Протокол пользовательской датаграммы (udp)

Содержание:

- Что такое таблицы маршрутизации

- Протоколы передачи видео

- How to get 3WiFi to your computer

- Протокол UDP: что это и как работает?

- 3WiFi к себе на компьютер

- Как работает TCP соединение

- Протоколы и порты

- Система доменных имен (DNS RFC 1034-1035: порт 53)

- Протокол динамической конфигурации хоста (DHCP RFC 2131: порт 67/68)

- Тривиальный протокол передачи файлов (TFP RFC 1350: порт 69)

- Простой протокол сетевого управления (SNMP RFC 1901-1908, 3411-3418: порт 161-/162)

- Протокол сетевого времени (NTP RFC 5905: порт 123)

- Что есть MAC-адрес

- Протоколы UDP и TCP – в чем разница?

- Обзор беспроводных сетей в Router Scan

- Кодирование/декодирование видео

- Как происходит слив данных и чем это грозит пользователю

- Опасно ли пользоваться чужим Wi-Fi

- Недостаток UDP

- Сравнение UDP и TCP

- Принцип работы UDP

- Теория¶

- Различия в функциях передачи данных

- Как защититься от киберпреступников

Что такое таблицы маршрутизации

И вот мы плавно добрались и до них. И так.. Что же за таблицы такие.

Организация или пользователь может иметь несколько точек подключения к Интернету (например, резервные каналы на случай, если у первого провайдера что-то выйдет из строя, а интернет таки очень нужен) или содержать в своей структуре несколько IP-сетей. В этом случае, чтобы система знала каким путем (через какой шлюз) посылать ту или иную информацию, используются таблицы маршрутизации. В таблицах маршрутизации для каждого шлюза указываются те подсети Интернета, для которых через них должна передаваться информация. При этом для нескольких шлюзов можно задать одинаковые диапазоны, но с разной стоимостью передачи данных: например, информация, будет пересылаться по каналу, имеющему самую низкую стоимость, а в случае выхода его из строя по тем или иным причинам, автоматически будет использоваться следующее доступное наиболее дешевое соединение.

Протоколы передачи видео

- потоковые протоколы;

- cегментные протоколы.

Потоковые протоколыRTMP, webRTC, RTSP/RTPсегментных протоколов

Потоковые протоколы

он использует TCPгарантирует доставку и последовательность пакетовизъять их оттуда нельзяTCP крайне не подходит для стриминга

- 1,1 Мбит/с трафика;

- 0,1% packet loss;

- 300 мс средний RTT.

среднедневной процент потери пакетов более 3%на TCP делать не будемПротокол WebRTCпренебрегает потерямиRTP-стримингНо это очень сложно

Сегментные протоколы

MPEG-DashHLS188 байт26 млн пакетоввсегда появляется задержкарешение использовать фрагментный стриминг для трансляции не очень хорошее

- latency, который они дают между трансляцией и смотрящим;

- complexity (сложность).

Что мы хотим?

Какие есть еще варианты?

- Многопоточность, то есть мы имеем несколько потоков — управляющий, видео, аудио.

- Опциональная гарантия доставки — управляющий поток имеет 100% гарантию, видео нам нужно меньше всего — мы там можем дропать фрейм, аудио нам все-таки бы хотелось.

- Приоритезация потоков — чтобы аудио уходило вперед, а управляющий вообще летел.

- Опциональное шифрование: или все данные, или только заголовки и критичные данные.

чем меньше время ожидания, тем хуже качество

How to get 3WiFi to your computer

You cannot download the 3WiFi database. Attempts to pump out the database will lead to the ban of your account and the ban of all invited by you and further along the chain. No merit will not remove the ban.

However, you can organize your own 3WiFi on your computer or on your server, since the Source code for 3WiFi is hosted on GitHub: https://github.com/binarymaster/3WiFi

Therefore, you need a web server, and you also have to scan the ranges you need to have your search information in your 3WiFi database.

Steps for installing 3WiFi:

- Copy all required files to your /www directory

- Create database (execute 3wifi.sql to create tables)

- Copy config.php-distr to config.php

- Edit config.php (DB_SERV, DB_NAME, DB_USER, DB_PASS etc)

- (optional) Turn on memory tables (in the config.php define TRY_USE_MEMORY_TABLES as true)

- (optional) Use import.free.php once to import old format database

- Start all background daemons:

# Upload routine loads data into database

php -f 3wifid.php uploads

# Finalize routine prepares tasks for finalization

php -f 3wifid.php finalize

# Geolocate routine locates new added BSSIDs on map

php -f 3wifid.php geolocate

# Stats routine caches statistics (use only when stats caching enabled)

php -f 3wifid.php stats

# Memory table manager (use only with memory tables enabled)

php -f 3wifid.php memory

Database maintenance:

# Recheck not found BSSIDs in the database

php -f 3wifid.php recheck

Before running the daemons, make sure that php-cli interpreter is accessible from your directory.

Протокол UDP: что это и как работает?

Освободи Себя Протокол UDP (протокол пользовательских дейтаграмм) является одним из основных протоколов в Интернете, он позволяет приложениям обмениваться данными с гарантиями независимо от нижних уровней модели TCP / IP. Это означает, что маршрутизаторы (сетевой уровень в модели TCP / IP) должны отправлять только дейтаграммы (единица измерения в UDP). UDP поддерживает несколько протоколов прикладного уровня, например, популярный DNS и даже протокол DHCP для автоматического получения (и предоставления) IP-адресации.

основные черты

Протокол UDP позволяет отправлять дейтаграммы без необходимости устанавливать соединение, необходимо лишь открыть сокет в месте назначения, чтобы принимать дейтаграммы источника. UDP — это протокол, не ориентированный на установление соединения, то есть это происходит не так, как в TCP, где есть фаза установления соединения, здесь они отправляются напрямую без «предупреждения» предварительного установления.

Этот протокол не обеспечивает какого-либо типа управления потоком Если одно устройство быстрее другого и отправляет информацию, вполне возможно, что информация будет потеряна, поскольку она будет разрушаться при самой низкой скорости, и нам придется перейти к пересылке информации

Важной деталью является то, что управление пересылкой дейтаграмм осуществляется транспортным уровнем, поскольку UDP очень прост и не имеет механизмов управления для пересылки дейтаграмм, поскольку он был потерян

UDP также не обеспечивает любой тип контроля скопление если в сети есть перегрузка, пакеты могут быть потеряны, и, конечно, он не будет отвечать за их повторную отправку, как это происходит с TCP. Следовательно, UDP не имеет контроля перегрузки, контроля потока или контроля ошибок, можно сказать, что UDP является ненадежным протоколом. Кроме того, он не предоставляет порядок в отправленных дейтаграммах и информацию о том, правильно ли поступила дейтаграмма, поскольку нет подтверждения доставки или получения. Любой тип гарантий передачи информации должен быть реализован на более высоких уровнях.

Этот протокол в основном используется в DHCP и DNS, где скорость важнее надежности. UDP широко используется в задачах управления передачей аудио и видео по сети. UDP только добавляет мультиплексирование приложения и добавление контрольной суммы в заголовок и полезную нагрузку.

Заголовок UDP

UDP добавляет 8-байтовый заголовок в каждой дейтаграмме. В этом заголовке UDP мы найдем порт источника и порт назначения соединения (сокета), длину дейтаграммы и контрольную сумму упомянутой дейтаграммы, чтобы убедиться, что в ней нет ошибок ни заголовка, ни данных дейтаграммы. порты (исходный порт и порт назначения) необходимы для правильного функционирования UDP. UDP использует эти номера портов для идентификации сокета, то есть приложения, которое передает данные или получает данные.

3WiFi к себе на компьютер

Вы не можете скачать базу данных 3WiFi. Попытки слить базу приведут к бану вашего аккаунта и бану всех приглашенных вами и далее по цепочке. Никакие заслуги не снимут бан.

Тем не менее, вы можете организовать свой собственный 3WiFi на своём компьютере или на своём сервере, поскольку Исходный код 3WiFi размещён на GitHub’е: https://github.com/binarymaster/3WiFi

Т.е. вам нужен веб-сервер, а также придётся самому сканировать нужные вам диапазоны, чтобы в вашей базе данных 3WiFi была информация для поиска.

Шаги по установке 3WiFi:

- Скопируйте все необходимые файлы на ваш веб-сервер, например, это директория /www

- Создайте структуру базы данных (импортируйте файл 3wifi.sql для создания таблиц)

- Переименуйте config.php-distr в config.php

- Отредактируйте файл config.php в соответствии с настройками вашего сервера (DB_SERV, DB_NAME, DB_USER, DB_PASS и т.д.)

- (необязательно) Включите таблицы памяти (в config.php установите TRY_USE_MEMORY_TABLES на true)

- (необязательно) Используйте import.free.php один раз для импорта базы данных старого формата

- Запуск всех фоновых демонов:

# Запуск выгрузки в базу данных

php -f 3wifid.php uploads

# Подготовка для остановки

php -f 3wifid.php finalize

# Добавление новых данных геолокации для BSSID на карту

php -f 3wifid.php geolocate

# Сбор статистики кеша (используйте только когда включена stats caching)

php -f 3wifid.php stats

# Менеджер таблицы памяти (используйте только если включены таблицы памяти)

php -f 3wifid.php memory

Поддержка базы данных:

# Повторная проверка не найденных BSSID в базе данных

php -f 3wifid.php recheck

Перед запуском демонов, убедитесь, что интерпретатор php-cli доступен из вашей директории.

Как работает TCP соединение

Соединение отправителя и получателя (два узла) происходит так:

1. Отправитель отсылает получателю специальный пакет, именуемый SYN, т.е. пригашает к соединению2. Получатель отвечает уже пакетом SYN-ACK, т.е. соглашается3. Отправитель отсылает спец. пакет ACK, т.е. подтверждает, что согласие получено

На этом TCP-соединение успешно установлено и получатель с отправителем могут спокойно обмениваться информацией. При передаче все пакеты данных нумеруются, отсылаются подтверждения о получении каждого из них, а потерянные пересылаются заново.

TCP порты

На каждом компьютере установлено, как минимум несколько программ. И сразу несколько из них могут обмениваться информацией, как же их различать? Именно для этого и были придуманы TCP порты, это по сути уникальный идентификатор соединения между двумя программами.

Номер порта — это число от 0 до 65535 в 16 битном формате, оно указывает какому именно приложению предназначается определенный пакет данных. Т.е. позволяет различным программам, работающим на одном компьютере, независимо друг от друга отправлять и получать информацию.

Есть целый ряд уже зарезервированных портов, которые являются стандартом:

Также, стоит отметить, что порты данного протокола никак не пересекаются с такими же, но у UDP. Так, например, порт: 1234 не пересечется с таким же, но у UDP.

В заключение

Вот вы и узнали, что это такое, постарался написать, как можно более понятно, без лишних терминов. Главное знать, как это работает и серфинг в интернете станет еще куда интереснее.

Протоколы и порты

Каждому устройству или компьютеру в Интернете присвоен свой уникальный номер, известный как IP-адрес. Это для конкретного компьютера, который должен быть идентифицирован, когда вы находитесь в Интернете. Информация, передаваемая через Интернет с компьютера, теперь принимается с помощью портов. Как и TCP, UDP также имеет свои специфические функции и порты. Ниже приведены некоторые из наиболее часто используемых для UDP.

Система доменных имен (DNS RFC 1034-1035: порт 53)

Протокол DNS является одним из широко используемых протоколов как в публичных, так и в частных сетях. Его основной целью является преобразование доменных имен в IP-адреса для маршрутизации по сети.

широко используется в публичном интернете и частных сетях для преобразования доменных имен в IP-адреса, обычно для маршрутизации сети. DNS-серверы могут быть настроены внутри частной сети, не будучи частью глобальной системы.

Протокол динамической конфигурации хоста (DHCP RFC 2131: порт 67/68)

Этот протокол в основном используется в сетях, не использующих статические назначения IP-адресов. Сервер может быть настроен либо инженером, либо администратором, у которого есть доступный для назначения пул адресов.

Клиент может включить устройство и запросить IP-адрес с локального DHCP-сервера, когда есть доступный адрес, он будет назначен устройству. Однако это не является постоянным назначением и истекает через определенный промежуток времени. Срок действия договора аренды истекает, если не подается запрос на продление, и он будет возвращен в пул для передачи другим устройствам.

Тривиальный протокол передачи файлов (TFP RFC 1350: порт 69)

Этот протокол, в отличие от обычного протокола передачи файлов, используемого в TCP, предлагает метод передачи данных без создания сеанса. Использование протокола TFTP не гарантирует, что передача файлов была выполнена должным образом. Этот протокол в основном используется для обновления микропрограммного обеспечения и программного обеспечения устройств.

Простой протокол сетевого управления (SNMP RFC 1901-1908, 3411-3418: порт 161-/162)

Этот протокол используется для управления сетью. Возможность мониторинга, настройки и управления сетевыми устройствами — это некоторые из возможностей SNMP. Ловушки также настраиваются таким образом, чтобы уведомлять о необходимости принятия конкретных мер и осуществлять дальнейший поиск источника события.

Протокол сетевого времени (NTP RFC 5905: порт 123)

Основной целью NTP является синхронизация устройств в Интернете, и считается одним из наиболее игнорируемых протоколов. Для поддержания точных часов в большинстве современных операционных систем используется протокол NTP

Устройство позволяет без особых усилий устранять неполадки на разных устройствах, поскольку часы точны, что делает NTP жизненно важной частью сетевых систем

В заключение хочу сказать, что на сегодняшний день UDP выполняет свою собственную задачу вместе с различными интернет-протоколами. Он все еще используется во многих основных приложениях, которые мы используем каждый день, например, для потоковой передачи видео и видеоконференций.

Что есть MAC-адрес

Дело в том, что пересылаемые пакеты в сети адресуются компьютерам не по их именам и не на IP-адрес. Пакет предназначается устройству с конкретным адресом, который и называется MAC-адресом.

MAC-адрес — это уникальный адрес сетевого устройства, который заложен в него изготовителем оборудования, т.е. это этакий проштампованный номер Вашей сетевой карты. Первая половина MAC-адрес представляет собой идентификатор изготовителя, вторая — уникальный номер данного устройства.

Как правило MAC-адрес бывает требуется для идентификации, скажем, у провайдера (если провайдер использует привязку по мак-адресу вместо логина-пароля) или при настройке маршрутизатора.

Протоколы UDP и TCP – в чем разница?

Несмотря на то, что протоколы UDP и TCP ориентированы на выполнение одной задачи – передачу данных, между ними существует ряд принципиальных отличий.

- Процесс установки соединения. В UDP в нем нет необходимости, в то время как TCP нуждается в обязательной процедуре начала сеанса, состоящей из трех этапов.

- Гарантия обмена трафиком. TCP отправляет запрос на предмет целостности данных – если в ответ поступает запрос о потерянных пакетах, они будут отправлены повторно. За счет этого обеспечивается абсолютная гарантия целостной передачи. Использование UDP, в свою очередь, может привести к потере некоторого количества пакетов.

- Управление и контроль потока. TCP осуществляет комплексный контроль и управление потоком информации, а в UDP это не нужно.

- Порядок доставки. Специфика TCP заключается в том, что все пакеты отправляются в формате строгой очередности. UDP доставляет сообщения в виде не упорядоченных датаграмм.

- Уведомление о перегрузках. Если в рамках передачи данных возникнут перегрузки, TCP отправит соответствующее уведомление. Протокол UDP не предоставляет какой-либо защиты от перегрузки.

- Сохранение границ переданных сообщений. Протокол TCP хоть и не может сохранить границы переданных сообщений, предоставляет гарантию их целостности. Применение протокола UDP предусматривает сохранение границ каждой пересланной датаграммы.

- Функция сборки и сегментации пакетов передаваемой информации. Поддерживается только в рамках протокола TCP.

- Процедура проверки достижимости. Является обязательной только для протокола TCP, в то время как протокол UDP физически не поддерживает ее.

- Взаимодействие с соединениями полуоткрытого типа. В рамках протокола TCP никогда не происходит повторная синхронизация. А вот протокол UDP устанавливает соединение методом повторной передачи запроса к конечному пользователю.

Обзор беспроводных сетей в Router Scan

В Router Scan начиная с версии v2.60 появилась вкладка Wireless Networks:

В поле Interface выберите ту Wi-Fi карту, которую вы хотите использовать для аудита Wi-Fi сетей. Если вы поставите галочку на Enable discovery, то начнётся сбор данных о доступных в радиусе досягаемости точках доступа. Чтобы точки доступа не пропадали из списка, поставьте галочку Cumulative mode:

Поле Active отмечает (вроде бы) сети, к которым вы подключены в данный момент.

Обратите внимание, что нам доступна расширенная информация о точках доступа. В том числе, можно увидеть точную модель (поля WSC Name и Model) для ТД с WPS.

Кодирование/декодирование видео

- I-frame — это просто jpg. По сути, это опорный кадр, он ни от кого не зависит и содержит четкую картинку.

- P-frame зависит исключительно от предыдущих кадров.

- Хитрые B-frame могут зависеть от будущего. Это означает, что чтобы посчитать b-frame, нужно, чтобы с камеры пришли еще и будущие кадры. Только тогда с некоторой задержкой можно декодировать b-frame.

B-кадры вредны

- Если вы стримите с мобильного устройства, можно попробовать включить профайл baseline. Он отключит B-frame.

- Можно попробовать настроить кодек и уменьшить задержку на будущие кадры, чтобы кадры приходили быстрее.

- Еще одна важная штука в тюнинге кодека — это включение CBR (константного битрейта).

Надо включать CBRzerolatency

Как происходит слив данных и чем это грозит пользователю

При подключении к общественной сети данные могут перенаправляться хакерам несколькими способами. Самый распространенный из них – установка вредоносного ПО на ваше устройство. Мошенники заражают точку доступа вирусом, а затем предлагают установить какое-нибудь обновление для популярного приложения.

Второй способ – использование анализаторов пакетов данных, которые позволяют отслеживать трафик, посещенные сайты и введенные на них данные с подключенных к сети устройств. Такая информация может позволить мошеннику получить доступ к чужим аккаунтам или финансовым счетам.

Например, они могут подписать точку доступа, как McDonalds12 и постоянно красть информацию с подключенных устройств. При этом даже опытные пользователи могут не заподозрить подвоха, так как обычно люди доверяют крупным торговым сетям.

Опасно ли пользоваться чужим Wi-Fi

На самом деле, да, опасно! Причём речь идёт не только когда вы воруете Wi-Fi, даже если вы подключены легально к сторонней ТД, то вы находитесь в локальной сети с другими пользователями. А среди них могут быть как обычные пользователи вроде вас, так и злоумышленники.

Опасность заключается в том, что сторонние люди могут подключиться к службам на вашем компьютере. Пример таких служб — сетевые папки Windows (протокол SMB).

Ещё одна распространённая служба у веб-мастеров на компьютере — это веб-сервер. На веб-сервере могут быть ваши результаты работы (исходный код сайтов и сервисов), а также веб-приложения на запущенном веб-сервере могут использоваться для дальнейшей компрометации всего компьютера.

В локальной сети возможна атака человек-посередине (атака посредника) в результате которой у вас могут украсть пароли от сайтов или выполнить фишинговые атаки; возможна атака спуфинг DNS.

В общем, при подключении к посторонним Wi-Fi точкам доступа (даже если вы подключены легально), отключите ненужные сетевые службы на вашем компьютере или настройте файервол для блокировки подключения к ним. Будьте внимательны и не вводите пароли на фишинговых сайтах.

Недостаток UDP

Недостаток UDP в том, что он не обеспечивает надежности передачи данных, поэтому ошибки должно обрабатывать приложение. Рассмотрим, что произойдет, если запрос потерялся. Приложение клиента DNS при отправке запроса (www.cisco.com?) запускает таймер, если в течении какого-то времени ответ не приходит, таймер срабатывает и тот же самый запрос отправляется еще раз.

В этот раз запрос дошел (www.cisco.com) и DNS сервер в ответ отправил нам IP-адрес, который был необходим (184.86.0.170). Даже с учетом того, что произошла потеря данных ip-адрес все равно получен быстрее, чем если бы использовался протокол TCP. Однако существенным недостатком использования UDP является то, что приложение само должно обрабатывать ошибочные ситуации.

Сравнение UDP и TCP

Протокол управления передачей — это протокол, ориентированный на установление соединения и требующий квитирования для установки сквозной связи. Как только соединение установлено, пользовательские данные могут быть отправлены двунаправленно по соединению.

- Надежный — TCP управляет подтверждением сообщений, повторной передачей и тайм-аутом. Сделано несколько попыток доставить сообщение. Если данные будут потеряны по пути, данные будут отправлены повторно. В TCP либо отсутствуют недостающие данные, либо, в случае нескольких тайм-аутов, соединение разрывается.

- Упорядоченный — если по соединению последовательно отправляются два сообщения, первое сообщение сначала достигнет принимающего приложения. Когда сегменты данных прибывают в неправильном порядке, TCP буферизует неупорядоченные данные до тех пор, пока все данные не будут должным образом переупорядочены и доставлены в приложение.

- Heavyweight — TCP требует трех пакетов для установки сокетного соединения, прежде чем какие-либо пользовательские данные могут быть отправлены. TCP обеспечивает надежность и контроль перегрузки .

- Потоковая передача — данные читаются как поток байтов , отличительные признаки не передаются на границы сигнального сообщения (сегмента).

Протокол дейтаграмм пользователя — это более простой протокол без установления соединения на основе сообщений . Протоколы без установления соединения не устанавливают выделенное сквозное соединение. Связь достигается путем передачи информации в одном направлении от источника к месту назначения без проверки готовности или состояния получателя.

- Ненадежный — при отправке сообщения UDP нельзя узнать, достигнет ли оно места назначения; он мог потеряться по пути. Нет концепции подтверждения, повторной передачи или тайм-аута.

- Не упорядочено — если два сообщения отправлены одному и тому же получателю, порядок их доставки не может быть гарантирован.

- Легковесный — сообщения не упорядочиваются, не отслеживаются соединения и т. Д. Это очень простой транспортный уровень, разработанный поверх IP.

- Датаграммы — пакеты отправляются индивидуально и проверяются на целостность по прибытии. Пакеты имеют определенные границы, которые соблюдаются при получении; операция чтения в сокете-получателе даст все сообщение в том виде, в котором оно было изначально отправлено.

- Нет контроля перегрузки — UDP сам по себе не избегает перегрузки. Меры по контролю за перегрузкой должны быть реализованы на уровне приложений или в сети.

- Широковещательная рассылка — протокол UDP не требует установления соединения — отправленные пакеты могут быть адресованы для приема всеми устройствами в подсети.

- Многоадресная рассылка — поддерживается режим многоадресной рассылки, при котором один пакет дейтаграммы может автоматически маршрутизироваться без дублирования группе подписчиков.

Принцип работы UDP

Когда приложение, базирующееся на UDP, отправляет данные другому хосту в сети, UDP дополняет их восьмибитным заголовком, содержащим номера портов адресата и отправителя, общую длину данных и контрольную сумму. Поверх дейтаграммы UDP свой заголовок добавляет IP, формируя дейтаграмму IP:

На предыдущем рисунке указано, что общая длина заголовка UDP составляет восемь байтов. Теоретически максимальный размер дейтаграммы IP равен 65 535 байтам. С учетом 20 байтов заголовка IP и 8 байтов заголовка UDP длина данных пользователя может достигать 65 507 байтов. Однако большинство программ работают с данными меньшего размера. Так, для большинства приложений по умолчанию установлена длина приблизительно 8192 байта, поскольку именно такой объем данных считывается и записывается сетевой файловой системой (NFS). Можно устанавливать размеры входного и выходного буферов.

Контрольная сумма нужна, чтобы проверить были ли данные доставлены в пункт назначения правильно или были искажены. Она охватывает как заголовок UDP, так и данные. Байт-заполнитель используется, если общее число октетов дейтаграммы нечетно. Если полученная контрольная сумма равна нулю, получатель фиксирует ошибку контрольной суммы и отбрасывает дейтаграмму. Хотя контрольная сумма является необязательным средством, ее всегда рекомендуется включать.

На следующем шаге уровень IP добавляет 20 байтов заголовка, включающего TTL, IP-адреса источника и получателя и другую информацию. Это действие называют IP-инкапсуляцией.

Как упоминалось ранее, максимальный размер пакета равен 65 507 байтам. Если пакет превышает установленный по умолчанию размер MTU, то уровень IP разбивает пакет на сегменты. Эти сегменты называются фрагментами, а процесс разбиения данных на сегменты — фрагментацией. Заголовок IP содержит всю информацию о фрагментах.

Когда приложение-отправитель «выбрасывает» дейтаграмму в сеть, она направляется по IP-адресу назначения, указанному в заголовке IP. При проходе через маршрутизатор значение времени жизни (TTL) в заголовке IP уменьшается на единицу.

Когда дейтаграмма прибывает к заданному назначению и порту, уровень IP по своему заголовку проверяет, фрагментирована ли дейтаграмма. Если это так, дейтаграмма собирается в соответствии с информацией, имеющейся в заголовке. Наконец прикладной уровень извлекает отфильтрованные данные, удаляя заголовок.

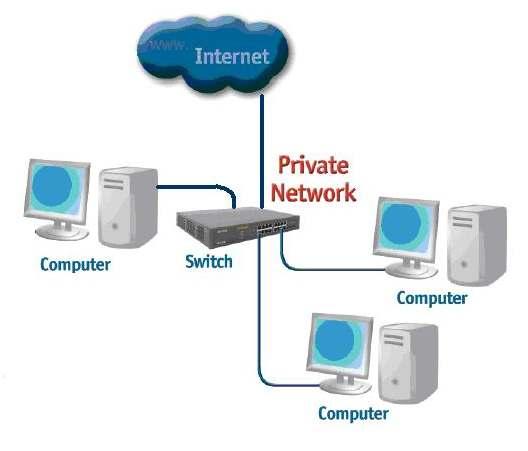

Теория¶

Обмен информацией между компьютерами (по проводному соединению или нет) происходит путем передачи пакетов (фрагментов) данных через сеть.

Такая передача должна проходить по определённым правилам или стандартам, которые и называют протоколом передачи данных.

Протокол передачи данных — это набор соглашений интерфейса логического уровня, которые определяют обмен данными между различными программами.

Для передачи данных в сети Интернет используется стек протоколов TCP/IP.

В протоколе TCP/IP строго описаны правила передачи информации от отправителя к получателю и обратно. Передача сообщений проходит несколько уровней, каждый из которых работает независимо от предыдущего, используя т.н. инкапсуляцию.

Уровни модели TCP/IP:

|

Уровень |

За что отвечает |

Протоколы |

|---|---|---|

|

4 уровень — Прикладной |

Формат данных, их шифрование |

HTTP (веб-страницы), SMTP (почта), FTP (файлы) |

|

3 уровень — Транспортный |

Способ передачи данных |

TCP, UDP |

|

2 уровень — Сетевой |

Маршрутизация в сети |

IP |

|

1 уровень — Сетевых интерфейсов |

Физическая передача данных |

Ethernet, Wi-Fi |

Общий ход передачи информации выглядит следующим образом:

Различия в функциях передачи данных

TCP обеспечивает надежную и упорядоченную доставку потока байтов от пользователя к серверу или наоборот. UDP не предназначен для сквозных соединений, и связь не проверяет готовность получателя.

надежность

TCP является более надежным, так как он управляет подтверждением сообщений и повторными передачами в случае потери частей. Таким образом, нет абсолютно никаких пропущенных данных. UDP не гарантирует, что связь достигла получателя, поскольку отсутствуют понятия подтверждения, времени ожидания и повторной передачи.

заказ

TCP- передачи отправляются в последовательности, и они принимаются в той же последовательности. В случае, если сегменты данных поступают в неправильном порядке, TCP переупорядочивает и доставляет приложение. В случае UDP последовательность отправленных сообщений может не сохраняться, когда она достигает принимающего приложения. Нет абсолютно никакого способа предсказать порядок, в котором сообщение будет получено.

соединение

TCP — это соединение с большим весом, требующее три пакета для сокетного соединения и обеспечивающее контроль перегрузки и надежность. UDP — это легкий транспортный уровень, разработанный поверх IP. Нет отслеживания соединений или упорядочения сообщений.

Способ перевода

TCP читает данные как поток байтов, и сообщение передается к границам сегмента. UDP- сообщения — это пакеты, которые отправляются индивидуально и по прибытии проверяются на их целостность. Пакеты имеют определенные границы, а поток данных — нет.

Обнаружение ошибок

UDP работает на основе «наилучших усилий». Протокол поддерживает обнаружение ошибок с помощью контрольной суммы, но при обнаружении ошибки пакет отбрасывается. Повторная передача пакета для восстановления после этой ошибки не предпринимается. Это связано с тем, что UDP обычно используется для чувствительных ко времени приложений, таких как игры или передача голоса. Восстановление после ошибки было бы бессмысленным, потому что к тому времени, когда ретранслируемый пакет получен, он уже не будет использоваться.

TCP использует как обнаружение ошибок, так и исправление ошибок. Ошибки обнаруживаются с помощью контрольной суммы, и если пакет является ошибочным, он не подтверждается получателем, что инициирует повторную передачу отправителем. Этот рабочий механизм называется положительным подтверждением с повторной передачей (PAR).

Как защититься от киберпреступников

Самый надежный способ защититься от киберпреступников – вовсе не использовать незнакомые общественные сети. Однако бывают ситуации, когда без этого нельзя обойтись.

В таком случае лучше перестраховаться и соблюсти некоторые меры предосторожности:

- включить VPN;

- использовать менеджер паролей;

- заранее подключить подтверждение паролей через СМС;

- не скачивать файлы и приложения вне дома;

- отключить автоматическое подключение к Wi-Fi.

Также не стоит забывать, что в руки мошенников могут попасть не только общественные роутеры, но и домашние

Поэтому очень важно позаботиться о нескольких уровнях защиты для вашей сети

Используя общественные сети вайфай, следует быть крайне осторожным. Нередко к точкам доступа подключаются мошенники, которые собирают личные данные всех подключенных пользователей и используют их в своих целях. Есть несколько способов защититься от киберпреступников, и пренебрегать ими не стоит.

https://youtube.com/watch?v=hLs5HRKtyOc