Что такое vlan?

Содержание:

- Обновление параметров

- Настройка VOICE VLAN и LLDP для IP телефонов

- Что означает LAN на модеме

- Настройка VLAN100, все порты подключены в него.

- WAN сеть

- Allowed VLANs on a Trunk port

- What is the Native VLAN?

- Как это работает?

- Версия Cisco

- Как узнать свой ID?

- Why is trunking important to VLAN configuration?

- Настройка роутера

- Подключение

- Немного теории

- Как работает voice VLAN?

- VLAN в коммутации

Обновление параметров

При необходимости в этом же меню можно активировать «брандмауэр». Для этого достаточно поставить галочку в соответствующей записи. Затем нажмите кнопку «Сохранить» и дождитесь загрузки обновлений.

Затем вы можете отсоединить кабель LAN. Лучше перезагрузить компьютер. Теперь вы можете подключить интернет-кабель к WAN-порту роутера и найти беспроводную сеть на вашем компьютере. На следующем этапе вам просто нужно ввести пароль от роутера и начать пользоваться Интернетом.

Некоторые маршрутизаторы имеют мини-порты WAN. Они предназначены для высокоскоростного интернета. Сегодня эту услугу предоставляют только некоторые провайдеры (например «Ростелеком»)

Настройка VOICE VLAN и LLDP для IP телефонов

VOICE VLAN – позволяем нам выделить голосовой трафик и обеспечить его качеством. Данная функция работает на основе OUI устройства и когда на порту будет замечен указанный oui, то данный порт будет добавлен в голосовой влан как тегированный.

LLDP – в данном контексте, передаст настройки на наш IP телефон с которыми он должен работать, в частности vlan и приоритет. Для получения настроек подключаемые телефоны должны поддерживать расширенный протокол LLDP MED, а так же уметь работать с VLAN.

VOICE VLAN по факту работает на основе LLDP, но со своими отличиями. Коммутатор мы можем настроить на работу сразу по двум правилам VOICE VLAN + LLDP или же использовать их отдельно.

Подключаемые телефоны не должен иметь статически вбитых настроек таких как: IP телефона, шлюза, IP сервера и т.д.

В примере VLAN 110 — для голоса, VLAN 10 для данных от компьютера

Для полноценной автонастройки телефона требуется так же настроить DHCP сервер.

Настройка коммутатора на работу с VOICE VLAN по его OUI

Я пока что не добился правильного понимания этого влан, но скажу как показывает практика.

VOICE VLAN работает на основе OUI и когда он видит совпадения в кадре mac адреса источника, то передает необходимые настройки для телефона по протоколу LLDP. Эти настройки определены производителем коммутатора. VOICE VLAN не будет работать с телефонами, что не поддерживают vlan и LLDP.

После данной настройки коммутатор будет сообщить телефону исходя из его OUI настройки с которыми он должен работать, а так же обеспечивать приоритет трафика.

Настройка коммутатора для передачи данных телефону по протоколу LLDP

В отличии от VOICE VLAN мы можем создать свои правила игры и передавать иные настройки на телефон. При этом не заморачиваться с MAC телефонов.

В данном случае коммутатор по протоколу lldp сам понимает, что к нему подключили телефон и сообщает ему настройки с которыми он должен работать.

После данной настройки коммутатор сообщит телефону как ему надо работать с портом. Соответственно порт мы так же настроили на работу по тем настройкам что передаем.

Дополнительно:

Что означает LAN на модеме

Не менее интересен вопрос, что означает модем LAN и в чем его отличие. Аббревиатура расшифровывается как Local Area Network или в переводе – «локальная сеть». Это означает подключение нескольких устройств к одному маршрутизатору, создание единой сетевой среды. В результате образуется группа ПК и периферийных устройств, объединенных в локальную сеть проводами, переключателями и беспроводным соединением.

Вам также необходимо знать, что означает порт LAN на модеме. Это разъем для подключения к нему периферийного оборудования. В эту группу входят компьютеры, принтеры, SIP-телефоны и другое оборудование. LAN иногда называют портом Ethernet и требует правильной настройки. В частности, для корректной работы необходимо назначить маршрутизатору IP-адрес для подключения с других ПК. Во избежание путаницы при использовании DHCP вам необходимо вручную зарезервировать IP-адреса в маршрутизаторе.

Если доступных портов LAN на маршрутизаторе недостаточно для подключения оборудования, попробуйте использовать коммутатор. Для этого сначала установите IP-адрес и сетевую маску, а затем выберите IP-адрес основного маршрутизатора (с доступом в Интернет) в качестве шлюза

При использовании коммутатора важно отключить на нем распределение IP-адресов через DHCP

Локальная сеть также обеспечивает беспроводное соединение, которое позволяет различным устройствам, включая смартфон, подключаться к маршрутизатору. Но здесь все про Wi-Fi и это отдельная тема.

Настройка VLAN100, все порты подключены в него.

Согласно нашей схеме, нам нужно принять два тега: 100 и 99. Первый для ПК, второй для управления самим коммутатором (service tag). Создадим bridge.

Добавим в него tagged ether1.

Untagged ether2, ether3. Указав PVID 100 на вкладке VLAN.

Переходим в вкладку VLANs бриджа. Указываем тегированные и не тегированные порты. В нашем случае tagged ether1, untagged ether2 и ether3.

Добавляем VLAN для управления.

Перепроверив, включаем фильтрацию.

Далее нужно получить адрес из сети управления.

Повесим DHCP-Client на него.

После чего мы удачно получили адрес.

Далее нам нужно включить наши ПК и проверить какие адреса мы получили на них.

WAN сеть

WAN – это глобальная сеть, это совокупность всех компьютеров, подключенных к Интернету. Эта сеть включает в себя более мелкие сети. Эти сети делятся на:

- CAN (Campus Area Network) – совокупность зданий, у которых уже есть собственная локальная сеть для обмена данными между ними;

- MAN (Metropolitan Area Network) – это более крупная сеть, которая соединяет устройства в одном или нескольких городах.

- PAN (Personal Area Network) – объединяет устройства, используемые человеком;

- LAN – это небольшая сеть для дома или бизнеса. Для связи между офисами в разных городах существует VLAN (Virtual Local Area Networks). Эта технология соединяет удаленные сайты и позволяет им использовать общие сетевые устройства, такие как принтер или хранилище файлов, как если бы они находились в одном офисе.

Allowed VLANs on a Trunk port

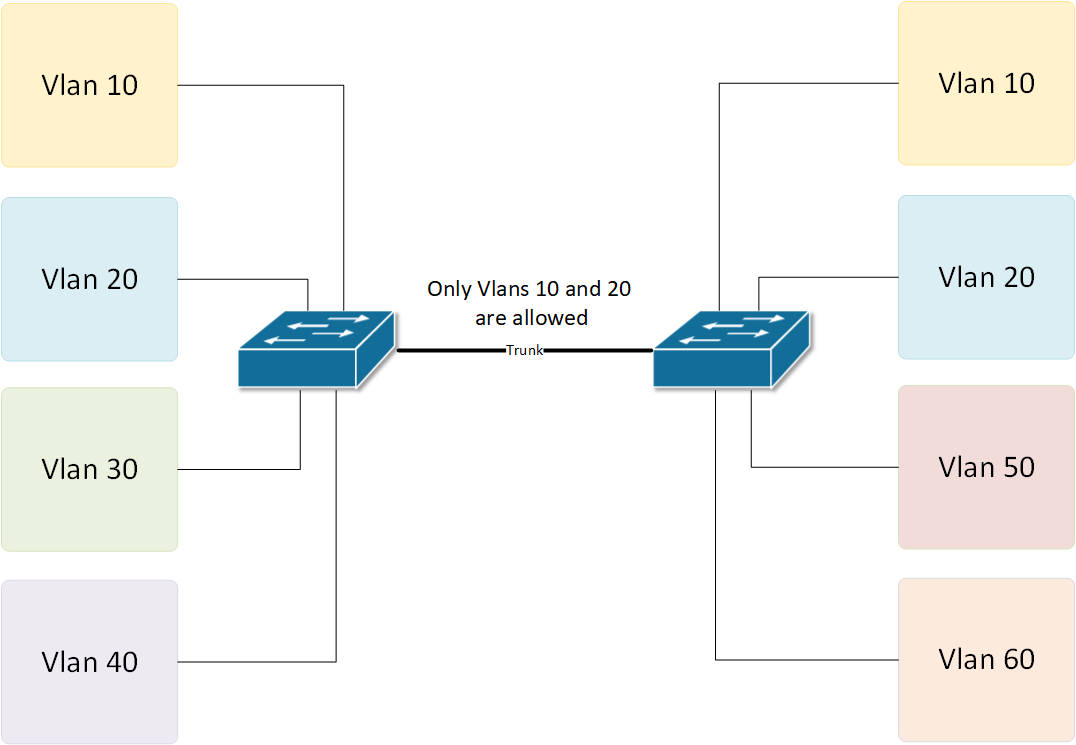

By default on Cisco switches, frames from all VLANs are transported over the trunk link. However, there is a way to specify exactly which VLAN numbers are allowed to be carried across. There are many cases in which you would want to specify only certain VLANs and not send frames from all VLANs. If we take figure 4 as an example, the switch on the left has four VLANs 10,20,30 and 40 but the switch on the right has VLANs 10, 20, 50, and 60. So you would probably want to send only traffic for 10 and 20 over the trunk link. This can be configured using the switchport trunk allowed vlan feature. Let’s configure the link in Figure 4 to carry across only frames from vlan 10 and 20.

Figure 4. Example of a Trunk link with allowed VLANs

Figure 4. Example of a Trunk link with allowed VLANs

First, let’s verify how many virtual LANs are configured on SW1 and SW2.

Note that if we look at the show interface trunk output on SW1, it is shown that VLANs 1 — 1005 are allowed on the trunk. This means that all are allowed.

The same can be seen on SW2 as well.

We want to configure only 10 and 20 to be allowed. Let’s configure the trunk link on SW1 and SW2. The configuration is the same on both switches, so we need to look at only one example.

The same configuration is applied on both switches. Let’s now look at the trunk ports.

Using this feature is very common in scenarios where a switch owned by one organization is connected to another external switch. Usually, there is an agreement to exchange data in one VLAN so you would want to filter all other VLANs out.

What is the Native VLAN?

As you remember from the previous lesson, trunk ports send and receive Ethernet frames tagged with IEEE 802.1q VLAN tags. The primary idea behind this is to be able to transport frames from multiple VLANs over a single physical link between switches. This means that both ends of a trunk will always receive tagged frames as shown in Figure 1.

But is it always? What if there is a hub in the way or any other layer 1 device? What will happen if an untagged frame somehow gets into the trunk link? Native VLAN has been introduced to solve this specific scenario.

Figure 1. Frames forwarding over a trunk line

Figure 1. Frames forwarding over a trunk line

Native VLAN is configured per trunk port, it is locally significant and it tells the switch — «if you receive an untagged data into this port, forward it like it is part of the native VLAN number». For example, if we configure the native VLAN on a trunk to be 20, if data without IEEE 802.1q header comes in that port, it will be forwarded in VLAN 20. You can see an example of this in Figure 2. PC7 is somehow connected to the trunk and is sending untagged frames. When they are received on both sides of the link, they are forwarded into the VLAN 20 (the Native VLAN).

By default, the native VLAN of all trunk ports on Cisco switches is assigned to VLAN 1 but it can be any valid VLAN number.

Figure 2. Figure 2. Untagged frames coming in a trunk link

Figure 2. Figure 2. Untagged frames coming in a trunk link

There is another very important angle to this concept. The switches are not only putting the received untagged data into the native VLAN, but they are also sending the data in the Native VLAN untagged. Look at the example in Figure 3, the frames from VLAN 10 are carried across the trunk with 802.1q headers, but the frames from VLAN20 are carried across untagged because VLAN20 is the Native VLAN of the trunk port. All control plane messages such as CDP, VTP, and DTP are also sent through the Native VLAN i.e untagged.

Figure 3. Frames are untagged in the Native VLAN but tagged in all others

Figure 3. Frames are untagged in the Native VLAN but tagged in all others

Как это работает?

В таблице коммутации, на рисунке ниже, есть поле в котором написано “идентификатор VLAN”, как правило для этих целей используют обычные числа.

По таблице смотрим, что порт 1 и 5 входят в vlan №2, а порты 2-4 в vlan №3. Если компьютеры подключенные к порту 1 и входящие в vlan 2 попытаются переслать данные к компьютеру подключенному к порту 4 входящий в вилан 3, то даже если компьютер отправителя знает MAC-адрес компьютера получателя, коммутатор не передаст этот кадр. Потому что порты находятся в разных виртуальных сетях и передача данных между ними невозможна.

Хорошо, когда сеть построена на одном коммутаторе, тогда подойдет вариант с таблицей коммутации и номерами vlan. Что делать, если в сети используются 2 или более коммутаторов? При отправлении кадров от одного коммутатора к другому, нужна информация к какому вилэну принадлежит передаваемый кадр. Информацию о № vlan нужно включать в отправляемый кадр, альтернативного варианта получить эту информацию у принимающего коммутатора нет.

С противоположной стороны, формат кадра Ethernet задан стандартом IEEE и в нем нет места для идентификатора VLAN. Чтобы включить № вилан в Ethernet кадр, нужно было изменить формат. Это изменение было предложено в стандарте IEEE 802.1Q. Но было нельзя просто добавить отдельное поле для номера вилан, потому что нужно обеспечить согласование со всем существующим оборудованием.

В стандарте IEEE 802.1Q в поле тип кадра, было предложено, вместо протокола верхнего уровня вставить специальное значение в шестнадцатеричном виде 8100 — это показатель того, что кадр содержит номер вилана. Далее в части, где в стандартном кадре Ethernet должны находиться данные, есть поле из 2-х байт, которое содержит номер вилана — Тег и еще одно поле из двух байт, куда записывается код протокола вышестоящего уровня.

Чтобы передавать данные размером 1500 байт в кадрах с идентификатором вилана, max длина кадра была увеличена на четыре байта.

Версия Cisco

Cisco под “trunk’ом” понимает канал типа “точка-точка” (канал связи, напрямую соединяющий два устройства), который соединяет коммутатор и другое сетевое устройство, например еще один коммутатор или маршрутизатор. Его задача – передавать трафик нескольких VLAN через один канал и обеспечивать им доступ ко всей сети. В простонародии называется «транком», что логично.

Начнем с того, что такое VLAN?

VLAN расшифровывается как Virtual local area network или виртуальная локальная сеть. Это технология, которая позволяет разделить одну физическую сеть на несколько логических, работающих независимо друг от друга. Например, есть на предприятии отдел кадров, бухгалтерия и IT-отдел. У них есть свои коммутаторы, которые соединены через центральный коммутатор в единую сеть, и вот сети этих отделов и нужно отделить друг от друга. Тогда-то на помощь и приходит технология VLAN.

Так выглядит сеть, разделенная на VLAN’ы (виртуальные сети).

Часто для обозначения VLAN’а используют разные цвета.

Так порты, обозначенные зеленым цветом, входят в один VLAN, а порты, обозначенные красным цветом, в другой. Тогда компьютеры, которые находятся в одном VLAN’е, могут взаимодействовать только друг с другом, а с компьютерами, входящими в другой VLAN, не могут.

Перемены в таблице коммутации в VLAN

При создании VLAN’ов в таблицу коммутации у коммутаторов добавляется еще одно поле, в котором указываются идентификаторы VLAN. Упрощенно это выглядит так:

Тут мы видим, что порты 1 и 2 принадлежат VLAN’у 2, а порты 3 и 4 – VLAN’у 10.

Идем дальше. На канальном уровне данные передаются в виде кадров (фреймов). При передаче кадров от одного коммутатора к другому нужна информация о том, к какому VLAN’у принадлежит тот или иной кадр. Эту информацию добавляют в передаваемый кадр. На данный момент для этой цели используют открытый стандарт IEEE 802.1Q. Пошаговая эволюция кадра в VLAN

- Компьютер генерирует и отправляет обычный кадр (фрейм, он же пакет канального уровня, т.е. уровня коммутаторов), ничего не добавляя. Этот кадр выглядит так:

- Коммутатор получает кадр. В соответствии с таблицей коммутации, он понимает, с какого компьютера пришел кадр, и к какому VLAN’у принадлежит этот компьютер. Тогда коммутатор сам добавляет в кадр служебную информацию, так называемый тег. Тег – это поле после MAC-адреса отправителя, в котором содержится, грубо говоря, номер VLAN’а. Так выглядит кадр с тегом:

Затем коммутатор отправляет этот кадр на другой коммутатор.

-

Коммутатор, который принимает кадр, извлекает из него информацию о VLAN, то есть понимает, на какой компьютер нужно передать этот кадр, удаляет всю служебную информацию из кадра и передает его на компьютер получателя.

-

На компьютер получателя приходит кадр уже без служебной информации.

Теперь возвращаемся к нашему “trunk’у”. Порты коммутатора, поддерживающие VLAN можно разделить на две группы:

- Тегированные порты (или trunk-порты у Cisco)

- Нетегированные порты (или access порты)

Нас интересуют тегированные порты или trunk-порты. Они как раз и служат для того, чтобы через один порт можно было передавать данные, принадлежащие к разным VLAN и получать данные нескольких VLAN на один порт (мы помним, что обычно порты из разных VLAN друг друга не видят).

На этом рисунке тегированными являются порты номер 21 и 22, которые соединяют два коммутатора. Через них и будут проходить кадры, например, от компьютера Е к компьютеру А, которые находятся в одном VLAN’е, по схеме, которая описана выше.

Так вот, канал связи между этими портами у Cisco как раз и называется “trunk’ом”.

Как узнать свой ID?

Нужно помнить, что «адрес» индивидуален для разных услуг, а в случае с IPTV от Ростелекома ещё и для каждого дома. Узнать ID можно у специалиста, который подключал какую-либо опцию или оборудование. Если вы получаете ненастроенный модем на руки, то лучше узнайте номер при заключении контракта с «Ростелеком».

Если идентификатора у вас нет, а вам очень надо найти его как можно быстрее, то спросить можно у соседей по дому. Другой вариант — оставить заявку, позвонив на горячую линию «Ростелеком». После вашу заявку отправят в техническую поддержку региона, где известны ID-адреса вашего населённого пункта.

Итак, теперь вы знаете, по какому принципу работает IPTV от Ростелекома. Также вам известно, для чего применяются теги, как узнать свой VLAN, и какую роль он играет.

Why is trunking important to VLAN configuration?

With VLAN trunking, it’s possible to extend a VLAN across the network. When you implement multiple VLANs across a network, trunk links are necessary to ensure that VLAN signals remain properly segregated for each to reach their intended destination. This is also more efficient, as multiple VLANs can be configured on a single port.

With these multiple VLANs on a single port, the system has to have a way of distinguishing and routing signals. A trunking VLAN port always uses identifying tags to mark frames as they pass between switches. The most common trunking protocol, IEEE 802.1Q, adds a tag to the Ethernet frame as it passes through, marking it as belonging to a specific VLAN. This tag, which includes the Media Access Control (MAC) address, ultimately helps route the Ethernet frame to the correct endpoint as it passes across the trunked link and the host port.

IEEE 802.1Q is an open standard protocol, and typically the best (and only) option if you’re using equipment from multiple vendors. The Cisco VLAN Trunking Protocol (VTP) is a proprietary protocol, and can potentially be useful—for instance, when you configure a new VLAN on a VTP server, it automatically distributes it across switches, reducing configuration time.

Some maintenance is necessary for VLAN trunking—for example, the switch-forward tables must stay up-to-date in case of network topology changes. This means continually refreshing the tables to allow new changes to emerge and old forwarding frames to be cleared out. It’s worth noting, too, that there are two types of possible trunking here: symmetrical and asymmetrical trunking. Symmetrical trunking allows any port within a group to transmit packets to any other port, allowing for higher data transmission and reception rates. Asymmetrical trunking allows only one port on a switch to receive packets, so transmission rates are high while data reception is slower.

Настройка роутера

Роутер на то и роутер чтобы управлять трафиком через firewall. Но мы не будем настраивать правила фильтрации в данной статье. Так же у нас не будет включена Hardware Offload т.к. мы используем лабораторный стенд и отсутствуют какие-либо чипы коммутации. Чипы коммутации отсутствуют на RouterBoard серии CCR и виртуалок CHR. Первым делом создадим bridge и добавим в него ether2-5.

На вкладке VLANs укажем сети.

Согласно схеме коммутации, у нас есть ПК в VLAN100 за Mikrotik2, Mikrotik4, Mikrotik5, в связи с этим указываем соответствующие Tagged интерфейсы. Добавляем бридж в бридж, это так сказать некий порт, между роутером и сетью который позволяет понимать трафик в определенном VLAN. Проделываем аналогично для 200-ой сети.

Далее настроим сеть управления, в которой будут коммутаторы и роутер, а также ПК VPC7.

«Почему так?» —спросите вы. Потому что данный тег нужно передавать на все коммутаторы, чтобы ими управлять, принимая его на устройствах.

Далее создадим VLAN интерфейсы и укажем на них адреса. В Interfaces создадим новый указав понятное название и VID. Обязательно указываем bridge1, т.к. повесить метку на физический интерфейс не получится, в связи с тем, что он находится в slave режиме (зависит от bridge).

Создаем по аналогии для меток 200 и 99.

Далее задаем адреса на интерфейсы:

- VLAN100 – 192.168.100.1/24;

- VLAN200 – 192.168.200.1/24;

- VLAN99 – 192.168.99.1/24.

По аналогии добавляем адреса для сетей 200 и 99 выбрав соответствующее интерфейсы.

Все что мы сделали выше – подготовительные работы. Еще ничего не работает, метки не бегают, адреса фейковые. Обязательно все перепроверим и только после этого, открываем свойства bridge1 и включаем VLAN Filtering. Все начинает работать, до этой галочки – нет.

Сохраняем и перейдем к созданию DHCP серверов для Vlan сетей на нашем микротике Открываем IP – DHCP Server и жмем DHCP Setup.

Выбираем интерфейс, на котором будет работать служба DHCP.

На следующем шаге ничего не меняем.

Следом необходимо указать шлюз. В данном случае будет 192.168.100.1

Далее нам предлагают указать выдаваемый пул адресов.

DNS-сервер. В нашей инсталляции будет свой на каждый VLAN, т.е. 192.168.100.1. Если у вас уже есть DNS сервера, можете указать их.

И последнее – время аренды. Оставим по умолчанию.

После создания проверим, на верном ли интерфейсе у нас работает служба.

По аналогии создаем для 200 и 99.

На этом базовая настройка шлюза завершена.

Подключение

Рассмотрим настройки WAN более подробно. Прежде всего, вам необходимо подключить роутер к сети. Для этого используйте обычный сетевой кабель, идущий в комплекте с роутером. После этого вам потребуется:

- Откройте окно любого интернет-браузера и введите IP-адрес роутера в адресной строке. Чтобы узнать, достаточно уточнить модель роутера. К тому же нужный адрес очень часто указывается на упаковке с роутером. Если нигде данных нет, нужно посмотреть инструкцию роутера.

- Подождите, пока страница загрузится.

- Включите устройства и дождитесь полной зарядки компьютера.

- Подключите один конец кабеля (обычно синий) к маршрутизатору (к разъему LAN), а другой – к сетевой карте вашего ноутбука или ПК.

- Нажмите клавишу «Ввод».

Далее необходимо произвести некоторые другие манипуляции для подключения WAN.

Немного теории

VLAN ID — это идентификационный 12-битный набор цифр, благодаря которому можно создавать многоуровневые виртуальные сети, обходя любые физические препятствия, как, например, географическое положение, передавать определённую информацию на нужные девайсы. Технология «ВиЛан» присутствует в устройствах, которые и обеспечивают создание одной общей сети. Если говорить простым языком, «ВиЛан» ID — это адрес, на который специальные устройства, распознающие его (коммутаторы), отправляют пакеты данных.

Технология довольно удобная, имеет свои как преимущества, так и недостатки, используется компанией «Ростелеком» для передачи данных: например, для цифрового телевидения (IPTV). То есть, если вы самостоятельно решили подключиться или настроить IPTV, то вам необходимо знать идентификатор. Как можно догадаться, российская компания использует эти специальные наборы цифр для того, чтобы люди по общему «адресу» могли использовать свои модемы/роутеры для просмотра IPTV. То есть, этот «маяк» позволяет получать одинаковую информацию разным людям.

Делается это не только для удобства и обхода физических границ. Идентификатор позволяет обезопасить доступ к различным виртуальным сетям. К примеру, отделить гостевые соединения от подключений предприятия или в случае с IPTV предоставить доступ только определённым пользователям.

IPTV-ресивер

Тегирующий трафик

Существуют тегированные и нетегированные порты. Это значит, что есть порты использующие теги, а есть не использующие. Нетегированный порт может передавать только личный VLAN, тегированный — может принимать и отдавать трафик из различных «маяков».

Теги «прикрепляются» к трафику для того, чтобы сетевые коммутаторы могли опознавать его и принимать. Теги применяются и компанией «Ростелеком».

Самое интересное, что позволяют теги — компьютеры могут быть подключены к одному коммутатору (свитчу), получать сигнал Wi-Fi с одной точки. Но при этом они не будут видеть друг друга и получать не одинаковые данные, если принадлежат к разным «маячкам». Это благодаря тому, что для одного «ВиЛан» используются определённые теги, а другой может быть, вообще, нетегирующим и не пропускать этот трафик.

Включить эту функцию

Включить этот идентификатор нужно для того, чтобы устройства, принимающие информацию, могли её видеть. В противном случае вся зашифрованная информация не будет видна.

Таким образом, стоит активировать VLAN для каждой конкретной услуги. Если он уже активирован, и делали это не вы, всё равно стоит знать свой «адрес».

Как работает voice VLAN?

Чтобы установить приоритетность потоков голосовых данных, они должны быть сначала идентифицированы. Voice VLAN может идентифицировать поток голосовых данных двумя способами: один — путем определения исходного MAC-адреса принятого пакета (MAC address-based mode), а другой — путем идентификации тега VLAN принятого пакета (VLAN-based mode).

В режиме на основе MAC-адреса сетевой коммутатор может определить, является ли поток данных потоком голосовых данных, в соответствии с полем MAC-адреса источника в пакете данных, поступающем в его интерфейс. Как показано на следующем рисунке, после того, как коммутатор получает пакет данных, отправленный PC и IP-телефоном, он выполняет следующую обработку: если MAC-адрес источника соответствует OUI (уникальный идентификатор организации), настроенному на коммутаторе, к пакету добавлена голосовая метка VLAN И увеличил приоритет пакета. Если исходный MAC-адрес не соответствует OUI, тег VLAN PVID будет добавлен в пакет, и пакет не будет отправлен первым.

В режиме VLAN Ethernet коммутатор определяет, является ли пакет данных речевым пакетом данных, на основе идентификатора VLAN пакета данных, поступающего в интерфейс. Как показано на рисунке ниже, IP-телефон сначала отправляет пакет данных на сетевой коммутатор. Затем коммутатор добавляет информацию о голосовой VLAN в соответствующие поля s, принимает пакет данных и отправляет его обратно. После получения информации о голосовой VLAN IP-телефон снова отправляет помеченное голосовое сообщение. Если тег соответствует голосовой VLAN, настроенной на коммутаторе, коммутатор пересылает приоритет пакета. Таким образом, когда происходит перегрузка сети, коммутатор может обеспечить приоритетную передачу голосовых сообщений.

VLAN в коммутации

Virtual LAN или VLAN – технология логической группировки сетевых узлов и ресурсов в виртуальные сети. VLAN позволяют сегментировать единый широковещательный домен на более мелкие. При получении ethernet-фрейма коммутатор тэгирует (энкапсулирует) фрейм соответствующим идентификатором vlan. Любой порт коммутатора может принадлежать только одному VLAN, при этом трафик разных VLAN изолирован друг от друга. Наиболее распространенный протокол энкапсуляции vlan — IEEE 802.1q.

Перед тем как отправить тегированный фрейм с порта, коммутатор очищает фрейм от тэга. Такие порты называются порты в режиме доступа (access) в терминологии Cisco.

Для передачи тегированных фреймов между коммутаторами используются порты в режиме транк (trunk). Поскольку фреймы передаются с тегами, соседние коммутаторы разбирают фреймы в соответствующие VLANы и сегментация сохраняется.

Транк порты позволяют передавать также один нетегированный vlan — его называют Native. Любой нетегированный фрейм полученный по транк-порту трактуется как native vlan.

VLAN-ID может принимать значения 1-4096. Номера 1002-1005 зарезервированы под fddi и token-ring.

Команды настройки Vlan на коммутаторе с cisco IOS

Создание необходимых VLAN’ов

en ! Переход в привилегированный режим conf t ! Переход в режим конфигурирования vtp mode transparent ! Переключение VTP в прозрачный режим vlan 5,15,20-25 ! Создание VLAN с номерами 5,15,20-25

Создание интерфейса управления

int vlan 5 ! Создание менеджмент-интерфейса на Vlan 5 ip address 1.1.1.10 255.255.255.0 ! Задание ip адреса и маски no shut ! Включение интерфейса

ip default-gateway 1.1.1.1 ! Задание шлюза

Настройка портов доступа

int fa 0/10 ! Переход к настройкам порта FastEthernet с номером 10 switchport mode access ! Переключение порта в режим access switchport access vlan 15 ! Переключение порта в VLAN номер 15

Настройка магистральных портов

int gi 0/1 ! Переход к настрокам порта GigabitEthernet 0/1 switchport trunk encapsulation dot1q ! включение энкапсуляции 802.1q switchport mode trunk ! Переключение порта в режим trunk switch trunk allow vlan 5,20-25 ! Задание списка допустимых VLAN в транке