Понятие и разновидности межсетевых экранов

Содержание:

- Как включить брандмауэр Windows

- Почему отключается брандмауэр Windows 10

- 10.8.7 Накладные расходы и оптимизация IPFW

- Включение/отключение брандмауэра Windows 8.

- Функции брандмауэра Windows

- Как настроить брандмауэр для Windows?

- Дополнительные функции брандмауэра

- Требования к межсетевым экранам ФСТЭК

- Правила

- Фильтрация трафика

- Разрешаем запуск программ через брандмауэр

- Ограничения межсетевого экрана (Firewall-а)

- Приоритизация трафика

- Настройки брандмауэра Windows

- Ограничения межсетевого экрана

- История создания

- Настройки

- Проблемы, не решаемые файрволом

- NAT

- Пакетные фильтры

- Реализация межсетевых экранов

- Как добавить программу в исключения брандмауэра Windows 10

- Типичные возможности

- Реализация межсетевых экранов

- Заключение

Как включить брандмауэр Windows

В ОС Windows есть встроенный брандмауэр и он не всегда включен изначально. Проверить работает ли сетевой экран нужно открыть панель управления компьютером Пуск > Панель управления, переключите вид окна в показ «Крупные значки» или «Мелкие значки» (для удобства поиска) вверху справа и найдите иконку «Брандмауэр Windows».

Откройте окно брандмауэра щелчком левой кнопки мыши. При включенном сетевом экране будет изображение зеленого щита напротив подключения. В противном случае вы увидите красный щит.

Если брандмауэр выключен, то его нужно включить следующим образом:

- Щелкните на ссылке «Включение и отключение брандмауэра Windows», находящейся на левой панели окна Брандмауэр Windows.

- Включаем сетевой экран для каждой из имеющихся сетей установкой отметки включения напротив каждой сети. Подтвердить и закрыть окно кликом по кнопке «Ок».

- Щелкните на кнопке «Закрыть», чтобы закрыть окно Центра безопасности Windows и панель управления.

Почему отключается брандмауэр Windows 10

Брандмауэр Windows отключается в основном из-за установки стороннего программного обеспечения, например, антивирусов. Поскольку у них есть свой брандмауэр, стандартный они пытаются блокировать. Но держать компьютер без включённого встроенного брандмауэра — опасно для данных. Поэтому при отключении файрвола сторонними программами его необходимо восстановить.

Как восстановить брандмауэр Windows 10

Включить брандмауэр очень просто. Для этого нам понадобится всего 2 действия:

- Кликаем «Пуск», далее переходим в раздел «Система и безопасность», после чего выбираем пункт с брандмауэром.

- Нажимаем на пункт «Включение и отключение брандмауэра Windows»

Выбираем «Включение и отключение…»

- Выбираем подходящую нам сеть — домашнюю и (или) общественную — и включаем её.

Желательно влючить брандмауэр для всех имеющихся сетей

Ошибки брандмауэра

Самая распространённая ошибка в работе брандмауэра имеет код 0х80070422 и появляется в виде окна с предупреждением пользователя.

Ошибка при запуске

Она возникает в тех случаях, когда файрвол просто-напросто не работает по причине отключения пользователем. Для исправления ошибки предпринимаем следующее:

- Заходим всё в тот же «Пуск». Там выбираем «Панель управления». Переходим в раздел «Система и безопасность». Через «Администрирование» попадаем в «Службы».

- В появившемся списке ищем пункт «Брандмауэр Windows». Два раза кликаем и таким образом вызываем «Свойства».

- В новом окне будет строка «Тип запуска». Там выбираем из предложенного «Автоматически».

Во вкладке «Тип запуска» выбираем «Автоматически»

- Нажимаем «Запустить».

10.8.7 Накладные расходы и оптимизация IPFW

Многие пользователи хотят знать, как сильно IPFW нагружает

систему. Ответ в основном зависит от набора правил и скорости

процессора. При небольшом наборе правил для большинства приложений,

работающих в Ethernet ответ «незначительно».

Для тех, кому нужен более точный ответ, и предназначен этот

раздел.

Последующие измерения были выполнены с 2.2.5-STABLE на

486-66. (Хотя IPFW немного изменился в последующих релизах

FreeBSD, скорость осталась приблизительно той же.) IPFW был

модифицирован для измерения времени, затраченного

ip_fw_chk, с выводом на консоль результата

после каждого 1000-го пакета.

Были протестированы два набора из 1000 правил. Первый

был составлен для демонстрации плохого набора правил путем повторения

правила:

# ipfw add deny tcp from any to any 55555

Этот набор правил плох, поскольку большая часть правил IPFW

не соответствует проверяемым пакетам (из-за номера порта).

После 999-й итерации этого правила следует

правило allow ip from any to any.

Второй набор правил был разработан для быстрейшей проверки

каждого правила:

# ipfw add deny ip from 1.2.3.4 to 1.2.3.4

Не совпадающий IP адрес источника в правиле выше приведет к

очень быстрой проверке этих правил. Как и прежде, 1000-е

правило allow ip from any to any.

Затраты на проверку пакета в первом случае приблизительно

2.703 мс/пакет, или приблизительно 2.7 микросекунд на

правило. Теоретический предел скорости проверки около

370 пакетов в секунду. Предполагая подключение через

10 Mbps Ethernet и размер пакета приблизительно 1500 байт,

получаем только 55.5% использования пропускной способности.

Во втором случае каждый пакет был проверен приблизительно за

1.172 мс, или приблизительно 1.2 микросекунд на правило.

Теоретический предел скорости проверки около 853 пакетов в

секунду, что делает возможным полное использование пропускной

способности 10 Mbps Ethernet.

Чрезмерное количество проверяемых правил и их вид не позволяет

составить картину близкую к обычным условиям — эти правила

были использованы только для получения информации о времени проверки.

Вот несколько рекомендаций, которые необходимо учесть для создания

эффективного набора правил:

-

Поместите правило established как можно

раньше для обработки большей части TCP трафика. Не помещайте

перед ним правила allow tcp. -

Помещайте часто используемые правила ближе к началу набора

чем редко используемые (конечно же, без изменения

действия всего набора). Вы можете определить

наиболее часто используемые правила путем проверки счетчиков

пакетов командой ipfw -a l.

Включение/отключение брандмауэра Windows 8.

В главном окне брандмауэра Windows, можно изменить параметры уведомлений и включить/отключить брандмауэр Windows. Обе ссылки ведут на одно и тоже место.

Настоятельно рекомендуется использовать эти опции только при использовании стороннего брандмауэра.

Хотя вы можете отключить сетевой экран в частных сетях, но оставить его работающим в общественных сетях. Зачем это может понадобиться? Допустим вы геймер и брандмауэр мешает вам в онлайн играх дома, или офисный работник, чей ИТ-отдел требует выключения брандмауэра Windows, так как он конфликтует с чем-то на компьютере.

Но на ноутбуке, если вы вне дома, иметь защиту межсетевого экрана включенной все же рекомендуется. Так что оставьте брандмауэр включенным для публичных сетей и отключите для частных.

Функции брандмауэра Windows

В отличие от обычных браузерных или самостоятельных фаерволов, препятствующих проникновению вирусов извне в систему, брандмауэр работает в обе стороны. Он запрещает установленным на ПК программам обращаться к Сети без полученного на то разрешения от администратора или при отсутствии сертификатов безопасности. Проще говоря, если программа подозрительна и требует неоправданно больших полномочий ‒ она будет блокирована.

Данный защитный инструмент включен во все современные версии Windows, начиная с XP Service Pack 2. Помимо программ, брандмауэр проверяет запущенные службы и останавливает их при обнаружении опасной активности. Отдельным плюсом является то, что опытный пользователь может самостоятельно устанавливать правила проверки для определенного перечня IP-адресов, портов, сетевых профилей.

Несмотря на все преимущества, брандмауэр не заменяет антивирусное ПО, а лишь «купирует» деятельность вредоносного софта, поэтому не стоит целиком полагаться на него.

Как настроить брандмауэр для Windows?

Настройка фаервола — комплексная задача, для выполнения которой нужен багаж знаний. Необходимо проработать последовательный набор правил-фильтров, которые могли бы обеспечить защиту и в то же время не мешать работе полезных программ. Каждое правило имеет ряд свойств, и все они должны быть установлены грамотно.

Доступен ряд методов упрощения задачи:

-

использовать специальное ПО для настройки брандмауэра (Windows Firewall Control — бесплатная компактная утилита);

-

использование других программ персональных фаерволов с упрощенной настройкой (как PC Tools Firewall Plus);

- работа в «режиме обучения», которая позволяет разрешать или запрещать доступ в каждом конкретном случае.

Отдельно разберем, как разрешать доступ для отдельных приложений:

- Находим Брандмауэр Windows в панели управления.

- Открываем «Разрешение взаимодействия с приложением или компонентом в брандмауэре Windows».

- «Изменить параметры», «Разрешить другое приложение».

-

Вводим расположение программы, выбираем типы сетей, «Добавить».

Дополнительные функции брандмауэра

Брандмауэры размещаются между сетью (например, Интернетом) и компьютером (или локальной сетью), который защищает брандмауэр. Основной целью безопасности брандмауэра для домашних пользователей является блокировка нежелательного входящего сетевого трафика, но брандмауэры могут сделать гораздо больше. Поскольку межсетевой экран находится между этими двумя сетями, он может анализировать весь трафик, достигающий или выходящий из сети, и решить, что с ним делать. Например, брандмауэр также может быть настроен для блокировки определенных типов исходящего трафика или может регистрировать подозрительный трафик (или весь трафик).

Брандмауэр может иметь множество правил, разрешающих и запрещающих определенные типы трафика. Например, он может разрешать только подключение к серверу с определенного IP-адреса, отбрасывая все запросы на подключение из других источников для обеспечения безопасности.

Брандмауэрами может быть что угодно: от части программного обеспечения, работающего на вашем ноутбуке (например, брандмауэра, входящего в состав Windows) до выделенного оборудования в корпоративной сети. Такие корпоративные брандмауэры могли анализировать исходящий трафик, чтобы гарантировать, что никакая вредоносная программа не взаимодействует через сеть, не отслеживает использование сети сотрудника и не фильтрует трафик — например, брандмауэр может быть настроен только для того, чтобы разрешать просмотр веб-трафика через брандмауэр, блокируя доступ к другим типам Приложения.

Требования к межсетевым экранам ФСТЭК

Основных требований со стороны ФСТЭК по отношению к межсетевым экранам не так уж и много.

Их список выглядит следующим образом:

- выдача предупреждающих сообщений пользователям, благодаря чему облегчается блокировка доступа к нежелательному контенту. Роутер при этом не имеет значения;

- переход в режим аварийной поддержки;

- ведение таблиц состояний каждого соединения с указанием статуса. Называться они могут по-разному;

- создание, назначение различных профилей с разными настройками;

- дополнительная поддержка для администраторов. Идентификация, аутентификация тоже относятся к необходимым действиям. Таким образом, разблокировать доступ легко;

- регистрация, учёт по выполнению различных проверок. Обязательна функция по чтению таких записей. То же касается поиска, фильтрации информации по записям;

- разрешение либо запрет на информационные потоки по результатам проверок;

- проверка каждого пакета по таблице состояний. Настраивать работу должен тот, кому оборудование принадлежит;

- фильтрация пакетов с использованием различных показателей;

- фильтрация любого сетевого трафика. Проверять нужно по заранее заданным параметрам.

Требований не так много, но и они нуждаются в доработке.

Обратите внимание! Многие вещи ещё не настроены таким образом, чтобы администратору было максимально удобно работать. Межсетевые экраны созданы для дополнительной защиты от злоумышленников

Главное — серьёзно отнестись к настройкам программного обеспечения. Любая ошибка при указании параметров может привести к серьёзному ущербу. Из-за этого сеть теряет работоспособность, передача трафика останавливается, особенно когда он нужен

Межсетевые экраны созданы для дополнительной защиты от злоумышленников. Главное — серьёзно отнестись к настройкам программного обеспечения. Любая ошибка при указании параметров может привести к серьёзному ущербу. Из-за этого сеть теряет работоспособность, передача трафика останавливается, особенно когда он нужен.

Правила

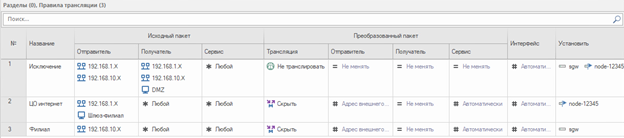

На данной вкладке происходит основная настройка доступа.

Слева расположен список всех интерфейсов ИКС в виде дерева, справа — список правил. При нажатии на интерфейс будут показаны только те правила, которые относятся к данному интерфейсу.

Здесь можно настроить следующие правила:

- разрешающие — разрешают доступ;

- запрещающие — запрещают, ограничивают доступ;

- приоритеты — определяют, какой трафик будет обрабатываться в первую очередь (например, телефония), а какой — в последнюю (например, e-mail);

- маршруты — определяют, по какому пути трафик отправляется в каждую сеть;

-

ограничения скорости — позволяют задать максимальную скорость для определенных соединений.

По умолчанию в ИКС всегда есть общее запрещающее правило для всего трафика. Это самая популярная политика безопасности в мире: «все, что не разрешено — запрещено».

Разрешающие правила в ИКС всегда приоритетнее запрещающих и используются для того, чтобы открывать доступ только к определенным службам. При установке в ИКС автоматически создаются разрешающие правила для самых популярных служб. Программа предоставляет возможность управлять этими правилами на свое усмотрение (оставить, удалить, модифицировать).

Для того чтобы скопировать созданное правило межсетевого экрана, нажмите на него в списке, а затем — на кнопку .

Внимание! Выключение межсетевого экрана оставит работающими только правила NAT. Все правила, ограничивающие доступ извне, будут отключены, что может негативно сказаться на безопасности системы

Отключайте межсетевой экран только при крайней необходимости.

После перезагрузки системы с выключенным межсетевым экраном список правил pf, в том числе и правила NAT, будет полностью очищен и пользователи потеряют доступ во внешнюю сеть по всем протоколам, кроме HTTP.

Фильтрация трафика

Ruleset — заданный набор правил, на основе которого фильтруется вся информация, проходящая через межсетевой экран. Эту технологию можно описать как последовательность фильтров, которые анализируют и обрабатывают трафик. Они всегда следуют пакету конфигураций, заданному конкретным пользователем. Без этого блокировка происходит с нарушениями.

Обратите внимание! Каждый фильтр создаётся с определённым назначением. На производительность может влиять и то, в какой последовательности собирается тот или иной пакет

Например, в большинстве случаев происходит сравнение трафика с шаблонами, которые уже известны системе. Наиболее популярные разновидности угроз в этом случае должны располагаться как можно выше.

Существует два основных принципа, по которому обрабатывается большая часть трафика. Узнать, какой используется, достаточно просто.

- Первый, когда разрешаются любые пакеты данных. Исключение — те, на которые изначально накладывают запрет. Если информация при первом рассмотрении не попадает ни под одно из ограничений, значит осуществляется дальнейшая передача. Например, входящий трафик на Hamachi может быть заблокирован по разным причинам.

- Второй принцип предполагает, что разрешается всё, что не попадает под запрет.

Обратите внимание! Благодаря этому методу степень защищённости будет самой высокой, но у администратора возрастает нагрузка. В таком случае обязательно требование повысить производительность оборудования

Всего у межсетевого экрана две основные функции:

- Deny — запрет на данные;

- Allow — разрешение на то, чтобы пакеты передавались дальше. Позволять допуск можно разным сведениям.

Важно! Reject — запрет на трафик после сообщения отправителю о недоступности сервиса — дополнительная функция, поддерживаемая лишь в некоторых случаях. Это тоже способствует повышению защиты для хоста

Разрешаем запуск программ через брандмауэр

Работа межсетевого экрана не всегда корректна, и он может заблокировать вполне безобидную программу, требующую доступ к Сети. Такое часто случается при установке и первом запуске клиента онлайн-игры или загрузчика. В настройках можно самостоятельно добавить программу в исключения брандмауэра, но только если вы уверены в ее источнике.

Делается это следующим образом:

- Переходим в меню исключения брандмауэра по пути, описанному выше, и кликаем по отмеченной ссылке.

- В открывшемся окне разрешаем (или запрещаем) программе работать в той или иной сети, отмечая галочками нужный пункт. Подтверждаем свои действия кнопкой «ОК».

- Если вы не нашли нужный продукт в этом списке, то кликайте по кнопке внизу «Разрешить другую программу». Для добавления в исключения вам будут доступны все установленные программы и утилиты.

Но если и тут не оказалось искомого exe-файла ‒ укажите путь к нему через «Обзор».

- Используя меню «Типы сетевых размещений», вы сразу можете указать, для какой сети применяется исключение.

После подтверждения этих изменений перезагружать компьютер необязательно.

Ограничения межсетевого экрана (Firewall-а)

Сетевой экран не проводит фильтрацию тех данных, которые не может интерпретировать. Пользователь сам настраивает, что делать с нераспознанными данными – в файле конфигураций, согласно которым и осуществляется обработка такого трафика. К таким пакетам данным относятся трафик из протоколов SRTP, IPsec, SSH, TLS, которые используют криптографию для скрытия содержимого, протоколы, шифрующие данные прикладного уровня (S/MIME и OpenPGP). Также невозможна фильтрация туннелирования трафика, если механизм того туннелирования непонятен сетевому экрану. Значительная часть недостатков межсетевых экранов исправлена в UTM-системах — Unified Threat Management, иногда их так же называют NextGen Firewall.

Приоритизация трафика

Для обеспечения повышения качества передачи данных в комплексе Континент используется специальный механизм Quality of Service (QoS). Данная технология предоставляет различным классам трафика приоритеты в обслуживании. Комплекс Континент поддерживает работу следующих механизмов управления QoS:

-

приоритизация трафика Представлено 8 приоритетов трафика (неприоритетный, низкий, ниже среднего, средний, выше среднего, высокий, наивысший, реального времени)

-

минимизация джиттера для трафика в приоритете реального времени

-

маркировка IP-пакетов

Маркировка IP-пакета определяется с помощью DSCP-метки в заголовке IP-пакета. Кодом DSCP называются шесть наиболее значимых бит поля DiffServ. DiffServ — это модель, в которой трафик обрабатывается в промежуточных системах с учетом его относительной приоритетности, основанной на значении поля типа обслуживания (ToS).

Выглядит это следующим образом:

В качестве DS5-DS3 используются те же самые биты приоритета. DS2, DS1 определяют вероятность сброса пакетов. DSCP использует группы CS (Class Selector), AF (Assured Forwarding), EF (Expedited Forwarding).

DSCP-метки группы CS используют только первые 3 бита приоритета, остальные устанавливаются в нули. Выглядят они следующим образом:

Соответственно получается, что CS0 имеет низший приоритет, CS7 – высший приоритет.

DSCP-метки группы AF содержат два значения. Условно обозначим их как x и y. X – определяет класс трафика (всего 4 класса), y – приоритет при необходимости сброса трафика (3 значения). AFx1 имеет менее важный приоритет.

DSCP-метка группы EF имеет высший класс приоритета. Значение DSCP метки 46. Это означает, что трафик будет передан самым лучший способом.

Best Effort. DSCP значение – 0. Означает, что трафик будет передан по возможности.

Для обработки приоритетов используется метод HFSC, обеспечивающий распределение полосы пропускания очередей. Протестриуем данный функционал. Для этого активируем компонент «Приоритизация трафика» и создадим правила.

Созданные правила устанавливают, что трафику из центрального офиса в филиал по протоколам ICMP, HTTP(S) будет установлен высокий приоритет и передача будет осуществляться лучшим образом. Весь остальной трафик определен как неприоритетный и будет передан по возможности.

Профиль приоритизации трафика создается для определения полосы пропускания для каждого типа приоритета. Создается как для исходящего трафика, так и для входящего. Профиль применяется в настройках узла безопасности.

Настройки брандмауэра Windows

Чтобы настроить сетевой экран откройте в панели управления окно брандмауэра, как описано выше в пункте №1 и кликните в левой панели по пункту меню «Дополнительные параметры».

Здесь можно просмотреть и установить правила для подключений к сети различных программ и служб. Для встроенных в операционную систему программ и служб правила подключений к сети уже установлены автоматически.

Для сторонних программ, после их установки, при первом выходе в сеть, сетевой экран запрашивает у пользователя разрешение или запрет доступа в сеть данной программы. Разрешая или запрещая доступ, вы даете команду сетевому экрану создать правило для этого приложения и запомнить его, чтобы в следующий раз брандмауэр вас не спрашивал. Таким образом, без вашего ведома ни одна программа не получит соединение с интернетом.

Для включения, отключения и изменения существующего правила для программы, найдите ее в списке правил в окне дополнительных параметров брандмауэра и дважды щелкните по ней для создания нового правила.

Чтобы разрешить доступ в сеть ранее установленную программе, щелкните в левой колонке на пункте меню «Разрешить запуск программы или компонента через брандмауэр Windows».

В открывшемся окне щелкнуть на кнопку «Изменить параметры», после чего щелчком по кнопке «Разрешить другую программу» открыть окно выбора установленных приложений, найти нужное и дать ему разрешение на соединение установкой отметки напротив названия.

Теперь брандмауэр Windows включен, настроен и готов отражать сетевые атаки.

Поделиться.

Ограничения межсетевого экрана

Если межсетевой экран не может интерпретировать данные, их фильтрация просто не проводится. В таком случае пользователь сам задаёт действия с данными, которые остались неопознанными. Для этого используют файлы конфигурации. К таким пакетам относят трафик из следующих протоколов:

- TLS — средство для решения множества проблем;

- SSH;

- IPsEC;

- SRTP. Общий у них только принцип работы, конкретные параметры отличаются.

Для скрытия содержимого чаще всего используют различные методы криптографии. Данные прикладного уровня шифруются специальными протоколами:

- сертифицированный Open PGP;

- S/MIME. У каждого решения своё назначение.

Обратите внимание! Фильтрация туннелирования трафика тоже часто становится невозможной, особенно если сам межсетевой экран не смог разобраться с ключевыми механизмами. Но сейчас разрабатываются UTM-системы, исправляющие существующие недостатки

История создания

Конец 80-х гг. прошлого века — время, когда это решение и начало свою историю. Тогда Интернет не был ещё доступен для большинства людей. Та же функция раньше передавалась маршрутизаторам.

Обратите внимание! Протокол по сетевому уровню давал информацию, достаточную для проведения анализа. Устройства перешли к транспортному уровню по мере дальнейшего развития технологий

Маршрутизатор по сути первым реализовывал принцип аппаратно-программного брэндмауэра. Он нужен, чтобы блокировать информацию, способную нанести урон системе.

Намного позже возникли сами межсетевые экраны. Только в 1998 г. разработчики создали Netfilter/Iptables — сетевой экран, разработанный специально для операционной системы Linux. Такой поздний переход к новым стандартам произошёл по причине того, что долгое время функция файервола успешно передавалась антивирусным программам. Но к концу 90-х гг. сами вирусы отличались более сложным устройством.

Обратите внимание! Таким образом, межсетевые экраны — это необходимость, продиктованная временем

Настройки

На данной вкладке можно настроить доступ к ИКС при помощи межсетевого экрана.

- Если требуется, укажите:

- адреса и подсети, с которых разрешен доступ к управлению ИКС через веб-интерфейс и к серверу ИКС по ;

- максимальное количество активных соединений — позволяет ограничить количество подключений к ИКС;

- режим работы межсетевого экрана — позволяет задать порядок запуска служб ipfw и pf, на которых основывается работа межсетевого экрана ИКС. Вариант ipfw -> pf является рекомендованным и выставлен по умолчанию, но может препятствовать корректной работе правил, ограничивающих скорость, а также VPN. В таком случае можно изменить режим на pf -> ipfw.

- Нажмите «Сохранить».

Проблемы, не решаемые файрволом

Межсетевой экран сам по себе не панацея от всех угроз для сети. В частности, он:

- не защищает узлы сети от проникновения через «люки» (англ.back doors ) или уязвимости ПО;

- не обеспечивает защиту от многих внутренних угроз, в первую очередь — утечки данных;

- не защищает от загрузки пользователями вредоносных программ, в том числе вирусов;

Для решения последних двух проблем используются соответствующие дополнительные средства, в частности, антивирусы. Обычно они подключаются к файрволу и пропускают через себя соответствующую часть сетевого трафика, работая как прозрачный для прочих сетевых узлов прокси, или же получают с файрвола копию всех пересылаемых данных. Однако такой анализ требует значительных аппаратных ресурсов, поэтому обычно проводится на каждом узле сети самостоятельно.

NAT

При выборе режима трансляции могут быть указаны следующие варианты:

-

«Не транслировать» — к трафику не применяются правила трансляции. Используется для правил-исключений при передаче части трафика без трансляции.

-

«Скрыть» — маскарадинг (hide NAT). Исходящим пакетам в качестве IP-адреса отправителя назначается IP-адрес, через который будет доступен получатель пакета.

-

«Отправителя» — изменение IP-адреса отправителя (source NAT)

-

«Получателя» — изменение IP-адреса получателя (destination NAT)

-

«Отобразить» — трансляция IP-адреса отправителя в режиме «один к одному»

Создадим 3 правила трансляции адресов:

Первое правило – не транслировать. Исключает трансляцию адресов между защищаемыми сегментами.

Второе правило – hide NAT для центрального офиса.

Третье правило – hide NAT для филиала.

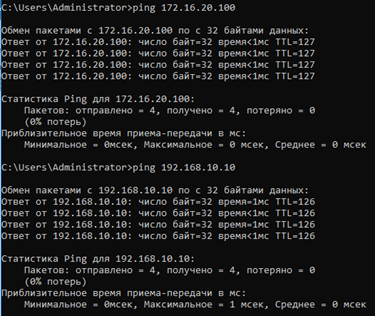

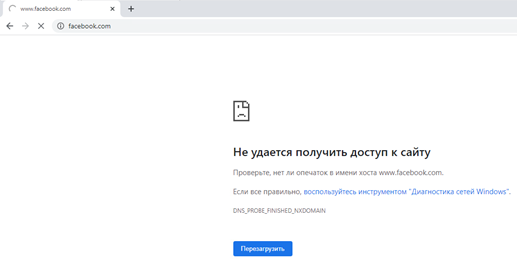

Протестируем созданные правила и посмотрим, как будут выглядеть записи в система мониторинга. Не забываем, что необходимо отключить 5 правило фильтрации (прохождение трафика с хоста администратора) для тестирования блокировки приложений. IP-адрес хоста администратора попадает под действие двух сетевых объектов (Admin и 192.168.1.X), так что трафик через этот хост проходить будет, но по другим правилам.

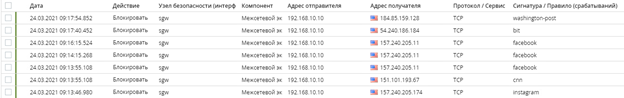

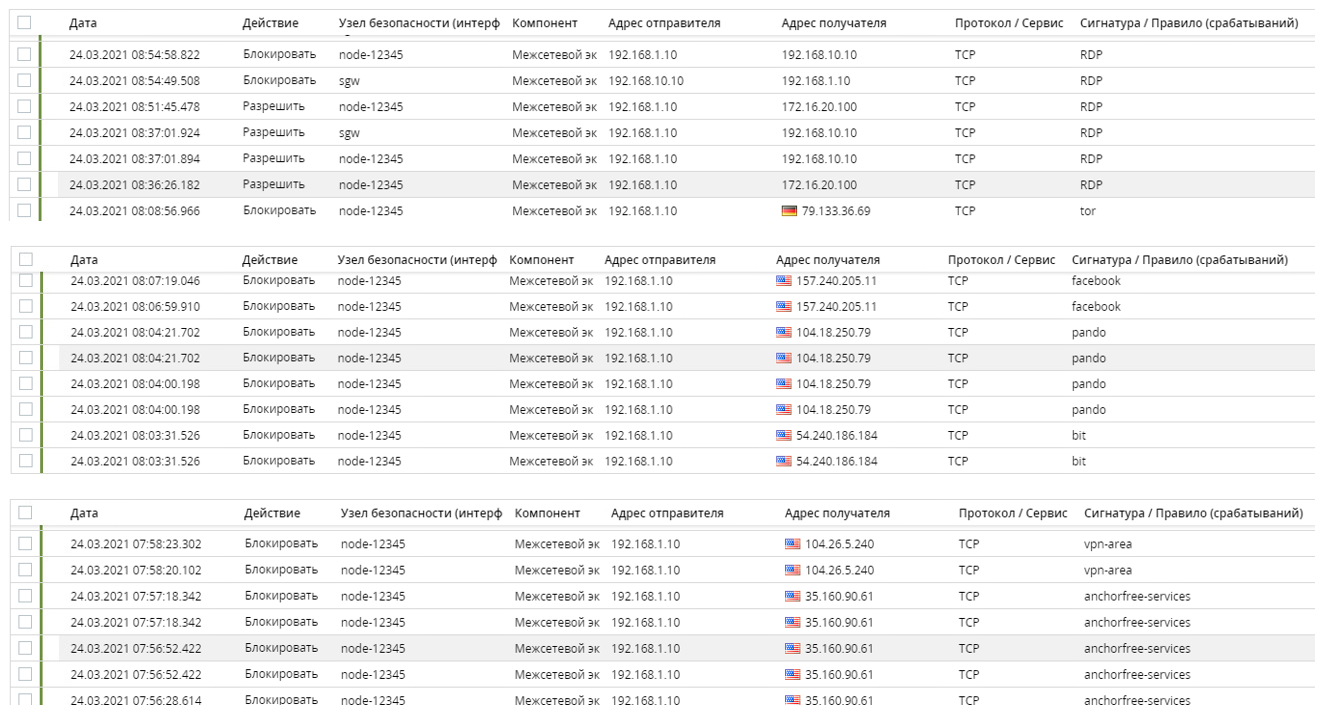

Проверим записи в системе мониторинга:

Если отключить 5 правило фильтрации, то приложения будут блокироваться и для администратора:

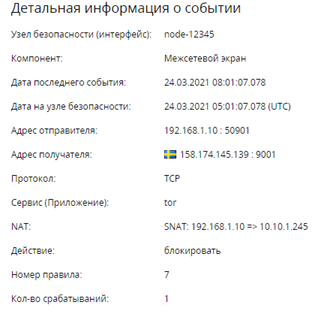

Щелкнув 2 раза по записи, можно посмотреть подробное описание:

Пакетные фильтры

Пакетные фильтры используются на сетевом уровне, осуществляя контроль трафика на основе данных из заголовка пакетов. Нередко способны обрабатывать также заголовки протоколов и более высокого уровня – транспортного (UDP, TCP), Пакетные фильтры стали самыми первыми межсетевыми экранами, остаются самыми популярными и на сегодняшний день. При получении входящего трафика анализируются такие данные, как: IP получателя и отправителя, тип протокола, порты получателя и источника, служебные заголовки сетевого и транспортного протоколов.

Уязвимость пакетных фильтров заключается в том, что они могут пропустить вредоносный код, если он разделен на сегменты: пакеты выдают себя за часть другого, разрешённого контента. Решение этой проблемы заключается в блокировании фрагментированных данных, некоторые экраны способны также дефрагментировать их на собственном шлюзе – до отправки в основной узел сети. Тем не менее, даже в этом случае межсетевой экран может стать жертвой DDos-атаки.

Пакетные фильтры реализуются в качестве компонентов ОС, пограничных маршрутизаторов или персональных сетевых экранов.

Пакетные фильтры отличаются высокой скоростью анализа пакетов, отлично выполняют свои функции на границах с сетями низкой степени доверия. Тем не менее, они неспособны анализировать высокие уровни протоколов и легко могут жертвами атак, при которых подделывается сетевой адрес.

Реализация межсетевых экранов

Межсетевые экраны (Firewall) могут быть либо программно-аппаратными, ибо программными. Первые могут быть выполнены как в виде отдельного модуля в маршрутизаторе или коммутаторе, так и специального устройства.

Чаще всего пользователи выбирают исключительно программные межсетевые экраны – по той причине, что для их использования достаточно лишь установки специального софта. Тем не менее, в организациях нередко найти свободный компьютер под заданную цель, бывает затруднительно – к тому же, отвечающий всем техническим требованиям, зачастую довольно высоким.

Именно поэтому крупные компании предпочитают установку специализированных программно-аппаратных комплексов, получивших название «security appliance». Работают они чаще всего на основе систем Linux или же FreeBSD, ограниченных функционалом для выполнения заданной функции.

Такое решение имеет следующие преимущества:

- Лёгкое и просто управление: контроль работы программно-аппаратного комплекса осуществляется с любого стандартного протокола (Telnet, SNMP) – или защищённого (SSL, SSH).

- Высокая производительность: работа операционной системы направлена на одну единственную функцию, из неё исключены любые посторонние сервисы.

- Отказоустойчивость: программно-аппаратные комплексы эффективно выполняют свою задачу, вероятность сбоя практически исключена.

Как добавить программу в исключения брандмауэра Windows 10

Если вы не хотите полностью выключать встроенный файрвол, а требуется лишь предоставить полный доступ к подключениям какой-либо программе, то сделать это вы можете путем добавления ее в исключения брандмауэра. Сделать это можно двумя путями (второй способ позволяет также добавить отдельный порт в исключения брандмауэра).

Первый способ:

- В панели управления, в пункте «Брандмауэр Защитника Windows» слева выберите пункт «Разрешение взаимодействия с приложением или компонентом в брандмауэре Windows».

- Нажмите кнопку «Изменить параметры» (требуются права администратора), а затем внизу нажмите «Разрешить другое приложение».

- Укажите путь к программе для добавления в исключения. После этого также можно указать, каких типов сетей это касается с помощью соответствующей кнопки. Нажмите «Добавить», а затем — Ok.

Второй способ добавления исключения в брандмауэр чуть сложнее (но зато позволяет добавить в исключения не только программу, но и порт):

- В пункте «Брандмауэр Windows» панели управления выберите слева «Дополнительные параметры».

- В открывшемся окне расширенных настроек брандмауэра выберите «Исходящие подключения», а затем, в меню справа — создать правило.

- С помощью мастера создайте правило для вашей программы (или порта), разрешающее ей подключение.

- Аналогичным образом создайте правило для этой же программы для входящих подключений.

На этом все. Кстати, если что-то пойдет не так, вы всегда можете сбросить брандмауэр Windows 10 к настройкам по умолчанию с помощью пункта меню «Восстановить значения по умолчанию» в окне его параметров.

В каждой редакции операционной системы Windows 10 по умолчанию установлен и включен брандмауэр, он же файервол. Его задача сводится к фильтрации пакетов – вредоносные он блокирует, а доверенные соединения пропускает. Несмотря на всю полезность, иногда возникает необходимость его отключения, и из данной статьи вы узнаете, как это сделать.

Типичные возможности

- фильтрация доступа к заведомо незащищенным службам;

- препятствование получению закрытой информации из защищенной подсети, а также внедрению в защищенную подсеть ложных данных с помощью уязвимых служб;

- контроль доступа к узлам сети;

- может регистрировать все попытки доступа как извне, так и из внутренней сети, что позволяет вести учёт использования доступа в Интернет отдельными узлами сети;

- регламентирование порядка доступа к сети;

- уведомление о подозрительной деятельности, попытках зондирования или атаки на узлы сети или сам экран;

Вследствие защитных ограничений могут быть заблокированы некоторые необходимые пользователю службы, такие как Telnet, FTP, SMB, NFS, и так далее. Поэтому настройка файрвола требует участия специалиста по сетевой безопасности. В противном случае вред от неправильного конфигурирования может превысить пользу.

Также следует отметить, что использование файрвола увеличивает время отклика и снижает пропускную способность, поскольку фильтрация происходит не мгновенно.

Реализация межсетевых экранов

Межсетевые экраны бывают программными либо программно-аппаратными. Программные выполняются в двух основных вариантах:

- специальное устройство;

- отдельный модуль в маршрутизаторе или коммутаторе.

Программным межсетевым экранам предпочтение отдают чаще всего. Для их эксплуатации достаточно установить специальное программное обеспечение, что редко вызывает трудности у тех, кому интересен телекоммуникационный обмен данными.

Программно-аппаратные комплексы специального назначения — выбор крупных предприятий. Они получили название и обозначение Security Appliance.

Обратите внимание! Работа чаще всего ведётся на основе FreeBSD или Linux. Эти системы решают определённые задачи, с чем связаны некоторые ограничения

У подобных систем имеются следующие преимущества:

- отказоустойчивость. Вероятность сбоя практически исключается, система продолжает работать эффективно, что является важным критерием для многих в бизнесе;

- высокие показатели производительности. Операционная система во время работы выполняет одну-единственную функцию. Любые посторонние сервисы исключаются. Сертифицировать подобные решения удалось уже давно;

- простое управление. Настроить без труда можно любой параметр. Для контроля разрешается использовать любой протокол, соответствующий действующим стандартам. Допускаются и защищённые варианты. Маршрутизатор такого разнообразия не предполагает.

Заключение

В данной статье рассмотрены функции и настройки межсетевого экрана в Континент 4.1. Создана базовая политика межсетевого экранирования и показаны записи в системе мониторинга. Подробно разобран функционал приоритизации трафика.

В следующей статье будет показана работа с веб-фильтром.

Подробную информацию о продукте можно найти на странице Код Безопасности.

P.S. Если у вас уже есть устройства Континент, вы можете обратиться к нам за профессиональной технической поддержкой, в то числе оставить заявку на бесплатный тикет. Запросить версию Континент 4.1 можете обратившись на почту dl@tssolution.ru