Проброс портов на маршрутизаторе микротик, проброс диапазона портов

Содержание:

- Включение L2TP сервера

- Настройка DHCP сервера

- Конфигурирование

- Настройка Port Forwarding в MikroTik

- Настройка UPnP MikroTik, автоматический проброс портов

- Как настроить UPnP в MikroTik

- Пример настройки UPnP MikroTik в видеорегистраторе Dahua

- Доступ к веб-интерфейсу

- Знакомство с интерфейсами

- Создание правил сетевого экрана и NAT

- Открыть порт на микротик

- MikroTik firewall. Общее описание

- Примеры пробросов

- Доступ к веб-интерфейсу

- Как открыть порт в роутере микротик?

- Read more articles on MikroTik

Включение L2TP сервера

Будем ориентироваться на повышение безопасности аутентификации и отключим старые протоколы. Если у вас есть устройства не поддерживающие современные протоколы аутентификации, то не забудьте включить их обратно. Переходим в PPP – Interface – L2TP Server.

Выставляем следующее параметры:

- Enable – ставим галочку;

- Default Profile – L2TP-Server-General;

- mschapv1, chap, pap – снимаем галочки;

- Use IPsec – ничего не ставим, т.к. мы не будем использовать IPSEC.

Сохраняем и переходим далее.

Настройка firewall

Необходимо создать разрешающее правило входящего трафика L2TP на нашем mikrotik в firewall для UDP порта 1701. Приступим к реализации. IP – Firewall – Filter создаем новое правило.

В General нас интересует:

- Chain – input;

- Protocol – UDP;

- Dst. Port – 1701;

- Connection State – New.

На вкладке Action нас интересует accept.

Сохраняем.

На самом деле, данное правило будет работать только для новых пакетов пришедших на роутер, для остальных пакетов – нет, а значит сессия не оживет. Чтобы сессии жили и им было хорошо нужно еще одно правило, которое разрешает все устоявшиеся входящие соединения. Создаем еще одно правило.

- Chain – input;

- Connection State – established, related;

- Action – accept.

На этом, пожалуй, все. Настройка сервера L2TP завершена.

Несколько слов про блокировку L2TP – из практики, есть такие товарищи — провайдеры, которые блокируют L2TP. Допустим Билайн в некоторых регионах уже начал блокировать весь L2TP без IPSEC

Обращайте на это внимание, если вы сделали все правильно, но соединение не проходит, значит дело в провайдере

Далее мы рассмотрим настройку L2TP-клиента и конечно же всеми любимый IPSEC.

Настройка DHCP сервера

Dynamic Host Configuration Protocol нужен, чтобы распространять между абонентами информацию об адресах и иных параметрах соединения. В предыдущем разделе мы включили нужную опцию. Чтобы настроить DHCP для работы с SIP-телефонами:

- Войдите в консоль управления SIP-телефонами.

- Скопируйте значение графы «Local Provisioning URL».

- Войдите в систему настройки через Winbox.

- Перейдите по пунктам меню IP – DHCP Server – Options.

- Создайте новую опцию со следующими значениями граф:

- Name: произвольно;

- Code: 66;

- Value: ранее скопированное значение в одинарных кавычках;

- Нажмите «ОК» в открытом окне.

Чтобы завершить процесс настройки DHCP, перейдите в раздел Network из подменю DHCP Server. Следуйте инструкции:

- Укажите верные значения DNS Server и Domain. Как правило, сервером для получения доменных имен, является сам роутер.

- Укажите адрес сервера, для синхронизации локальных часов через поле «Network Time Protocol Server (NTP)».

- Укажите значение «Provisioning» в графе «DHCP Options».

- Нажмите «OK».

После этого приступайте к конфигурации системы NAT.

Конфигурирование

Используем наш уже знакомый лабораторный стенд с Mikrotik CHR версии 6.46.2 на борту. Мы находимся справа внизу в офисе SPB (Office-SPB).

Вводные данные:

- Office-SPB клиент;

- Office-Moscow сервер;

- NetworkCore выполняет роль провайдера, он будет заниматься обычной маршрутизацией;

- Office-Moscow ether1 смотрит в интернет 172.16.10.2/24;

- Office-SPB ether1 смотрит в интернет 172.16.11.2/24;

- Office-Moscow имеет bridge “General-Bridge” в локальной сети 192.168.11.1/24;

- Office-SPB имеет bridge “General-Bridge” в локальной сети 192.168.10.1/24;

- IP ПК в локальной сети Office-Moscow 192.168.11.2;

- IP ПК в локальной сети Office-SPB 192.168.10.2;

- Адресация в VPN сети 172.16.25.0/24.

Если вы хотите углубить свои знания по работе с роутерами MikroTik, то наша команда рекомендует пройти курсы которые сделаны на основе MikroTik Certified Network Associate и расширены автором на основе опыта . Подробно читайте .

Создание IP пула

На оборудовании Mikrotik есть нюанс с клиент серверными протоколами VPN – соединение не установится до тех пор, пока мы не назначим IP адреса с обоих сторон. Поэтому создадим пул для VPN клиентов. Подключаемся к московскому роутеру и открываем IP-Pool.

Добавляем пул, задаем имя и адреса.

Next Pool указывать не будем. Так же отмечу, что используем мы в VPN /32 маску подсети.

Создание профиля подключения

Переходим к созданию профиля L2TP для нашего сервера. Создаем его в PPP – Profiles.

Создаем профайл. Указываем:

- Имя профиля;

- Local Address – следует указать статический адрес внутри VPN, в нашем случае 172.16.25.1;

- Remote Address – созданный на предыдущем шаге пул из выпадающего списка;

- Change TCP MSS – No;

- Use UPnP – No.

Переходим на вкладку Protocols, ставим значения:

- Use MPLS – No;

- Use Compressions – Yes;

- Use Encryption – Yes.

Переходим в Limits, выставляем значение Only One в No.

Сохраняем и смотрим на результат.

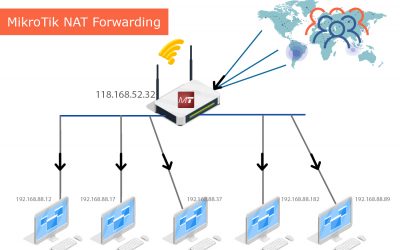

Настройка Port Forwarding в MikroTik

В MikroTik управление настройкой проброса портов находится в меню IP =>Firewall =>NAT.

По умолчанию здесь прописан тот самый маскарадинг — подмена внутренних локальных адресов внешним адресом сервера. Мы же здесь создадим дополнительное правило проброса портов.

Настройка вкладки General

Нажимаем плюс и в появившемся окне заполняем несколько полей:

Chain — направление потока данных. В списке выбора — srcnat, что означает «изнутри наружу», т. е. из локальной сети во внешний мир, и dstnat — из внешней сети во внутреннюю. Мы выбираем второе, так как будем принимать входящие подключения.

Src. Address Dst. Address — внешний адрес, с которого будет инициироваться подключение, и адрес назначения (всегда адрес роутера). Оставляем незаполненным.

Protocol — здесь указываем вид протокола для нашего соединения, tcp или udp, заполняем обязательно.

Src

Port (исходящий порт) — порт удаленного компьютера, с которого будут отправляться данные, оставляем пустым, если для нас это неважно. Dst

Port (порт назначения) — проставляем номер внешнего порта роутера, на который будут приходить данные от удаленной машины и переадресовываться на наш компьютер во внутренней сети. (В моем случае это 30000 т.к. я подменяю стандартный порт 3389 из мира.)

Any. Port (любой порт) — если мы проставим здесь номер порта, то укажем роутеру, что этот порт будет использоваться и как исходящий, и как входящий (объединяя два предыдущие поля в одном).

In. interface (входящий интерфейс) — здесь указываем интерфейс роутера MikroTik, на котором используется, «слушается» этот порт. В нашем случае, так как мы делаем проброс для поступления данных извне, это интерфейс, через который роутер подключен к Интернет, в моем случае это WAN. Параметр нужно указать обязательно, иначе порт не будет доступным из локальной сети. Если мы подключены к провайдеру через pppoe, то возможно, потребуется указать его, а не WAN-интерфейс.

Out. interface (исходящий интерфейс) — интерфейс подключения компьютера, для которого мы делаем проброс портов.

Настройка вкладки Action

В поле Action прописываем действие, которое должен будет выполнять роутер. Предлагаются варианты:

- accept — просто принимает данные;

- add-dst-to-address-list — адрес назначения добавляется в список адресов;

- add-src-to-address-list — исходящий адрес добавляется в соответствующий список адресов;

- dst-nat — перенаправляет данные из внешней сети в локальную, внутреннюю;

- jump — разрешает применение правила из другого канала, например при установленном в поле Chain значения srcnat — применить правило для dstnat;

- log — просто записывает информацию о данных в лог;

- masquerade — маскарадинг: подмена внутреннего адреса компьютера или другого устройства из локальной сети на адрес маршрутизатора;

- netmap — создает переадресацию одного набора адресов на другой, действует более расширенно, чем dst-nat;

- passthrough — этот пункт настройки правил пропускается и происходит переход сразу к следующему. Используется для статистики;

- redirect — данные перенаправляются на другой порт этого же роутера;

- return — если в этот канал мы попали по правилу jump, то это правило возвращает нас обратно;

- same — редко используемая настройка один и тех же правил для группы адресов;

- src-nat — переадресация пакетов из внутренней сети во внешнюю (обратное dst-nat перенаправление).

Для наших настроек подойдут варианты dst-nat и netmap. Выбираем последний, как более новый и улучшенный.

В поле To Adresses прописываем внутренний IP-адрес компьютера или устройства, на который роутер должен будет перенаправлять данные по правилу проброса портов. В поле To Ports, соответственно, номер порта, к примеру:

- 80/tcp — WEB сервер,

- 22/tcp — SSH,

- 1433/tcp — MS SQL Server,

- 161/udp — snmp,

- 23/tcp — telnet

Если значения в поле Dst. Port предыдущей вкладки и в поле To Ports совпадают, то здесь его можно не указывать.

Далее добавляем комментарий к правилу, чтобы помнить, для чего мы его создавали.

Настройка UPnP MikroTik, автоматический проброс портов

В инструкции будет рассмотрена настройка UPnP в MikroTik, а в качестве наглядного примера будет подключён видеорегистратор Dahua. На выходе образуется инфраструктура, в которой нет необходимости пробрасывать порты для просмотра видеонаблюдения, UPnP полностью автоматизирует этот процесс.

MikroTik RouterOS поддерживает архитектуру Universal Plug and Play для прозрачного однорангового сетевого подключения персональных компьютеров и интеллектуальных устройств или устройств, подключенных к сети.

UPnP обеспечивает обмен данными между любыми двумя устройствами под управлением любого управляющего устройства в сети. Universal Plug and Play полностью не зависит от какого-либо физического носителя. Он поддерживает работу в сети с автоматическим обнаружением без какой-либо начальной настройки, в результате чего устройство может динамически присоединяться к сети. Серверы DHCP и DNS не являются обязательными и будут использоваться, если они доступны в сети. UPnP реализует простое, но мощное решение для обхода NAT, которое позволяет клиенту получить полную поддержку двусторонней одноранговой сети за NAT-ом.

Для UPnP существует два типа интерфейса: internal (тот, к которому подключены локальные клиенты) и external (тот, к которому подключен Интернет). Маршрутизатор может иметь только один внешний интерфейс с «общедоступным» IP-адресом и столько внутренних интерфейсов, сколько необходимо, все с «внутренними» IP-адресами с NAT.

Протокол UPnP используется для многих современных приложений, таких как большинство игр DirectX, а также для различных функций Windows Messenger (удаленная поддержка, совместное использование приложений, передача файлов, голос, видео) из-за брандмауэра.

Как настроить UPnP в MikroTik

Для того, чтобы роутер MikroTik начал взаимодействовать с другими устройствами по протоколу UPnP нужно:

- Активировать использование UPnP;

- Определить локальные(internal) и внешние(external) интерфейсы.

Описание параметров UPnP

enabled – активирует UPnP службу;

allow-disable-external-interface – следует ли разрешать пользователям отключать внешний интерфейс маршрутизатора MikroTik. Эта функция добавлена отдельным параметром и регулирует режим совместимости для тех сетей, где UPnP нежелателен или его работа не предусмотрена;

show-dummy-rule – активация обходного пути для некоторых неработающих реализаций, которые неправильно обрабатывают отсутствие правил UPnP (например, появляются сообщения об ошибках). Эта опция проинструктирует сервер установить фиктивное (бессмысленное) правило UPnP, которое могут соблюдать клиенты, которые в противном случае отказываются работать правильно.

Настройка находится IP→UPnP

Настройка находится IP→UPnP→Interfaces

/ip upnp set enabled=yes /ip upnp interfaces add interface=Bridge-LAN type=internal add interface=ether1 type=external

Пример настройки UPnP MikroTik в видеорегистраторе Dahua

На любом устройстве, поддерживающего технологию UPnP достаточно включить данный режим. Все правила со стороны роутера MikroTik создадутся автоматически

Настройка находится IP→Firewall→NAT

Поддержи автора статьи, сделай клик по рекламе ↓↓↓

Есть вопросы или предложения по настройке UPnP в MikroTik? Активно предлагай свой вариант настройки! →

Доступ к веб-интерфейсу

Итак, приступаем. Для маршрутизаторов Mikrotik проброс портов (RDP, FTP и т.д.) начинается со входа в систему управления устройством, называемую веб-интерфейсом. И если для большинства известных роутеров в качестве стандартных адресов используются сочетания 192.168 с окончаниями либо 0.1, либо 1.1, здесь такой вариант не проходит.

Для доступа в веб-браузере (лучше всего использовать стандартный Internet Explorer) в адресной строке прописывается комбинация 192.168.88.1, в поле логина вводится admin, а строка пароля, как правило, остается пустой. В случае, когда доступ по каким-то причинам оказывается заблокированным (роутер не воспринимает логин), потребуется сделать сброс настроек, нажав на соответствующую кнопку или отключив устройство от электропитания на 10-15 секунд.

Знакомство с интерфейсами

Прежде чем я расскажу про то, как открыть порт на Микротике, небольшой экскурс для новичков. Для начала нам нужно посмотреть, какие интерфейсы у нас есть. Для этого переходим в «Interfaces».

Что такое интерфейсы в Микротике? По сути это некие каналы связи самого аппарата с другими устройствами локальной сети, а также с интернетом. Ведь роутер в нашем случае — это ещё и шлюз. Сейчас рассмотрим более подробно каждое из подключений, и вы все поймете.

- ether1-gateway» – можно сказать, что по умолчанию этот порт предназначен для подключения интернета. Но на самом деле Микротику можно назначить любой подобный порт или даже несколько.

- «ether2-master-local» – это главный локальный порт.

- «ether(3-4)-slave-local» – это второстепенные локальные порты.

- wlan1» – беспроводная локальная сеть.

- Как вы заметили я пропустил первый пункт «bridge-local» – это виртуальный мост, который объединяет локальные порты (ether2-4) и Wi-Fi сеть (wlan1).

С интерфейсами мы разобрались. Так как любой роутер является шлюзом и общается как с внешней глобальной (интернет сетью), так и с внутренней (локальной), для этого существует NAT (Network Address Translation) технология. Как она работает? По сути она позволяет обмениваться данными между глобальной и локальной сетью. Например, один из компьютеров дает запрос в интернет к серверу. Но тут встает проблемы – комп находится в локальной сети и имеет локальный адрес.

Роутер принимает этот запрос и отправляя запрос серверу он подменяет локальный IP адрес на свой-внешний. Когда ответ приходит, роутер уже отправляет ответ именно тому компьютеру, который его отправлял. Именно NAT и отвечает за переадресацию портов.

Создание правил сетевого экрана и NAT

NAT используют для того, чтобы ограниченное число внешних адресов локальной сети не мешало данным доходить до неограниченного числа нужных адресатов. NAT подменяет внутренний адрес пользователя на внешний и наоборот. Система позволяет избежать путаницы.

Для эффективной работы SIP нужно внести новые правила. Для этого:

- Войдите в настройки маршрутизирующего устройства.

- Пройдите по пунктам меню IP – Firewall – NAT.

- Узнайте данные IP-адресов, используемых протоколов и необходимых портов для подключения к серверам IP-телефонии.

- Создавайте правила, нажимая на кнопку со значком в виде «+». Она находится слева вверху.

- Вводите данные, собранные на шаги 3 во вкладках «General» и «Action». Первая нужна для того, чтобы указать общие настройки. Во второй выберите нужное действие – «dst-nat», локальный адрес сервера Voice IP и его порт. Не забудьте включить чекбокс напротив надписи ««Passthrough», чтобы допустить обработку данных дальше по сети.

Важно верно установить маркировку на исходящие соединения:

- установите connection Mark: no-mark;

- поставьте на новые соединения пометку new.

Для упрощенных очередей трафика с помощью Simple Queues маркировку входящих соединений не делают.

Для выбора приоритета пакетов трафика, введите следующие настройки:

- priority – указывайте цифру от 1 до 3 для указания уровня приоритизации;

- max-Limit – максимальный размер передаваемой информации;

- limit At – минимальная скорость работы сети;

- packet Marks – для того, чтобы отфильтровывать телефонные разговоры установите значение SIP-Trunk;

- queues Type – разновидность очереди, лучше выставите значение pcq для входящего и исходящего трафика отдельно.

Процесс правильной маркировки и приоритизации смотрите на видео

Открыть порт на микротик

Чтобы открыть порт на mikrotik вам нужно перейти в раздел firewall и там явно создать разрешающие правило для этого порта. Отмечу что если у вас раздел IP-> Firewall->Filter Rules пуст как на картинке ниже, то это значит что все порты у вас открыты по умолчанию, так как нет запрещающих правил. И лучше бы вам его настроить ото будут ломать пока не взломают.

Как настроить Firewall поговорим в одной из следующих статей, а пока идем дальше. Чтобы закрыть или открыть сервисные порты в микротике, такие как доступ по ssh, windox, http или же поменять их на нестандартные, нужно перейти в раздел IP-> Services

Советую вам отключить то, что вы не используете, так как чем больше разрешено, тем больше опасности взлома. Вообще вариаций пробросов портов в mikrotik очень много, все их не опишешь, да и думаю это будет лишнем, главное знать как работает технология, а настройка — это дела практике.

Вы хорошо разбираетесь в Микротиках? Или впервые недавно столкнулись с этим оборудованием и не знаете, с какой стороны к нему подступиться? В обоих случаях вы найдете для себя полезную информацию в курсе «Настройка оборудования MikroTik». 162 видеоурока, большая лабораторная работа и 89 вопросов, на каждый из которых вы будете знать ответ. Подробности и доступ к началу курса бесплатно тут.

- https://habr.com/post/182166/

- https://lantorg.com/article/probros-portov-na-mikrotik

- https://mikrotiklab.ru/nastrojka/probros-portov-mikrotik.html

MikroTik firewall. Общее описание

Основное назначение брандмауэра является то, что на основании правил разрешать или запрещать передачу данных из одной сети в другую.

Что не умеет брандмауэр MikroTik:

- Блокировать сайты по категориям;

- Сканирование на вирусы в режиме реального времени;

- Создание отчетов;

- Биллинг;

Настройка безопасности маршрутизатора MikroTik может быть реализована двумя способами:

- Нормально открытый. Данный способ организации защиты предполагает, что все будет разрешено, что не запрещено;

- Нормально закрытый. При этом виде настройки firewall все запрещено, что не разрешено.

Для данной статьи мы рассмотрим пример нормально закрытого брандмауэра. Так как, на мой взгляд, нормально открытый имеет ряд недостатков:

- Большие затраты для решения, что запрещать;

- Из-за большого количества условий может значительно снизиться производительность роутера.

В случае неправильной настройки бранмауэра и потери доступа к устройству, данная функция поможет восстановить подключение, отменив внесенные изменения. Подробнее узнать о безопасном режиме можно в материале: MikroTik Safe Mode.

Место брандмауэра на Packet Flow:

Firewall на MikroTik. Порядок расположения правил

Работу брандмауэра MikroTik условно можно разделить на две части: условие (если…) и действие (то…). Могут содержать несколько условий, при этом, чтобы правило сработало должны быть выполнены все условия.

Правила должны состоять в цепочке (chain):

- одной из трех предопределенных: Input, Output, Forward;

- пользовательской (action=jump).

А также подразделяются на терминирующие и нетерминирующие:

- терминирующие: accept, drop, fasttrack, reject, tarpit;

- нетерминирующие: add dst to address list, add source to address list, jump, log, return, passthrough.

Терминирующие правила содержат окончательное действие – принять, отклонить.

Нетерминирующие – просто производят какой-то процесс – занести в лог, добавить в address list.

При настройке firewall MikroTik важно соблюдать последовательность правил, так как обрабатываются они по порядку и сразу с нужной цепочки. Обработка заканчивается после первого совпадения с терминирующим правилом

Если совпадения нет, то пакет отправляется на следующий этап обработки по схеме прохождения трафика

Обработка заканчивается после первого совпадения с терминирующим правилом. Если совпадения нет, то пакет отправляется на следующий этап обработки по схеме прохождения трафика.

Примеры пробросов

RDP (удаленный рабочий стол)

- Chain — dstnat;

- Dst. Address — внешний IP-адрес;

- Protocol — rdp;

- Action — dst-nat;

- To Address — IP-адрес сервера, на который должно идти перенаправление.

* если данная настройка не сработает, меняем протокол на tcp и задаем порт RDP — по умолчанию, 3389.

WWW (80 или веб-сервер или http)

- Chain — dstnat;

- Dst. Address — внешний IP-адрес;

- Protocol — tcp;

- Dst. Port — 80;

- Action — dst-nat;

- To Address — IP-адрес сервера, на который должно идти перенаправление.

FTP

- Chain — dstnat;

- Dst. Address — внешний IP-адрес;

- Protocol — tcp;

- Dst. Port — 20,21;

- Action — dst-nat;

- To Address — IP-адрес сервера, на который должно идти перенаправление.

Видеонаблюдение

Системы видеонаблюдения могут работать на различных портах, поэтому первым делом обращаемся к инструкции системы, с которой необходимо работать.

В данном примере рассмотрим проброс RTSP.

- Chain — dstnat;

- Dst. Address — внешний IP-адрес;

- Protocol — udp;

- Dst. Port — 554;

- Action — dst-nat;

- To Address — IP-адрес сервера, на который должно идти перенаправление.

* RTSP работает по протоколам TCP и UDP. В данном примере правило настроено для последнего.

Почтовая система Zimbra

Для нормальной работы почтовой системы необходимо пробросить следующие порты:

- 25 — основной порт для обмена почтой по протоколу SMTP.

- 80 — веб-интерфейс для чтения почты (http).

- 110 — POP3 для загрузки почты.

- 143 — IMAP для работы с почтовым ящиком с помощью клиента.

- 443 — SSL веб-интерфейс для чтения почты (https).

- 465 — безопасный SMTP для отправки почты с почтового клиента.

- 587 — SMTP для отправки почты с почтового клиента (submission).

- 993 — SSL IMAP для работы с почтовым ящиком с помощью клиента.

- 995 — SSL POP3 для загрузки почты.

- 5222 — для подключения к Zimbra по протоколу XMPP.

- 5223 — для защищенного подключения к Zimbra по протоколу XMPP.

- 7071 — для защищенного доступа к администраторской консоли.

- 8443 — SSL веб-интерфейс для чтения почты (https).

- 7143 — IMAP для работы с почтовым ящиком с помощью клиента.

- 7993 — SSL IMAP для работы с почтовым ящиком с помощью клиента.

- 7110 — POP3 для загрузки почты.

- 7995 — SSL POP3 для загрузки почты.

- 9071 — для защищенного подключения к администраторской консоли.

Важно отметить, что не все перечисленные порты понадобятся именно вам. Если мы не планируем использовать POP3, то и соответствующие порты для него пробрасывать не нужно

Сама настройка на микротике будет такой:

- Chain — dstnat;

- Dst. Address — внешний IP-адрес;

- Protocol — tcp;

- Dst. Port — 25,80,110,143,443,465,587,993,995,5222,5223,9071,7071,8443,7143,7993,7110,7995;

- Action — dst-nat;

- To Address — IP-адрес сервера, на который должно идти перенаправление.

Доступ к веб-интерфейсу

Итак, приступаем. Для маршрутизаторов Mikrotik проброс портов (RDP, FTP и т.д.) начинается со входа в систему управления устройством, называемую веб-интерфейсом. И если для большинства известных роутеров в качестве стандартных адресов используются сочетания 192.168 с окончаниями либо 0.1, либо 1.1, здесь такой вариант не проходит.

Для доступа в веб-браузере (лучше всего использовать стандартный Internet Explorer) в адресной строке прописывается комбинация 192.168.88.1, в поле логина вводится admin, а строка пароля, как правило, остается пустой. В случае, когда доступ по каким-то причинам оказывается заблокированным (роутер не воспринимает логин), потребуется сделать сброс настроек, нажав на соответствующую кнопку или отключив устройство от электропитания на 10-15 секунд.

Как открыть порт в роутере микротик?

надо бы на айпи сервера пробросить порты 7007, 3639, 8087 извне для работы с ноутбука за пределами кафе

Есть компьютер с установленноой программой R-keeper, нужно открыть порт для удаленно доступа к серверу, Открываю порт в микротике так /ip firewall nat add chain=dstnat action=dst-nat to-addresses=192.168.88.50 to-ports=7007 protocol=tcp dst-port= 7007, 3639, 8087 In. Interface=ether1

to addresses=айп пк

в брендмауэере винды тоже открыл

но 2ip.ru пишет что зарыт, почему так ? белый айп есть.

подскажите как правильно сделать?

Поменять пароль на роутере который подключен к МикротикСитуация: Есть маршрутизатор, Mikrotik rb2011uias-2hnd-in к которому подключены два Wi-Fi роутера.

Как открыть порт FTP на роутере?Всем привет, просьба особо негативно не реагировать на моё сообщение, ну не получается у меня.

ОТКРЫТЬ ПОРТ НА РОУТЕРЕ RT-103Хочу открыть порт, так как создал сервер в игре Counter Strike, и другие не могут зайти на него.

Открыть 88 порт для FTP в роутереWindows 7 Professional SP1 Роутер Trendnet TEW-652BRP имеет внешний статический белый IP, а.

прописаны все порты в одном правиле. Но на скрине вроде верно.

т.е. на ether1 приходит белый адрес? А в filters порты открыл на форвард?

Какие правила фаервола у тебя там — я гадать на хрустальном шаре не буду.

тоесть белый айп надо было писать в to addresse, вместо айп самого компа, ПРАВИЛЬНО? В фильтрах порты не открыл зараза((

соответственно, внешний адрес вписывается в то ПО, которое «из вне» логинится к твоему серверу внутри сети.

У тебя на МТ приходит статический адрес (какой тип подключения? DHCP? PPPoE?) Ты, правилами в фаерволе и НАТ открываешь и пробрасываешь нужные порты во внутрь своей сети на тот ПК (или устройство), на котором запущены службы/сервисы, слушающие соответствующие порты (7007, 3639, 8087) Тебе нужно первым делом убедится, что на этом ПК порты открыты. Это можно узнать с помощью команды

Если порты открыты, то, дальше делаешь проброс портов на МТ. Как я понимаю, у тебя дефолтный конфиг фаервола, значит в конце по форварду и инпуту у тебя стоит drop. Значит, нужно выше этих запрещающих правил прописать прописать разрешение нужных портов по форварду (тебе же внутрь сети нужно пройти, а не на МТ) Разрешающее правило, должно быть привязано к тому интерфейсу, на котором у тебя статика. (Если у тебя интернет приходит по РРРоЕ, то в in-interface должно указано быть именно РРРоЕ-интерфейс). Далее идем в NAT и уже тут прописываешь непосредственно сам проброс. Так же указываешь in-interface, номер порта, протокол, и в to-address указываешь свой внутренний адрес ПК, на который нужно прокинуть порты.

После этого всего с любого ПК внутри сети, зайди на Проверка доступности порта и проверь свои порты на доступность — они должны быть открыты.

Соответственно, если нужно получить доступ по RDP «из вне», то на ПК «из вне», в RDP-клиенте вводишь свой внешний статический адрес. Доступ должен быть осуществлен.

Read more articles on MikroTik

MikroTik Simple Queue Script – Add All IP at Once

If you have a MikroTik router, then it’s sometimes difficult to create simple queue with one by one IP address. It’s a difficult task. Also if you need to change bulk IP address in the queue, it sounds more terrific. So I wrote this article to make your life easier to maintain your MikroTik router easily. To add all IPs in your MikroTik Simple queue, just open your MikroTik RouterOS terminal and run the following script. What is MikroTik Script? MikroTik is one of the most used router for office and internet service providers that provides internet connectivity from provider to client. It’s massively customizable and every MikroTik router comes with an operating system that called RouterOS. You can save lots of time by creating and using MikroTik script that would do most of the tasks when you will run that on command line inside RouterOS. MikroTik Simple Queue To limit data rate or bandwidth for any specific IP address, MikroTik provides simple queue feature where you can easily limit bandwidth. If you want to provide a smooth bandwidth for every users in your network, you have to mastering yourself with this simple queue feature. You can limit, set priority,…

Read more

MikroTik Port Forwarding (NAT) & Access from Internet

MikroTik is one of the best and most used router worldwide. Managing internet for office and internet service provider is the primary feature of MikroTik Router. MikroTik has lots of features that is required to manage your network connectivity. MikroTik port forwarding is one of the best features for network administrator. It helps network admins to forward any traffic on any port on MikroTik to another IP address. Sometimes people use this to increase security, access local network from internet using public IP and such. This article will also help you to port forwarding MikroTik for web server. If you concepts become clear then you can also fix some weird problem like Router is behind a NAT. Remote connection might not work. What is MikroTik router? Before moving further you have to understand what is MikroTik. MikroTik is a very advanced router to manage your network connectivity between upstream and your local network. So you can access internet without no issue. Due it’s lots of flexibility, customization and features it’s one of the best choice for internet service providers (ISP) and small and mid level office. Accessing MikroTik through Winbox Usually every MikroTik has it’s own router operating system that…

Read more

Some Important MikroTik Tips and Tricks

Port Forwarding to local IP/PORT Type the following value into a Terminal window to enter this port forwarding rule. bash /ip firewall nat add action=dst-nat chain=dstnat disabled=no dst-port=80 in-interface=ether1-gateway protocol=tcp to-addresses=192.168.1.20 to-ports=80 In the above MikroTik NAT forwarding rule add through MikroTik RouterOS terminal what I am doing with the above command?We are just forwarding any kinds of request to our main IP in 80 and forwarding that connection to 192.168.1.20 ip which is in my local network and port 80 will be used from 192.168.1.20 for that request. Read some more interesting Mikrotik tips & tricks from here – MikroTik Simple queue script – add all IP MikroTik NAT Port Forwarding – Access local pc from internet

Read more