Настройка маршрутизатора cisco

Содержание:

- Маршрутизатор Cisco – что это такое

- Конфигурация сервера DHCP

- Архитектура

- Сохраните конфигурацию маршрутизатора

- dhcp relay настройка

- Вход в настройки на Linksys по адресу 192.168.1.1

- Команды инициализации для модемов разных производителей

- Базовая настройка коммутатора Сisco

- Настройка DHCP для среднего офиса

- Лучшие модели

- Настройка трансляции адресов (NAT)

- Настройка Cisco

- Оборудование и схема сети

- Шаг 4. Базовая настройка Cisco 2960

- Возможности и преимущества

- Шаг 6. Тонкости в настройка клиента

Маршрутизатор Cisco – что это такое

Cisco считают мировым лидером на рынке сетевых коммутаторов, а также лучшей компанией в области сетевых решений и кибербезопасности. Именно эта компания является мировым поставщиком сертификатов и экзаменов, предназначенных для подтверждения навыков профессионалов в области IT по разным направлениям, среди которых IoT, безопасность, совместная работа, беспроводная связь, дизайн.

Cisco ориентирован на малый и средний бизнес. Компания предлагает широкий спектр продуктов, специально предназначенных для сетей малого бизнеса. Их коммутаторы просты в управлении, поэтому компаниям не нужны дорогие ИТ-специалисты для установки и мониторинга программного обеспечения. Они предлагают базовое управление, безопасность и качество обслуживания, чтобы предоставить бизнесу простое и доступное решение.

Конфигурация сервера DHCP

В моем случае есть роутер Mikrotik RB2011Ui-2Hnd.

Сам DHCP сервер уже настроен на роутере, для работы компьютеров внутри офиса.

Но что бы при получении IP адреса, телефон “знал” что нужно ему делать дальше и где искать дальше файлы – в настройках dhcp-сервера нужно создать и добавить в networks опцию 158.

Создаем, где 192.168.10.1 – локальный ip адрес моего Mikrotik :

/ip dhcp-server option add code=158 name=tftp-158 value="s'192.168.10.1'"

Добавляем. (в моем случае запись уже есть, я только добавляю в нее опцию 158):

/ip dhcp-server network set 0 dhcp-option=tftp-158

- Для версий с 6.0 -6.7, значение IP адреса нужно вводить, используя одинарные кавычки – ’192.168.1.1’

- Для версий от 6.8, значение IP адреса нужно вводить, используя следующий синтаксис – s’192.168.1.1’

Архитектура

В архитектуре Identity Services Engine есть 4 сущности (ноды): нода управления (Policy Administration Node), нода распределения политик (Policy Service Node), мониторинговая нода (Monitoring Node) и PxGrid нода (PxGrid Node). Сisco ISE может быть в автономной (standalone) или распределенной (distributed) инсталляции. В Standalone варианте все сущности находятся на одной виртуальной машине или физическом сервере (Secure Network Servers — SNS), когда в Distributed — ноды распределены по разным устройствам.

Policy Administration Node (PAN) — обязательная нода, которая позволяет выполнять все административные операции на Cisco ISE. Она обрабатывает все системные конфигурации, связанные с ААА. В распределенной конфигурации (ноды можно устанавливать как отдельные виртуальные машины) у вас может быть максимум две PAN для отказоустойчивости — Active/Standby режим.

Policy Service Node (PSN) — обязательная нода, которая обеспечивает доступ к сети, состояние, гостевой доступ, предоставление услуг клиентам и профилирование. PSN оценивает политику и применяет ее. Как правило, PSN устанавливается несколько, особенно в распределенной конфигурации, для более избыточной и распределенной работы. Конечно же, эти ноды стараются устанавливать в разных сегментах, чтобы не терять возможности обеспечения аутентифицированного и авторизованного доступа ни на секунду.

Monitoring Node (MnT) — обязательная нода, которая хранит журналы событий, логи других нод и политик в сети. MnT нода предоставляет расширенные инструменты для мониторинга и устранения неполадок, собирает и сопоставляет различные данные, в также предоставляет содержательные отчеты. Cisco ISE позволяет иметь максимум две MnT ноды, тем самым формируя отказоустойчивость — Active/Standby режим. Тем не менее, логи собирают обе ноды, как активная, так и пассивная.

PxGrid Node (PXG) — нода, применяющая протокол PxGrid и обеспечивающая общение между другими устройствами, которые поддерживают PxGrid.

— протокол, который обеспечивает интеграцию продуктов ИТ- и ИБ-инфраструктуры разных вендоров: систем мониторинга, систем обнаружения и предотвращения вторжений, платформ управления политиками безопасности и множества других решений. Cisco PxGrid позволяет обмениваться контекстом в однонаправленном или двунаправленном режиме со многими платформами без необходимости использования API, тем самым позволяя использовать технологию TrustSec (SGT метки), изменять и применять ANC (Adaptive Network Control) политику, а также осуществлять профилирование — определение модели устройства, ОС, местоположение и другое.

В конфигурации высокой доступности ноды PxGrid реплицируют информацию между нодами через PAN. В случае, если PAN отключается, нода PxGrid перестает аутентифицировать, авторизовывать и проводить учет пользователей.

Ниже схематично изображена работа разных сущностей Cisco ISE в корпоративной сети.

Рисунок 1. Архитектура Cisco ISE

Сохраните конфигурацию маршрутизатора

После того как вы настроили маршрутизацию на маршрутизаторе, настроили отдельные интерфейсы, и ваш маршрутизатор может маршрутизировать трафик. Разрешите ему обмениваться данными с окружающими сетями, затем выполните команду show ip route и show ip arp. В таблице есть записи, которые известны из протокола маршрутизации.

Если вы выключите маршрутизатор и включите его снова, вам придется снова начать настройку. Ваша текущая конфигурация не сохраняется ни в одном постоянном хранилище. Вы можете увидеть эту конфигурацию с помощью команды show running-config.

Если вы хотите сохранить текущую конфигурацию успешно, введите команду copy running-config startup-config.

Ваша конфигурация теперь будет сохранена в энергонезависимой памяти (NVRAM). Выполните команду show startup-config.

Теперь, когда вам нужно вернуть маршрутизатор к этой конфигурации, введите команду copy startup-config running-config.

dhcp relay настройка

cisco dhcp relay в двух словах это ретранслятор, который отлавливает пакеты DHCPDISCOVER и перенаправляет их DHCP серверу, за счет этого можно уменьшить количество DHCP серверов. Приступим и настроим наш dhcp relay.

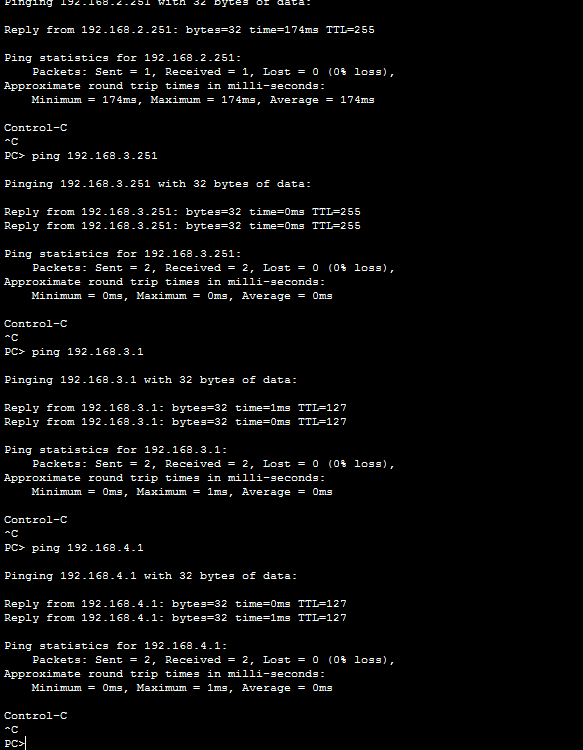

int gi0/0.2 ip helper-address 192.168.4.1 exit Router(config)#int gi0/0.3 ip helper-address 192.168.4.1 exit do wr mem

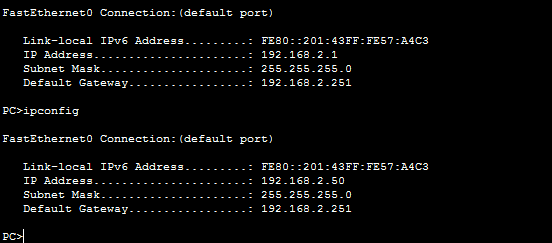

Теперь у нас в каждом vlan появился ретранслятор на наш dhcp сервер. Так же в целях безопасности вы можете настроить, чтобы у вас доверенным был только определенный dhcp сервер с определенного порта, а все остальные будут игнорироваться. Возьмем за тест компьютер со статическим ip 192.168.2.1, посмотрим текущие настройки сети командой ipconfig, ставим автоматическое получение, и видим что получили 192.168.2.50. DHCP в vlan2 работает.

Вход в настройки на Linksys по адресу 192.168.1.1

Уже по стандартной схеме, нам нужно подключить устройство, с которого будем заходить в настройки по сетевому кабелю (который есть в комплекте), или по Wi-Fi к нашему роутеру Linksys. Если вы уже подключены, и вам нужно зайти в настройки, что бы сменить пароль, или другие параметры, то можете пропустить процесс подключения.

Нам нужно просто взять сетевой кабель, и соединить им роутер с компьютером, или ноутбуком. Вот так:

На роутере подключаем в один из LAN разъемов, а на компьютере (ноутбуке) в сетевой разъем. Включите питание роутера.

Подключении по Wi-Fi для входа в настройки

Если хотите зайти в настройки по беспроводной сети, например с того же ноутбука, планшета, или телефона, то просто подключитесь к Wi-Fi сети, которая появится сразу после подключения питания к роутеру. Как подключится к беспроводной сети на ноутбуке, я подробно писал здесь. Или, посмотрите инструкцию по подключению iPad к Wi-Fi, если входить в настройки будете с планшета.

Если у вас роутер уже настроен, то название сети и пароль вы должны знать. Если же роутер новый, то сеть будет назваться «Linksys и еще какие-то цифры». Вот так:

Сеть будет без пароля. Просто подключаемся к ней.

Очень часто задают вопросы, как зайти в настройки, если забыли пароль от роутера. Это может быть как пароль от Wi-Fi сети, так и от панели управления. Если забыли пароль от Wi-Fi, то можно зайти в настройки по кабелю, и сменить (или вспомнить) пароль от беспроводной сети. Если же забили пароль от доступа к настройкам, то скорее всего придется делать сброс настроек маршрутизатора. Тогда вы сможете заново его настроить и задать новые пароли.

Заходим в панель управления через браузер

Один интересный момент. Снизу роутера Linksys вы не найдете стандартную информацию для входа в настройки. Как этот обычно бывает на устройствах других компаний. Там только указан PIN для соединения по WPS. Сделано это скорее для того, что бы настраивали с помощью диска, а не через браузер.

Стандартные параметры такие:

- Адрес для входа в панель управления на роутерах Linksys — 192.168.1.1

- Имя пользователя — admin

- Пароль — admin

Открываем любой браузер, который есть у вас на компьютере, или мобильном устройстве и набираем в адресной строке адрес 192.168.1.1. Переходим по адресу. Дальше, ест два варианта.

Дальше нам нужно согласится с тем, что мы осознаем, что беспроводная сеть пока не настроена и не защищена.

И только после всего этого, появится страница, на которой нам нужно указать имя пользователя и пароль. Стандартные — admin и admin.

Должна открыться панель управления.

А если вы раньше уже заходили в настройки, то сразу должен появится запрос пароля и откроется панель управления. Можете задать нужные вам параметры, настроить Wi-Fi, обновить прошивку и т. д.

Команды инициализации для модемов разных производителей

Рекомендуемые строки инициализации могут быть применены к нескольким распространенным модемам, но имейте в виду, что Cisco не гарантирует их пригодность или актуальность. Если у вас возникли какие-либо сомнения, обратитесь к документации производителя модема или в службу технической поддержки.

|

Марка модема |

Строка инициализации |

Примечания |

|---|---|---|

|

3Com/USRobotics |

&F1S0=1 |

&F1 стандартные заводские настройки для управления обменом данными. Кроме строки инициализации, модемы 3Com/USR требуют правильной настройки коммутаторов DIP. Коммутаторы 3 и 8 должны быть отключены, а все остальные – в рабочем состоянии. |

|

AT&T/Paradyne |

&FS0=1&C1&D3\Q3\N7%C1 |

|

|

Best Data Smart One |

&FS0=1&C1&D3 |

|

|

Diamond/Supra |

&FS0=1 |

|

|

Global Village |

&FS0=1&C1&D3\Q3\J0\N3%C1 |

|

|

Hayes Optima |

&FS0=1&Q9&C1&D3 |

Примечание: Не используйте встроенный modemcap hayes_optima. Он устанавливает &Q6, который блокирует контроль ошибок. |

|

Microcom |

&FS0=1&C1&D3\Q3\J0\N6%C1 |

Примечание: Данные сведения не предназначены для использования с внутренними модемами, находящимися на платформах AS5200, Cisco 2600 или Cisco 3600. Данные сведения относятся к автономным модемам Microcom. |

|

Motorola ModemSurfr |

&FS0=1&C1&D3\J |

|

|

Motorola/Codex |

&FS0=1&C1&D3*FL3*SC1*SM3*DC1 |

|

|

Multitech |

&FS0=1&C4&D3$SB115200 |

Совет. Для модемов Multitech: Скорость DTE должна быть явно объявлена с помощью команды $SB. Установите ее равной настроенной скорости линии. В противном случае возможно возникновение ошибок несоответствия скоростей. |

Базовая настройка коммутатора Сisco

Войдя в окно базовых настроек, пользователь сможет прочитать несколько полезных советов, которые ему потребуются в работе:

- «CTRL» + «C» — выход из режима;

- «?» — вызов помощи;

- «[]» — в них заключают значения по умолчанию.

Обзор и настройка модема D-Link Dir-320

Затем будет написано, что начальная конфигурация предназначена для установки необходимого минимального числа настроек, которые после помогут управлять самим коммутатором. В конце программа спросит: «Хотите ли вы перейти к базовым настройкам?». Нужно нажать «y».

Важно! Конфигурация системы — это программа, которая будет автоматически загружаться при включении компьютера и загрузке ОС

Настройка DHCP для среднего офиса

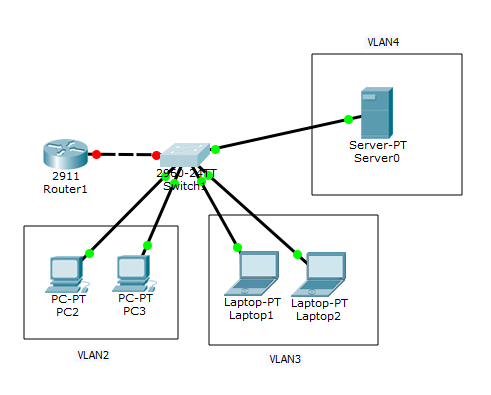

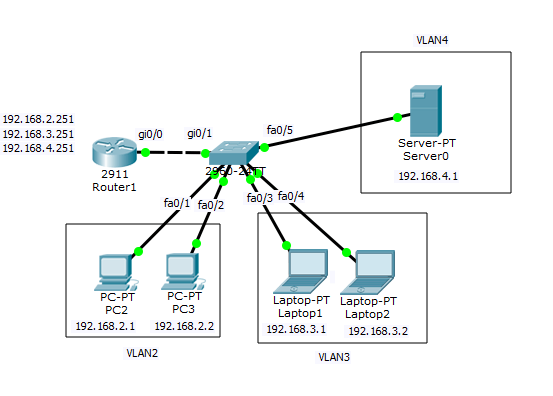

С маленьким офисом мы разобрались, теперь рассмотрим схему среднего офиса. У нас тут уже есть сигментирование в виде vlan (2,3,4). У нас в схеме есть роутер Cisco 2911, на котором будет маршрутизация локального трафика между vlan, коммутатор второго уровня Cisco 2960 на уровне доступа конечных устройств, сервер DHCP в vlan 4, с которого мы и будем получать ip адреса.

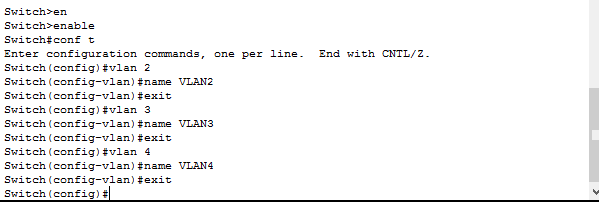

Настроим Cisco 2960

Первым делом на коммутаторе нужно создать vlan 2,3,4 и зададим им имена.

enable conf t vlan 2 name VLAN2 exit vlan 3 name VLAN3 exit vlan 4 name VLAN4 exit

Теперь настроим порты коммутатора и добавим их в нужный vlan.

VLAN2 у меня порты fa0/1 и fa0/2

int range fa0/1-2 switchport mode access switchport access vlan 2 exit

VLAN3 у меня порты fa0/3 и fa0/4

int range fa0/3-4 witchport mode access switchport access vlan 3 exit

VLAN4 у меня порт fa0/5

int fa 0/5 switchport mode access switchport access vlan 4 exit

Теперь настроим порт gi0/1 который подключается к роутеру Cisco 2911, и режим работы у него будет trunk. разрешим через trunk все 4 vlan.

int gi0/1 switchport mode trunk switchport trunk allowed vlan 2,3,4 exit

Сохраним настройки

do wr mem

Настроим Cisco 2911

Теперь приступим к настройке Cisco 2911, на нем будет маршрутизация трафика между vlan, значит для этого мы должны создать их на нем, задать им ip адреса, которые будут выступать в роли шлюзов.Вот общая схема.

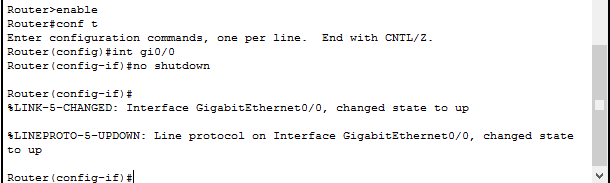

первым делом мы поднимаем порт, так как на всех роутерах Cisco они в выключенном состоянии.

enable conf t int gi0/0 no shutdown

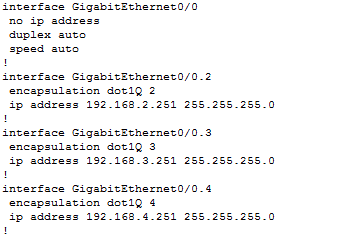

Создаем sub интерфейс vlan2 int gi0/0.2 encapsulation dot1Q 2 ip address 192.168.2.251 255.255.255.0 exit Создаем sub интерфейс vlan3 int gi0/0.3 encapsulation dot1Q 3 ip address 192.168.3.251 255.255.255.0 exit Создаем sub интерфейс vlan4 int gi0/0.4 encapsulation dot1Q 4 ip address 192.168.4.251 255.255.255.0 exit Включаем маршрутизацию ip routing do wr mem

Проверим теперь с компьютера где ip адрес 192.168.2.1 пропинговать шлюз и соседей по vlan 3,4. Видим, что все отлично работает, связь проверена. Осталось теперь настроить DHCP сервер.

DHCP настройка

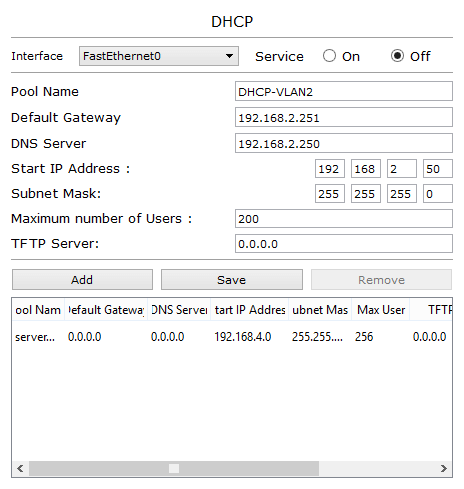

Напомню, что службой DHCP, может быть компьютер с роль на Windows Server (тут это компьютер или виртуальная машина, где есть много сетевых интерфейсов, каждый из которых подключен к нужному vlan, в который DHCP и отдает свои ip адреса), само устройство cisco, либо сторонний продукт на базе linux, вариантов много, в своей тестовой среде у меня это будет сервер в cisco packet tracer, у него есть статический ip адрес 192.168.4.1. Я создаю новый пул для VLAN2, раздавать я буду с 192.168.2.50 до 192.168.2.250, задаю шлюз по умолчанию и dns сервер.

жмем Add и добавляем наш пул. Так же создаем пул для 3 VLAN.

Теперь вспомним, что у нас DHCP сервер в другом vlan, а это значит что широковещательные запросы DHCPDISCOVER из других vlan он не видит, решить эту проблему нам поможет dhcp relay.

Лучшие модели

В этом разделе кратко рассмотрим лучшие модели этой компании по ценовым сегментам. Обзор настройки будет ниже – можете сразу же перейти туда из оглавления выше. Обзор будет очень краткий. Основной упор с позиции цены, использования и нашего любимого Wi-Fi. Скорее всего опытным системным администраторам это все будет абсолютно бесполезно, но я и не претендую на что-то большее здесь)

- Поддерживаемые стандарты – 802.11bgn – 2,4 ГГц – до 300 Мбит/с.

- 5 портов Ethernet (1 WAN + 4 LAN) – все по 1 Гбит/с.

- Поддерживаемые стандарты – 802.11a/b/g/n/ac – 2,4 и 5 ГГц – до 867 Мбит/с.

- 4 гигабитных порта Ethernet.

WRT1900ACS-EU

- Поддерживаемые стандарты – 802.11a/b/g/n/ac – 2,4 и 5 ГГц – до 867 Мбит/с.

- 4 внешние антенны

- 5 портов Ethernet (1 WAN + 4 LAN) – все по 1 Гбит/с.

- USB 3.0, eSATA/USB 2.0

Настройка трансляции адресов (NAT)

NAT – это функция, позволяющая IP-сети организации появляться извне, чтобы использовать пространство IP-адресов, отличное от того, что используется в локальной сети. Таким образом, NAT позволяет организации с не глобально маршрутизируемыми адресами подключаться к интернету путем преобразования этих адресов в глобально маршрутизируемое адресное пространство. Устройство, настроенное с помощью NAT, имеет как минимум один интерфейс для внутренней сети и один для внешней сети.

Рассмотрим, как настроить преобразование сетевых адресов (NAT) для сохранения IP-адресов и как настроить внутренние и внешние адреса источника. NAT дает возможность частным IP-сетям, использующим незарегистрированные IP-адреса, подключаться к интернету. Перед пересылкой пакетов в другую сеть NAT преобразует частные адреса внутренней сети в глобальные. NAT может быть настроен на уведомление одного адреса для всей сети. Эта способность обеспечивает большую безопасность, эффективно держа в тайне всю внутреннюю сеть за этим одним адресом.

NAT также используется на уровне предприятия, чтобы предоставить внутренним пользователям доступ к интернету.

Ваша версия программного обеспечения может не поддерживать все функции. Используйте Cisco Feature Navigator для поиска информации о поддержке платформы и поддержке образа программного обеспечения Cisco. Чтобы получить доступ к Cisco Feature Navigator, перейдите по адресу www.cisco.com/go/total. Учетная запись на Cisco.com не требуется.

Перед настройкой NAT в вашей сети убедитесь, что вы знаете интерфейсы, на которых настроен NAT и для каких целей он используется.

Определите NAT внутри и снаружи интерфейсов, если:

- пользователи существуют от нескольких интерфейсов;

- несколько интерфейсов подключаются к интернету.

Определите, что вам нужно для конфигурации NAT:

- предоставить внутренним пользователям доступ к интернету;

- разрешить интернету доступ к внутренним устройствам, таким как почтовый сервер;

- разрешить пересекающимся сетям общаться;

- разрешить общаться с сетями с разными адресными схемами;

- разрешить общаться с сетями с разными адресными схемами;

- перенаправить TCP-трафик на другой TCP-порт или адрес;

- использовать NAT во время сетевого перехода.

Начиная с выпуска Cisco IOS XE Denali 16.3, поддержка NAT представлена на интерфейсе мостового домена (BDI) для включения конфигурации NAT на интерфейсе BDI.

Стоит отдельно остановиться на ограничениях для настройки NAT для сохранения IP-адреса:

- Нерационально использовать перенастройку сетевых адресов (NAT), если большое количество узлов в домене-заглушке обмениваются данными вне домена.

- Некоторые приложения используют встроенные IP-адреса так, что преобразование устройством NAT неоправданно. Такие приложения могут работать некорректно или вообще могут не работать через NAT.

- NAT скрывает идентичность хостов, что может быть как преимуществом, так и недостатком, в зависимости от желаемого результата.

- Устройство, настроенное с NAT, не должно объявлять локальные сети снаружи. Однако информация о маршрутизации, которую NAT получает извне, может быть объявлена в домене-заглушке, как обычно.

- Если указать список доступа с помощью команды NAT, NAT не будет поддерживать IP-адрес разрешения для любых команд, используемых в списке доступа.

- Конфигурация NAT не поддерживается на стороне доступа шлюза интеллектуальных услуг (ISG).

- На коммутаторах Cisco Catalyst серии 6500, если есть конфигурация перегрузки NAT рекомендуется ограничить число трансляций NAT до 64512 с помощью команды ip nat translation max-records. Если количество трансляций NAT составляет 64512 или более, локальным приложениям доступно ограниченное количество портов, что, в свою очередь, может вызвать проблемы безопасности, такие как атаки типа «Отказ в обслуживании» (DoS). Номера портов, используемые локальными приложениями, могут быть легко идентифицированы с помощью DoS-атак, что приводит к угрозам безопасности. Это ограничение относится ко всем перегрузкам NAT.

- Настраивать высокую доступность межсетевого экрана политики на основе зон с NAT и высокую доступность NAT с межсетевыми экранами политики на основе зон не рекомендуется.

- Если внешний локальный адрес NAT совпадает с любым адресом логического интерфейса, IP-адресом интерфейса или адресом, настроенным для туннеля – пакеты переключаются программно.

- Внешний интерфейс NAT не поддерживается в VRF. Однако внешний интерфейс NAT поддерживается в iWAN.

Настройка Cisco

Вы можете начать настройку маршрутизатора с терминала. Если маршрутизатор настроен и имеет хотя бы один порт, настроенный с IP-адресом, он будет иметь физическое подключение к сети, с которого вы можете подключиться к маршрутизатору и настроить его в сети. Если он еще не настроен, вам необходимо подключить маршрутизатор напрямую к терминалу и последовательному кабелю. Для компьютеров под управлением Windows вы можете использовать Hyperterminal для простого подключения к маршрутизатору. Подключите последовательный кабель к COM-порту на компьютере, а другой конец к порту на маршрутизаторе. Запустите Hyperterminal, перейдите к используемому COM-порту и нажмите OK. Установите скорость соединения 9600 и нажмите ОК. Если маршрутизатор еще не включен, включите его.

Если вы хотите настроить маршрутизатор с компьютера на ОС Linux, то потребуется Seyon или Minicom, по крайней мере один из них, вероятно оба, будут поставляться с вашим дистрибутивом Linux.

Обычно вам нужно нажать клавишу Enter, чтобы увидеть подсказку от маршрутизатора. Если он еще не настроен, то вы увидите следующее:

Если он был ранее настроен с именем хоста, вы должны увидеть:

Если вы только что включили маршрутизатор, он спросит, хотите ли вы запустить конфигурацию после запуска. Если вы согласны, вы попадете в интерфейс меню.

Интерфейс командной строки Cisco IOS организован в соответствии с идеей режимов (mode). При настройке маршрутизатора вы включаете и выключаете несколько разных режимов, в зависимости от того, в каком режиме вы находитесь, какие команды вы можете использовать. Каждый режим имеет набор доступных команд, некоторые доступны только в этом режиме. В любом режиме, поставив знак вопроса, отобразится список команд, доступных в этом режиме.

Оборудование и схема сети

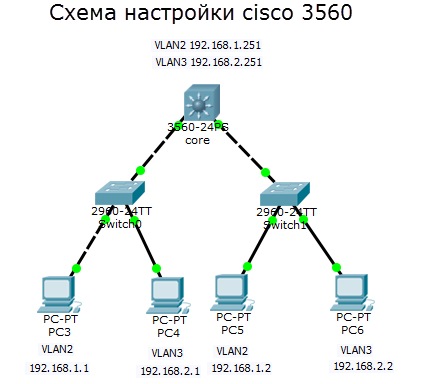

Предположим, что у меня коммутатор 3 уровня cisco 3560 24 порта, он выглядит как то вот так.

Он будет маршрутизировать трафик между vlan в моей локальной сети, и к нему допустим будут подключены 3 коммутатора 2 уровня модели OSI, уровня доступа, коммутаторы cisco 2960, а сам cisco 3560 будет выступать в качестве коммутатора уровня распределения. Напомню, что на втором уровне коммутируется трафик на основе mac адресов. Уровень доступа это куда подключаются конечные устройства, в нашем случае компьютеры, сервера или принтеры.. Ниже схема.

Что такое коммутатор второго уровня

Коммутатор второго уровня это железка работающая на втором уровне сетевой модели OSI

- Коммутирует трафик на основе мак адресов

- Используется в качестве уровня доступа

- Служит для первичного сегментирования локальных сетей

- Самая маленькая стоимость за порт/пользователь

В технической документации коммутатор второго уровня обозначает в виде вот такого значка

Что такое коммутатор третьего уровня

Коммутатор третьего уровня это железка работающая на третьем уровне модели OSI умеющая:

- IP маршрутизация

- Агрегирование коммутаторов уровня доступа

- Использование в качестве коммутаторов уровня распределения

- Высокая производительность

В технической документации коммутатор третьего уровня обозначает в виде вот такого значка

Помогать мне будет в создании тестового стенда программа симулятор сети, Cisco packet tracer 6.2. Скачать Cisco packet tracer 6.2, можно тут. Вот более детальная схема моего тестового полигона. В качестве ядра у меня cisco catalyst 3560, на нем два vlan: 2 и 3, со статическими ip адресами VLAN2 192.168.1.251 и VLAN3 192.168.2.251. Ниже два коммутатора уровня доступа, используются для организации VLAN и как аплинки. В локальной сети есть 4 компьютера, по два в каждом vlan. Нужно чтобы компьютер PC3 из vlan2 мог пинговать компьютер PC5 из vlan3.

С целью мы определились можно приступать. Напоминать, про то что такое vlan я не буду можете почитать тут.

Шаг 4. Базовая настройка Cisco 2960

1. Изменим имя нашего коммутатора (по умолчанию имя Switch):

Switch# configure terminal

Switch(config)# hostname Switch01 (Задаем имя коммутатора – Switch01)

Switch01(config)#

При наличии множества коммутаторов, рекомендуем в обязательном порядке присваивать уникальные имена для каждого из них.

В последующем это помогает быть уверенным, что конфигурация выполняется именно на нужном устройстве.

Также обращаем ваше внимание на то, что вместо длинных команд как, например, «configure terminal» существуют их короткие аналоги «conf t». 2

Зададим IP-адрес для интерфейса управления коммутатором

2. Зададим IP-адрес для интерфейса управления коммутатором.

Switch01(config)# interface fa0/0 (указываем интерфейс для настройки)

Switch01(config-if)# no shutdown (включаем интерфейс)

Switch01(config-if)# ip address 192.168.0.1 255.255.255.0 (задаем IP-адрес и маску)

Switch01(config-if)# exit (выходим из режима конфигурации интерфейса)

Switch01(config)#

3. Установим пароль для привилегированного режима:

Switch01(config)# enable secret pass1234 (пароль pass1234)

Switch01(config)# exit

Switch01#

Важно! Установка пароля может быть выполнена двумя командами password и secret. В первом случае пароль хранится в конфигурационном файле в открытом виде, а во втором в зашифрованном

Если использовалась команда password, необходимо зашифровать пароли, хранящиеся в устройстве в открытом виде с помощью команды «service password-encryption» в режиме глобальной конфигурации.

4. Поскольку данные при telnet соединении передаются в открытом виде, для удаленного подключения к коммутатору будем использовать SSH-соединение позволяющее шифровать весь трафик.

Switch01# clockset 12:00:00 15 April 2015 (Устанавливаем точное текущее время дату)

Switch01# conft

Switch01(config)# ipdomainnamegeek—nose.com (Указываем домен, если домена нет пишем любой)

Switch01(config)# crypto key generate rsa (Выполняем генерацию RSA-ключа для ssh)

Switch01(config)# ip ssh version 2 (Указываем версию ssh-протокола)

Switch01(config)# ip ssh autentification-retries 3 (Задаем кол—во попыток подключения по ssh)

Switch01(config)# service password-encryption (Сохраняем пароли в зашифрованном виде)

Switch01(config)# linevty 0 2 (Переходим в режим конф-и терминальных линий)

Switch01(config-line)# transport input ssh (Разрешаем подключение только по ssh)

Switch01(config-line)# exec timeout 20 0 (Активируем автоматическое разъединение ssh-сессии через 20 минут)

Switch01(config—line)# end (Выходим из режима конфигурирования)

Switch01# copy running-config startup-config (Сохраняем настройки)

Важно! Для выхода из подменю конфигурирования на 1 уровень выше, например, из «config—line» в «config» используется команда «exit». Для полного выхода из режима конфигурирования используйте команду «end»

Выше была описана базовая настройка ssh, с более продвинутой настройкой можно ознакомиться ниже:

Switch01# conft

Switch01(config)# aaa new-model (Включаем ААА—протокол)

Switch01(config)# usernamerootprivilege 15 secretpass1234 (Создаем пользователя root, с максимальным уровнем привилегий – 15, пароль pass1234)

Switch01(config)# access—list 01 permit 192.168.0 0.0.0.255 (Создаем правило доступа с названием 01 регламентирующие право заходить по ssh всем хостам сети 192.168.0.0/24; вместо адреса сети можно указать конкретный IP-адрес.

Внимательно подумайте есть ли необходимость в такой настройке для ваших задач.)

Switch01(config)# linevty 0 2 (Переходим в режим конф-и терминальных линий)

Switch01(config—line)# privilegelevel 15 (Разрешаем вход сразу в привилегированный режим )

Switch01(config—line)# access—class 23 in(Привязываем созданное правило доступа по ssh к терминальной линии)

Switch01(config—line)# loggingsynchronous (Очень неудобно когда лог-сообщения коммутатора прерывают ввод команд.

Отключая журнальные сообщения данной командой, коммутатор ждет завершение вводимой команды, а также вывода отчета о ее исполнении, после чего в случае необходимости выводит лог)

Switch01(config—line)# end (Выходим из режима конфигурирования)

Switch01# copy running-config startup-config (Сохраняем настройки)

На этом базовая настройка коммутатора Cisco 2960 завершена.

- https://www.vistlan.ru/info/blog/sovety-pokupatelyam/kak-nastraivat-cisco-2960/

- https://unlix.ru/базовая-настройка-коммутатора-cisco/

- http://geek-nose.com/nastrojka-cisco-2960-ustanavlivaem-kommutator/

Возможности и преимущества

Решения Cisco для маршрутизации позволяют реализовать в глобальной и локальной сети или в облаке принцип управления на основе намерений. Наши сетевые маршрутизаторы содержат средства расширенной аналитики, оптимизации работы приложений, автоматического выделения ресурсов и встроенной безопасности, предоставляя заказчикам проверенное комплексное решение.

Безопасность глобальной сети

Аутентификация с высоким уровнем безопасности, надежное шифрование и сегментация помогают защитить пользователей, данные и приложения — от периметра подключения к глобальной сети до облака.

Сетевые службы по требованию

Быстрее реагируйте на потребности бизнеса и повышайте его эффективность, развертывая интегрированные сетевые службы по требованию там, где они необходимы.

Повышение качества обслуживания заказчиков

Повышайте производительность путем оптимизации характеристик облачных и локальных приложений с помощью аналитики, мониторинга и управления в реальном времени.

Сеть на основе намерений

Централизуйте управление, чтобы упростить развертывание сетей SD-WAN и средств их защиты при сохранении действия политик на тысячах объектов.

Шаг 6. Тонкости в настройка клиента

В интернете есть сотни статей по настройке клиентов, поэтому нет смысла копировать эту информацию сюда. Однако есть один очень важный момент, с которым связаны проблемы практически при каждой настройке.

Важно!

Одной из самых частых проблем при таких подключениях является то, что у клиента пропадает доступ к интернет во время того, как работает L2TP соединение с маршрутизатором Cisco. Это происходит из-за того, что при базовых настройках виртуальный шлюз внутри L2TP становится более приоритетным для клиента.

Для того, чтобы по L2TP тоннелю передавался трафик только до внутренних ресурсов компании, а доступ к интернет осуществлялся по-прежнему напрямую через оборудование клиента, необходимо выполнить дополнительные настройки на стороне клиента.

Для корректировки необходимо

зайти в настройки адаптера на вкладке “Сеть”

открыть свойства “Internet protocol Version 4 (TCP/IPv4)»

нажать “Дополнительно”убрать галку с параметра “Использовать основной шлюз в удаленной сети”

Если этого не сделать, то весь трафик от клиентов пойдет через защищенный тоннель, что приведет к излишней нагрузке на маршрутизатор и на канал связи.

Важно!

Не забудьте сохранить конфигурацию всех устройств командой write или copy run start. Иначе после перезагрузки все изменения будут потеряны.