Tcp-порт № 21 и как он работает с ftp

Содержание:

- Пример анализа открытых портов

- Проблемы безопасности, связанные с совместным использованием портов

- Как открыть порты в операционной системе windows 7

- Технические ограничения

- Порт Восточный

- Как в Windows узнать, какая программа прослушивает порт

- Примеры использования

- Сокеты

- Что означает 0.0.0.0 в netstat. Различные виды нотаций в netstat и ss

- Встроенные инструменты контроля портов

- Архитектура совместного использования портов

- Установление соединения TCP

- В брандмауэре маршрутизатора

- Что такое порты TCP и UDP?

Пример анализа открытых портов

Я начну с анализа открытых портов на Linux. Просто потому, что мне так проще, а затем мы постепенно перейдём изучить открытые порты на Windows.

Пример информации об открытых портах, полученных командой:

sudo ss -lntup

Пример прослушиваемых портов на Linux:

Netid State Recv-Q Send-Q Local Address:Port Peer Address:Port

udp UNCONN 0 0 10.0.2.15%enp0s3:68 0.0.0.0:* users:(("NetworkManager",pid=318,fd=17))

udp UNCONN 0 0 127.0.0.1:5300 0.0.0.0:* users:(("tor",pid=359,fd=7))

tcp LISTEN 0 128 127.0.0.1:9040 0.0.0.0:* users:(("tor",pid=359,fd=8))

tcp LISTEN 0 128 127.0.0.1:8118 0.0.0.0:* users:(("privoxy",pid=362,fd=3))

tcp LISTEN 0 128 127.0.0.1:9050 0.0.0.0:* users:(("tor",pid=359,fd=6))

tcp LISTEN 0 128 127.0.0.1:9475 0.0.0.0:* users:(("httpd",pid=553,fd=5),("httpd",pid=552,fd=5),("httpd",pid=551,fd=5),("httpd",pid=550,fd=5),("httpd",pid=549,fd=5),("httpd",pid=360,fd=5))

tcp LISTEN 0 128 *:80 *:* users:(("httpd",pid=553,fd=4),("httpd",pid=552,fd=4),("httpd",pid=551,fd=4),("httpd",pid=550,fd=4),("httpd",pid=549,fd=4),("httpd",pid=360,fd=4))

tcp LISTEN 0 128 *:22 *:* users:(("systemd",pid=1,fd=55))

tcp LISTEN 0 128 *:443 *:* users:(("httpd",pid=553,fd=7),("httpd",pid=552,fd=7),("httpd",pid=551,fd=7),("httpd",pid=550,fd=7),("httpd",pid=549,fd=7),("httpd",pid=360,fd=7))

tcp LISTEN 0 80 *:3306 *:* users:(("mysqld",pid=427,fd=21))

В выводимых данных имеются следующие поля:

- Netid — протокол udp или tcp

- State — состояние, для протоколов TCP здесь будет LISTEN (поскольку мы явно указали в опциях показать только прослушиваемые порты), а для протоколов UDP здесь будет UNCONN, то есть состояние неизвестно, но, на самом деле, это тоже прослушиваемые порты, которые позволяют подключаться из вне

- Recv-Q — получено

- Send-Q — отправлено

- Local Address:Port — локальный адрес и порт, к которому привязана служба, то есть IP адрес и порт, которые прослушиваются

- Peer Address:Port — удалённый адрес и порт, к которым выполнено соединение.

Допустим запись 127.0.0.1:9050 для локального адреса и порта означает, что прослушивается порт 9050. Причём он прослушивается только для IP адреса 127.0.0.1. Адрес 127.0.0.1 относится к так называемым Loopback, то есть это замыкающийся на себя, закольцованный адрес. Сетевой интерфейс с этим адресом называется петлевым. Пакеты, которые отправляются с компьютера на этот адрес, приходят на этот же самый компьютер (точнее говоря, они никуда даже не уходят). Доступ к этому адресу может иметь только служба, работающая на этом же самом компьютере

Отсюда важное следствие: хотя порт 9050 прослушивается, никто другой не может к нему подключиться из любой сети. Это же относится и к адресам из диапазона ::1/128 — это такие же адреса, но уже для IPv6, тамошний аналог 127.0.0.1 это ::1 (тоже часто можно видеть в выводимой информации).

Если прослушиваются какие-либо адреса из локальных

- 10.0.0.0/8

- 172.16.0.0/12

- 192.168.0.0/16

- 127.0.0.0/8

то к таким портам могут подключиться только компьютеры, расположенные в этих самых локальных сетях (если не настроить особым образом маршрутизацию).

Проблемы безопасности, связанные с совместным использованием портов

Хотя служба совместного использования портов Net.TCP предусматривает уровень обработки между приложениями и сетью, приложения, совместно использующие порты, все равно необходимо защищать так, как если бы они непосредственно прослушивали сеть. В частности, в приложениях, совместно использующих порты, необходимо оценивать привилегии процессов, в которых они выполняются. Имеет смысл рассмотреть возможность выполнения приложения от имени встроенной учетной записи Network Service, которая выполняется с минимально необходимым для обмена данными по сети набором привилегий.

Как открыть порты в операционной системе windows 7

Во время работы программы компьютера и серверы обмениваются данными в сети через активированные открытые порты. Для обеспечения соединения и создания доступа в сети программам ПК каждому пользователю полезно знать, как открыть порты на windows 7. Их можно представить, как специальные пути для соединения ПК с ресурсами всемирной паутины. Например, без них невозможно участвовать в онлайн-игре либо связаться с конкретным сервером.

Порты 80 и 443

Они по умолчанию являются открытыми, поэтому обычный пользователь может узнать об их существовании только после появления проблем с выходом в интернет. Подавляющее большинство интернет-страниц открывается с помощью № 80. Есть порты, имеющие и конкретное назначение, например, № 443. Нередко какая-нибудь программа выдает пользователю сообщение о необходимости включить № 443.

Основные причины закрытия портов

Обычно причиной такой неприятности является свой брандмауэр компьютера либо файрволл. Утилитой «Файрволл» оснащены практически все ПК. 80 и 443 оказываются очень редко в перечне закрытых, но случается, что именно свой фаерволл и не открывает доступ в сеть. Иногда доступ к нему закрывает сетевой администратор либо он просто не указан в роутере.

Чтобы узнать и устранить истинную причину потребуется подробно изучить работу конкретного компьютера в сети.

Общая пошаговая инструкция

С целью решения поставленной задачи необходимо выполнить следующие действия:

- Через «Пуск» открыть «Панель управления»;

- Войти в «Брандмауэр windows»;

- Далее перейти в «Дополнительные параметры»;

- Затем щелкнуть на «Правила для входящих подключений»;

- После этого требуется сформировать правило, с этой целью надо щелкнуть по соответствующему имени в отобразившемся перечне правил;

- Установить отметку на пункте «Для порта» (TCP|UDP);

- В следующем окне поставить отметку на «Все локальные порты» либо при необходимости можно указать определенные, например, 80, 443 и т. д.;

- Кликнуть «Далее»;

- Отметить «Разрешить подключение» и щелкнуть «Далее»;

- В отобразившемся меню установить галочки напротив всех трех профилей и вновь нажать «Далее»;

- В поле «Имя» набрать наименование на усмотрение пользователя;

- Кликнуть «Готово».

Таким образом, процедура открытия портов на Виндовс 7 не является сложной задачей и совсем не требует больших затрат времени. Необходимо лишь внимательно ввести данные.

Другие причины

Если пользователю удалось узнать причину, например, некоторые порты были закрыты администратором сети, то в таком случае имеются только два способа устранения неудобства: 1. поговорить с руководством либо 2. с администратором сети.

При проблемах с роутером, то потребуется изучить руководство устройства. Однозначной инструкции, подходящей ко всем моделям приборов-маршрутизаторов, нет, потому что многое зависит от разработчика программного обеспечения роутера.

https://youtube.com/watch?v=l7vGUN3_o-k

Технические ограничения

У этой услуги есть некоторые технические ограничения, которые могут не позволить Вам ее использовать. Работа системы базируется на функциональности «обратный прокси», то фактически, вы будете иметь не прямой доступ из Интернет к своему домашнему устройству и его порту, а к серверу, который выступив прокси сервером, получит поток данных с домашнего устройства и передаст его вам во внешнюю сеть. В этой связи, есть вероятность того, что не все клиентские приложения смогут устойчиво работать при такой организации удаленного доступа.

Дополнительно следует учесть, что введенные вами на странице настройки будут применены не моментально (!), а через некоторое время (около 5 минут), о чем вам будет сообщено на странице настройки «Проброса TCP порта».

Порт Восточный

Грузооборот в 2017 г.

Порт Восточный — российский морской порт федерального значения в бухте Врангеля залива Находка Японского моря.

В 1968 г. на месте будущего морского порта были начаты проектно-изыскательские работы. Строительство началось 16 декабря 1970 г., в апреле 1971 г. было объявлено Всесоюзной ударной комсомольской стройкой, находилось под контролем ЦК КПСС.

Планировалось возвести 64 причала протяженностью 15 км, для рабочих нового порта планировалось построить город-спутник на 50 тыс. жителей, грузооборот порта должен был составить 40 млн тонн.

Государственный контроль обеспечения безопасности мореплавания и порядка в порту осуществляет федеральное государственное учреждение «Администрация морского порта Восточный», возглавляемое капитаном порта Восточный.

Как в Windows узнать, какая программа прослушивает порт

Открытых для прослушивания портов может оказаться достаточно много и обычно они используются легитимными программами

Поэтому при анализе полученных данных также важно знать, какая именно служба прослушивает определённый порт.. Для поиска службы, можно добавить к приведённой команде опцию -b, которая означает показать исполнимый файл, прослушивающий порт:

Для поиска службы, можно добавить к приведённой команде опцию -b, которая означает показать исполнимый файл, прослушивающий порт:

netstat -anb

Также имеется альтернативный способ определения исполнимого файла, привязанного к порту. Для него откройте Командную строку Windows. Для этого нажмите сочетание клавиш Win+x, там выберите Windows PowerShell (Администратор). В открывшемся окне введите:

cmd

чтобы перейти в обычную командную строку.

Там запустите команду вида:

for /f "tokens=1,2,3,4,5*" %i in ('netstat -aon ^| findstr ":80" ^| findstr /i listening') do echo %j %l & @tasklist | findstr %m

Эта команда найдёт службы, которые прослушивают 80 порт. Чтобы найти информацию о другом порте, замените в команде цифру 80 на интересующий вас порт.

Пример вывода в моём случае:

C:\Windows\system32>echo 0.0.0.0:80 LISTENING & 0.0.0.0:80 LISTENING httpd.exe 3576 Services 0 16 764 КБ C:\Windows\system32>echo :80 LISTENING & :80 LISTENING httpd.exe 3576 Services 0 16 764 КБ

Запись 0.0.0.0:80 означает, порт 80 для любых IPv4 адресов прослушивает служба httpd.exe (веб-сервер Apache). А запись :80 — означает, что порт 80 для любых IPv6 адресов прослушивает та же самая служба httpd.exe (веб-сервер Apache). Мы ещё вернёмся к более подробному анализу данных далее в этой статье.

Менять порт в длинной команде не всегда удобно, поэтому рекомендую создать текстовый файл с именем port.bat, в этот файл скопируйте:

@ECHO OFF

for /f "tokens=1,2,3,4,5*" %%i in ('netstat -aon ^| findstr ":%1" ^| findstr /i listening') do echo %%j %%l & @tasklist | findstr %%m

Сохраните и закройте этот файл.

Теперь в Windows PowerShell или в командной строке Windows с помощью команды cd перейдите в папку, куда вы сохранили файл. Например, я его сохранил в папку C:\Users\Alex\Documents\, тогда для перехода туда я выполняю:

cd C:\Users\Alex\Documents\

Теперь запустите файл командой вида:

.\port.bat

Где замените на интересующий вас порт, например, меня интересует порт 80, тогда:

.\port.bat 80

Вновь получаю аналогичный результат.

Если у вас множество портов прослушивает процесс svchost.exe, то чтобы разобраться, какие именно это службы, смотрите статью «Почему svchost.exe прослушивает много портов? Как узнать, какие именно программы открыли порты».

Примеры использования

1. Допустим, что в вашей домашней сети есть видео-регистратор, имеющий адрес 192.168.1.2, однако так получилось, что он вещает видеопоток с порта 8010 и этот поток передается не с использованием протокола http, а каким-либо иным способом. Ваше специализированное клиентское программное обеспечение имеет доступ к регистратору и просматривает это поток, обращаясь внутри домашней сети по 192.168.1.2:8010

Используя нашу услугу «Публикация URL» вы бы могли просматривать этот поток, если бы его вещание осуществлялось средствами протоколов http/https, но здесь вещание может использовать иные протоколы. Для достижения цели просмотра видеопотока вне домашней сети, проброс TCP порта может решить проблему удаленного доступа.

Важно! Вы должны успешно выполнитиь пинг со страницы «Инструменты» до вашего устройства. Это подтвердит, что правила маршрутизации установлены корректно

Также вы можете осуществить запрос TCP порта со страницы «Инструменты». Это подтвердит, что ваше устройство «слушает» на указанном вами порту и адресе.

2. Вы хотите получить доступ к своему домашнему устройству с использованием протоколов RDP или VNC. Вы могли бы использовать доступ через HTTP или SOCKS5 прокси с авторизацией, но ваше программное обеспечение не может использовать авторизацию в прокси соединениях. В этом случае, вы можете воспользоваться пробросом нужного TCP порта.

3. Ваше устройство (например, GPS навигатор или часы) «умеет» пересылать данные на внешний хост лишь при помощи собственного протокола, не используя при этом HTTP/HTTPS, прокси и прочие стандартные средства коммуникаций.

Во всех этих случаях вы можете попробовать использовать нашу возможность «Проброс TCP порта» из сети Интернет на домашнее устройство.

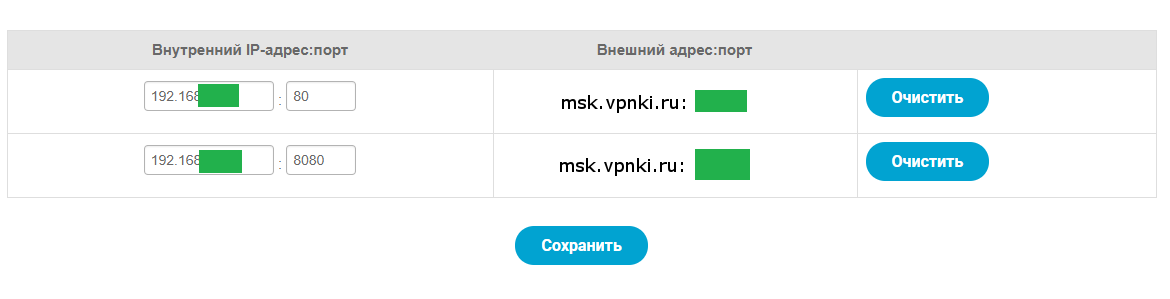

Сделать это несложно, достаточно заполнить таблицу по примеру, представленному на картинке.

Здесь вы указываете IP адрес устройства в домашней сети и нужный порт TCP этого устройства, а затем нажимаете кнопку «Сохранить». Для этого соединения будет автоматически назначен внешний порт, который будет доступен из Интернет по адресу msk.vpnki.ru:XXXXX (84.201.157.25:XXXXX)

Приоритетным способом обращения к вашему порту является указание доменного имени msk.vpnki.ru:XXXXX, однако не все приложения могут корректно работать с таким типом указываемого адреса. В этом случае указывайте адрес 84.201.157.25:XXXXX. Однако убедитесь, что именно этот адрес актуален и ведет к msk.vpnki.ru

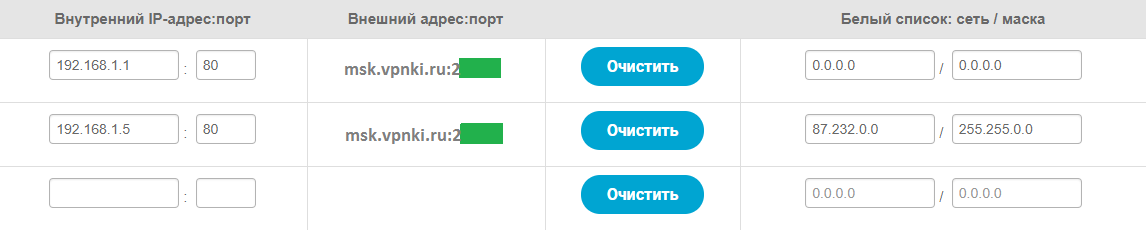

С 1 декабря 2018 года мы запустили в режиме тестирования функцию «Белый список» для TCP порта, которая разрешает внешние соединения к вашему TCP порту только с определенных IP адресов сети Интернет. Эта функция позволит вам ограничить любителей подключаться к чужим ресурсам. Пока в качестве разрешающего списка вы можете указать одну сеть, размер которой описывается маской. Например,

К порту, указанному в первой строке, доступ будет не ограничен (сеть и маска 0.0.0.0 / 0.0.0.0)

К порту, указанному во второй строке, доступ будет возможен только с адресов сети 87.232.0.0 / 255.255.0.0 (это где-то в Ирландии)

ВАЖНО!

Для поиска неисправностей проверьте что:

1. Туннель установлен

2. Со страницы Инструменты пингуется адрес VPNKI , выданный вашему устройству (172.16.xxx.xxx)

3. Со страницы Инструменты пингуется адрес внутри вашей сети, расположенный за маршрутизатором (например, 192.168.xxx.xxx) на котором расположен ресурс, который вы хотите опубликовать

4. Со страницы Инстрмуенты успешно запрашивается порт устройства внутри вашей сети (например, адрес 192.168.1.10 порт 8080)

Сокеты

В Linux вместо запуска службы на определённом порту можно настроить сокет для прослушивания порта. Схема работы следующая: сетевая служба (например, это можно настроить для SSH) по умолчанию не запущена и, следовательно, не потребляет системные ресурсы. Тем не менее её порт прослушивается системным процессом, который и без того бы работал. Как только на этот порт (допустим на 22) поступает запрос соединения, системный процесс запускает нужную службу, и она начинает работать как будто бы всегда была включена. После прекращения связи, служба вновь отключается, и порт вновь начинает прослушивать системный процесс.

В этом случае в качестве программы, открывшей порт, не указывается служба, которая фактически будет работать с поступившим соединением.

Например, для SSH netstat будет показывать примерно следующие данные (1/init вместо sshd):

Active Internet connections (only servers) Proto Recv-Q Send-Q Local Address Foreign Address State PID/Program name tcp6 0 0 :::22 :::* LISTEN 1/init

А ss будет показывать примерно так:

Netid State Recv-Q Send-Q Local Address:Port Peer Address:Port

tcp LISTEN 0 128 *:22 *:* users:(("systemd",pid=1,fd=44))

Что означает 0.0.0.0 в netstat. Различные виды нотаций в netstat и ss

0.0.0.0 — это самый первый IP адрес. Но он относится к IP специального назначения (как например 127.0.0.1) и выполняет разные функции.

Обозначение 0.0.0.0 может иметь разное значение в зависимости от того, где используется. Когда говорят о прослушиваемых портах, это обозначение в Linux символизирует заполнитель, то есть означает «любой IP адрес».

Чем это отличается от * (звёздочки) или от записи :::, которые также встречаются в выводе рассматриваемых программ? В программе ss IPv6 адрес 0:0:0:0:0:0:0:0 (который является аналогом IPv4 адреса 0.0.0.0) обозначается звёздочкой (*). Следовательно, в ss запись 0.0.0.0:* обозначает «любой IPv4 адрес с любого порта». А обозначение *:* символизирует «любой IPv6 адрес с любого порта».

В программе netstat также используется запись 0.0.0.0:* которая также обозначает «любой IPv4 адрес с любого порта».

Но в netstat для обозначения «любой IPv6 адрес с любого порта» используется :::*.

Помните об этих различиях, чтобы не запутаться. А также помните о том, что если показано, что прослушивается протокол tcp6 (IPv6), то одновременно может прослушиваться порт и на tcp (IPv4) — при этом данные в выводимой информации отсутствуют!

В Windows в качестве Локального адреса, когда прослушивается любой IP адрес на определённом порту, используется запись вида 0.0.0.0:80 (в этом примере прослушивается любой IP адрес, доступный в системе, на 80 порту). Для IPv6 адресов в этом случае используется запись вида :80.

В качестве внешнего адреса, когда доступно подключения с любого IP и с любого порта, для TCP протокола пишется 0.0.0.0:0, а для UDP протокола в этих же условиях пишется *:*. Что тоже не особо логично и сбивает с толку. Точнее говоря, объяснение есть и оно вытекает из разницы протоколов TCP и UDP. Но это объяснение скорее философское и в практическом плане ничего не даёт.

Если информация относится к IPv6, то для TCP когда имеется ввиду любой адрес на любом порту, используется запись вида :0. А для UDP используются одинаковые нотации как для IP, так и для IPv6, то есть *:*

Нужно помнить, что некоторые из этих обозначений пересекаются с нотациями из Linux, где они имеют своё собственное значение.

Чтобы чуть облегчить жизнь, я составил такую табличку, которую можно использовать в качестве шпаргалки:

|

Определённый локальный IPv4 адрес на определённом порту |

Любой локальный IPv4 адрес на определённом порту |

Определённый локальный IPv6 адрес на определённом порту |

Любой локальный IPv6 адрес на определённом порту |

Любой внешний IPv4 адрес на любом порту |

Любой внешний IPv6 адрес на любом порту |

|

|---|---|---|---|---|---|---|

|

Netstat (Windows) |

127.0.0.1:9050 |

0.0.0.0:80 |

:80 |

:443 |

Для TCP: 0.0.0.0:0 Для UDP: *:* |

Для TCP: :0 Для UDP: *:* |

|

Netstat (Linux) |

2a02:f680:1:1100::3d:80 |

:::443 |

0.0.0.0:* |

:::* |

||

|

ss (Linux) |

:80 |

*:443 |

0.0.0.0:* |

*:* ИЛИ :* |

Встроенные инструменты контроля портов

Мы предлагаем две команды, чтобы показать список. В первом списке отображаются активные порты вместе с именем процесса, который их использует. В большинстве случаев эта команда будет работать нормально. Иногда, однако, имя процесса не поможет вам определить, какое приложение или служба фактически использует порт. В таком случае вам нужно будет перечислить активные порты вместе со номерами идентификатора процессов, а затем просмотреть эти процессы в диспетчере задач.

Просмотр портов вместе с именами процессов

Во-первых, вам нужно открыть командную строку в режиме администратора. Нажмите «Поиск», а затем введите «командная» в поле поиска. Когда вы увидите «Командная строка» в результатах, щелкните его правой кнопкой мыши и выберите «Запуск от имени администратора».

В командной строке введите следующий текст и нажмите «Ввод»:

netstat -ab

После того, как вы нажмете Enter, результаты могут занять минуту или две для полного отображения, поэтому будьте терпеливы. Прокрутите список, чтобы найти порт (который указан после двоеточия справа от локального IP-адреса), и вы увидите имя процесса, использующего этого порт.

Если вы хотите сделать это немного проще, вы также можете выгрузить результаты команды в текстовый файл. Затем вы можете просто найти номер порта в текстовом файле.

Здесь, например, вы можете видеть, что порт 62020 связан процессом Skype4Life.exe. Skype – это приложение для общения между пользователями, поэтому мы можем предположить, что этот порт фактически связан процессом, который регулярно проверяет наличие обновлений для приложения.

Просмотр портов вместе с идентификаторами процессов

Если имя процесса для номера порта, который вы просматриваете, затрудняет определение того, какому приложению он соответствует, вы можете попробовать версию команды, которая показывает идентификаторы процессов (PID), а не имена. Введите следующий текст в командной строке, а затем нажмите Enter:

netstat -aon

В столбце справа справа перечислены PID, поэтому просто найдите тот, который связан с портом, который вы пытаетесь устранить.

Затем откройте диспетчер задач, щелкнув правой кнопкой мыши любое открытое пространство на панели задач и выбрав «Диспетчер задач».

Если вы используете Windows 8 или 10, перейдите на вкладку «Подробности» в диспетчере задач. В более старых версиях Windows вы увидите эту информацию на вкладке «Процессы». Отсортируйте список процессов по столбцу «ИД процесса» и найдите PID, связанный с портом, который вы исследуете. Возможно, вы сможете узнать больше о том, какое приложение или служба использует указанный порт, посмотрев столбец «Описание».

Если нет, щелкните процесс правой кнопкой мыши и выберите «Открыть расположение файла». Расположение файла, скорее всего, даст вам подсказку о том, какое приложение задействовано.

Архитектура совместного использования портов

Архитектура совместного использования портов в WCF имеет три основных компонента:

-

Рабочий процесс: любой процесс, обменивающийся данными по протоколу net.tcp:// через совместно используемые порты.

-

Транспорт TCP WCF: реализует протокол net. TCP://.

-

Служба совместного использования портов Net.TCP: позволяет множеству рабочих процессов использовать один и тот же TCP-порт.

Служба совместного использования портов Net.TCP представляет собой службу Windows пользовательского режима, принимающую подключения по net.tcp:// от имени рабочих процессов, которые соединяются через нее. При поступлении подключения через сокет служба совместного использования портов анализирует входящий поток сообщения, чтобы получить его адрес назначения. Располагая этим адресом, служба совместного использования портов может направить поток данных приложению, которое в конечном итоге его обрабатывает.

Когда открывается служба WCF, использующая NET. TCP://совместное использование портов, инфраструктура транспорта TCP WCF не открывает сокет TCP в процессе приложения напрямую. Вместо этого транспортная инфраструктура регистрирует универсальный код ресурса (URI) базового адреса службы в службе совместного использования портов Net.TCP и ожидает, чтобы служба совместного использования портов прослушивала сообщения от ее имени. Служба совместного использования портов отправляет сообщения, адресованные службе приложения, по мере их поступления.

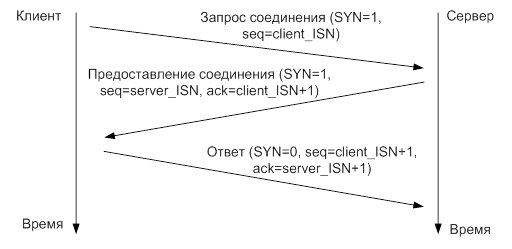

Установление соединения TCP

Давайте теперь посмотрим, как устанавливается TCP-соединения. Предположим, что процесс, работающий на одном хосте, хочет установить соединение с другим процессом на другом хосте. Напомним, что хост, который инициирует соединение называется «клиентом», в то время как другой узел называется «сервером».

Перед началом передачи каких-либо данных, согласно протоколу TCP, стороны должны установить соединение. Соединение устанавливается в три этапа (процесс «трёхкратного рукопожатия» TCP).

- Запрашивающая сторона (которая, как правило, называется клиент) отправляет SYN сегмент, указывая номер порта сервера, к которому клиент хочет подсоединиться, и исходный номер последовательности клиента (ISN).

- Сервер отвечает своим сегментом SYN, содержащим исходный номер последовательности сервера. Сервер также подтверждает приход SYN клиента с использованием ACK (ISN + 1). На SYN используется один номер последовательности.

- Клиент должен подтвердить приход SYN от сервера своим сегментов SYN, содержащий исходный номер последовательности клиента (ISN+1) и с использованием ACK (ISN+1). Бит SYN установлен в 0, так как соединение установлено.

После установления соединения TCP, эти два хоста могут передавать данные друг другу, так как TCP-соединение является полнодуплексным, они могут передавать данные одновременно.

В брандмауэре маршрутизатора

Необходимо сначала выяснить IP-адрес роутера:

- Нажать кнопку «Пуск» и выбрать в контекстном меню параметр «Настройка».

- В открывшемся окне перейти в «Сеть и интернет» – «Просмотр свойств сети».

- Затем посмотреть IP-адрес рядом с пунктом «Шлюз по умолчанию».

- Открыть предпочтительный браузер и ввести IP-адрес в адресную строку.

- Вписать имя пользователя и пароль на странице входа. Данные указаны на коробке или самом устройстве.

- На экране отобразится список разделов.

- Найти среди параметров и перейти в «Переадресацию портов».

- Включить опцию.

- Здесь ввести следующую информацию: имя, тип/служба (TCP, UDP или оба), входящий/начало (номер порта; если более 1, вписать наименьшее число в диапазоне), частный/конечный (номер порта; если более 1, вписать наибольшее число в диапазоне).

- Ввести IP-адрес компьютера.

- Сохранить настройки.

Важно! Если ни один из методов не помог решить проблему, рекомендуется использовать утилиту Restoro Repair Tool, которая может сканировать репозитории, чтобы заменить поврежденные и отсутствующие файлы. Это работает в большинстве случаев, когда проблема возникает из-за повреждения системы

Restoro также оптимизирует систему для достижения максимальной производительности.

Что такое порты TCP и UDP?

Два современных типа портов в современных сетях известны как порты TCP и UDP. Это протокол управления передачей и протокол дейтаграмм пользователя соответственно. Таким образом, эти два типа портов используют разные сетевые протоколы.

Которые вы можете считать отличительными наборами правил для того, как биты информации должны быть отправлены и получены. Оба типа портов построены на фундаментальном протокол Интернета (IP), который делает интернет и домашние сети, ну, Работа, Тем не менее, они подходят для различных применений.

Большая разница в том, что когда вы отправляете информацию по UDP, отправителю не нужно сначала устанавливать соединение с получателем перед началом разговора. Это похоже на отправку письма. Вы не знаете, получил ли ваше сообщение другое лицо, и у вас нет гарантии, что вы получите какой-либо отзыв.

TCP, с другой стороны, больше похож на телефонный звонок. Приемник должен «установить» соединение, и существует поток информации, пока кто-то намеренно не положит трубку.

Сообщения UDP обычно передаются по сети любому, кто прослушивает указанный порт UDP. Это делает его идеальным для сообщений служебного типа, которые касаются работы самой сети. Он также идеально подходит для потоковой передачи голоса по IP, онлайн-видеоигр и потокового вещания.

Почему? Эти приложения извлекают выгоду из низкой задержки UDP и постоянного потока информации, который не обязательно должен быть идеальным, чтобы быть полезным

В конце концов, небольшое искажение в вашем чате Skype гораздо менее важно, чем небольшое отставание

TCP гораздо более распространен, чем UDP, и он гарантирует, что все данные будут получены без ошибок. Почти все, что не нуждается в особых преимуществах UDP, использует вместо этого TCP.