Как включить и отключить службу шифрования bitlocker, можно ли удалить

Содержание:

- Инструкция где скачать, как настроить и как отключить BitLocker

- Можно ли взломать bitlocker

- 5 ответов

- Bitlocker Windows 10, как разблокировать?

- Как работает шифрование диска BitLocker

- Шифрование всех дисков

- Что нужно знать

- Расшифровка и разблокировка диска

- Можно ли использовать EFS с помощью BitLocker?

- Сбор сведений о состоянии из технологий BitLocker

- Шифрование устройств BitLocker

- Как отключить BitLocker в Windows 10

- Как отключить Bitlocker через командную строку?

- После установки обновления на компьютер с поддержкой Hyper V BitLocker подсказок для пароля восстановления и возвращает 0xC0210000

- Нужен ли ключ TPM для BitLocker?

- Пароль восстановления для ноутбука не был восстановлен, и ноутбук заблокирован

- Разблокируем диски D, E и так далее в среде Windows

Инструкция где скачать, как настроить и как отключить BitLocker

Вы задумывались над вопросом: как защитить информацию, находящуюся на HDD? Оказывается, для этого не обязательно устанавливать дополнительный софт. Поможет специальная служба BitLocker, встроенная в Windows 7 и выше. Рассмотрим подробнее как это работает.

Особенности

Можно зашифровать любой HDD (кроме сетевого), информацию с SD-карты, флешки. Ключ восстановления шифра сохраняется на ПК, сменном носителе или чипе TPM. Процесс шифрования занимает продолжительное время. Зависит от мощности ПК и объема информации на HDD. При шифровании система сможет работать с меньшей производительностью.

В современных ОС эта технологи поддерживается. Поэтому BitLocker скачать для Windows 7 и более поздних версий не понадобятся. Она доступна совершенно бесплатно.

Шифрование диска Windows 10 если на плате установлен модуль TPM

- Открываем «Мой компьютер», выбираем HDD, который будем шифровать. Далее, как на скриншоте;

- Пропишите надежный пароль.

При включении ПК ОС спросит его для расшифровки информации;

- Определитесь со способом сохранения резервной копии: учетная записи Microsoft, распечатать, скопировать на флешку;

- Определитесь что шифровать: весь HDD, свободное место.

Рекомендую выбирать весь диск;

- После завершения работы перезагрузите ПК, пропишите пароль.

Если появится сообщение про ошибку, где говорится о разрешении запуска службы без TPM, значит на плате его нет. Рассмотрим, что предпринять.

BitLocker Windows 7 как включить

Многие пользователи спросят: как BitLocker скачать для Windows 7? Оказывается, ничего загружать не нужно. Так же как и для Windows десятой серии. Служба активируется в системе. Действия, аналогичные описанным выше.

BitLocker Windows 10 как разблокировать

Чтобы разблокировать данные, используется пароль или ключ восстановления. При шифровании, пароль создается обязательно. Находим ключ восстановления, далее выполните последовательность таких действий:

Если BitLocker заблокировал диск, а ключ утерян, откатите систему к созданной ранее точке восстановления. Если ее нет, откатите систему до начального состояния. Для этого перейдите: «Параметры» (Win+I)-«Обновление»-«Восстановление»-«Начать».

Вывод

Мы рассмотрели, как включить BitLocker в Windows 10. Используйте описанные выше способы, чтобы обезопасить данные. Главное — запомните пароль. Он используется, даже если извлечь HDD из одного ПК и подключить к другому.

Можно ли взломать bitlocker

Да, можно, но для этого вам всё равно понадобятся ключи шифрования, для извлечения которых хакеры пользуются уязвимостями, которые оставила в криптографической система сама Microsoft, сознательно пойдя на компромисс между надёжностью и удобством. Например, если ваш ПК присоединён к домену, ключи BitLocker автоматически отправляются в Active Directory на случай их утери. Кстати, получение копий ключей из учётной записи или Active Directory является основным способом взлома BitLocker.

А ещё открытые копии ключей сохраняются в оперативной памяти компьютера, а значит и в файле дампа ОЗУ, и в файле гибернации, из которых их также можно извлечь, получив физический доступ к жёсткому диску. Получается так, что каким бы ни был надёжным сам алгоритм шифрования, весь результат его работы нивелируется организацией работы с ключами.

Метки к статье: ШифрованиеWindows 10

5 ответов

Итак, вы можете попробовать:

удалить диск, подключите его к другому компьютеру, способному читать Bitlocker диски, а затем использовать ключ восстановления, который вы должны были записать/резервное копирование на диск где-нибудь безопасно, чтобы разблокировать его.

Если у вас нет ключа восстановления, и отпирание обычно из шланга, то вы облажались. Поскольку ваши данные важны, я предполагаю, что у вас есть резервная копия. Восстановите его из этого состояния.

попробуйте перезагрузить компьютер без диска F: — отключите его, если он съемный. Как только компьютер включен и больше не висит, подключите F: back in и попробуйте использовать команду «manage-bde-off F:», о которой упоминал Акира выше.

это звучит как аппаратная проблема. Мое предложение состояло бы в том, чтобы сначала попытаться разблокировать диск с помощью утилиты manage-bde.

- открыть привилегированной командной строки

- тип manage-bde F: -status и посмотрите под » ключевые протекторы «для того чтобы обеспечить что» пароль » появляется.

- тип manage-bde F: -unlock -pw и введите пароль для разблокировки диска.

Если это не удается, я предлагаю попытаться разблокировать диск на другой машине в случае аппаратной проблемы на вашем первом компьютер. На компьютере должен быть установлен Win7. Кроме того, можно создать загрузочный DVD-диск WinRE (не WinPE), который также позволит управлять BitLocker и пытаться разблокировать диск. Инструкции для этого здесь здесь.

вы сказали, что ключ восстановления потерян, но если у вас есть восстановление password (48-значный номер, созданный во время установки BitLocker) диск можно восстановить с помощью средства командной строки repair-bde, входящего в состав Win7. Если компьютер был подключен к сети с помощью Active Directory, пароль восстановления был сохранен в AD и может быть восстановлен, связавшись с администратором AD.

другой, хотя и отчаянный метод может включать в себя инструмент восстановления системы, как, NTFS восстановить. При установке BitLocker на дисках необходимо выполнить резервное копирование ключа на съемный диск.

Если в вашем случае это было на редко используемом USB-накопителе, и вы просто удалили ключ с этого накопителя и с тех пор не использовали его много, можно было бы вытащить файл восстановления с помощью сканирования с помощью такого инструмента, как NTFS Восстановить.

Это абсолютный длинный выстрел, но отчаянный делает так же отчаянно.

Bitlocker Windows 10, как разблокировать?

Если компьютер потерян или украден, пароль не защитит данные. Вору даже не нужно заходить в систему — он просто удалит жесткий диск и подключит его к другому компьютеру.

Однако, если данные зашифрованы, их практически невозможно извлечь.

Итак, что можно защитить:

- клиентов от кражи личных данных;

- бизнес от требований, связанных с нарушениями конфиденциальности;

- репутацию.

Microsoft BitLocker обеспечивает простое шифрование данных дисков на компьютере. Таким образом, вы можете оставаться защищенным, если устройство или диск потеряны, или украдены.

Для начала сделайте следующее:

- перед выполнением любого из последующих методов проведите резервное копирование системы;

- проверьте, поддерживает ли Windows шифрование устройств.

Большинство ПК с версией системы 8.1 и выше (но не все) способны шифровать устройства. В основном новые компьютеры под управлением Windows 10 имеют эту функцию.

При входе в качестве администратора BitLocker шифрует только ваш диск.

Ключ восстановления загружается на серверы Microsoft. Он поможет восстановить важные файлы, если вы забудете пароль или не сможете зайти в систему.

Чтобы узнать, поддерживает ли ваш компьютер шифрование устройств, выполните следующие действия:

Шаг 1. Откройте приложение «Параметры» с помощью клавиш «Win+I».

Шаг 2. Выберите «Система», а затем перейдите на вкладку «О программе».

Шаг 3. Найдите раздел «Шифрования устройства» в нижней части окна. Если вы ничего не нашли, значит компьютер не поддерживает эту функцию. В ином случае вы увидите раздел, как на скриншоте ниже.

Как работает шифрование диска BitLocker

Не вдаваясь в подробности выглядит это так. Система шифрует весь диск и дает вам ключи от него. Если вы шифруете системный диск то без вашего ключа компьютер не загрузится. Тоже самое как ключи от квартиры. У вас они есть вы в нее попадете. Потеряли, нужно воспользоваться запасными (кодом восстановления (выдается при шифровании)) и менять замок (сделать шифрование заново с другими ключами)

Для надежной защиты желательно наличие в компьютере доверенного платформенного модуля TPM (Trusted Platform Module). Если он есть и его версия 1.2 или выше, то он будет управлять процессом и у вас появятся более сильные методы защиты. Если же его нет, то возможно будет воспользоваться только ключом на USB-накопителе.

Работает BitLocker следующим образом. Каждый сектор диска шифруется отдельно с помощью ключа (full-volume encryption key, FVEK). Используется алгоритм AES со 128 битным ключом и диффузором. Ключ можно поменять на 256 битный в групповых политиках безопасности.

Для этого воспользуемся поиском в Windows 7. Открываем меню Пуск и в поле поиска пишем «политики» и выбираем Изменение групповой политики

В открывшемся окошке в левой части переходим по пути

Конфигурация компьютера > Административные шаблоны > Компоненты Windows > Шифрование диска BitLocker

В правой части дважды кликаем на Выберите метод шифрования диска и стойкость шифра

В открывшемся окошке нажимаем Включить политику. В разделе Выбрать метод шифрования из выпадающего списка выбираем нужный

Самый надежный это AES с 256-битным ключом с диффузором. При этом скорее всего нагрузка на центральный процессор будет чуть чуть повыше, но не на много и на современных компьютерах вы разницы не заметите. Зато данные будут надежней защищены.

Использование диффузора еще больше повышает надежность так как приводит к значительным изменением зашифрованной информации при незначительном изменении исходных данных. То есть, при шифровании двух секторов с практически одинаковыми данными результат будет значительно отличаться.

Сам ключ FVEK располагается среди метаданных жесткого диска и так же шифруется с помощью основного ключа тома(volume master key, VMK). VMK так же шифруется с помощью TPM модуля. Если последний отсутствует, то с помощью ключа на USB накопителе.

Если USB накопитель с ключом будет недоступен, то необходимо воспользоваться 48-значным кодом восстановления. После этого система сможет расшифровать основной ключ тома, с помощью которого расшифрует ключ FVEK, с помощью которого будет разблокирован диск и пойдет загрузка операционной системы.

Усовершенствование BitLocker в Windows 7

При установке Windows 7 с флешки или с диска предлагается разметить или настроить диск. При настройке диска создается дополнительный загрузочный раздел размером 100 МБ. Наверное не у меня одного возникали вопросы по поводу его назначения. Вот именно этот раздел и нужен для работы технологии Bitlocker.

Этот раздел является скрытым и загрузочным и он не шифруется иначе не возможно было бы загрузить операционную систему.

В Windows Vista этот раздел или том должен быть объемом в 1.5 ГБ. В Windows 7 его сделали 100 МБ.

Если же вы при установке операционной системы сделали разбивку сторонними программами, то есть не создали загрузочный раздел, то в Windows 7 BitLocker сам подготовит нужный раздел. В Windows Vista вам бы пришлось его создавать с помощью дополнительного софта идущего в комплекте с операционной системой.

Так же в Windows 7 появилась технология BitLocker To Go для шифрования флешек и внешних жестких дисков. Рассмотрим ее позже.

Шифрование всех дисков

Вы должны включить BitLocker на всех дисках хранения — как внутренних, так и внешних. Просто повторите описанные выше действия для каждого из имеющихся на компьютере накопителей.

К внешним устройствам хранения данных относятся любые USB-диски, флешки, SD-карты и т. д. Мы не рекомендуем их использовать, поскольку даже после шифрования эти устройства рискуют быть украденными и разблокированными. Нет никаких гарантий касательно того, что любой такой диск не будет дешифрован случайным образом, и что вы хорошо запомните пароль или ключ восстановления.

Шифрование дисков

Если внешний диск необходим вам для резервного копирования файлов, тогда включите BitLocker. Для удобства можно установить автоматическое разблокирование при подключении к конкретному компьютеру. Таким образом, вам не придется постоянно вводить пароль, чтобы разблокировать диск. Однако, всегда имейте при себе либо пароль, либо ключ восстановления. Поэтому сохраните их в безопасном месте (например, в учетной записи Microsoft).

Что нужно знать

После перезагрузки компьютер быстро откроет рабочий стол. Это не конец!

После перехода в «Панель управления»>«Система и безопасность»>«Шифрование диска BitLocker» вы увидите, что диск еще не зашифрован.

Что делать в этом случае?

Абсолютно ничего. Просто ждите окончания процесса. Он занимает некоторое время, в зависимости от выбранного вами варианта и размера накопителя. Спокойно используйте свой компьютер, а последние штрихи будут выполняться в фоновом режиме.

Процесс шифрования диска в фоновом режиме

Как только вы обнаружите, что процесс шифрования завершен, в «Проводнике» над диском должен появится соответствующий значок BitLocker.

На зашифрованном диске находится значок BitLocker

Так вы сможете проверить, включен он или нет.

Расшифровка и разблокировка диска

После включения BitLocker будет автоматически шифровать новые файлы по мере их добавления или изменения, но вы можете выбрать как поступить с файлами, которые уже присутствуют на вашем диске. Вы можете зашифровать только занятое сейчас место или весь диск целиком. Шифрование всего диска проходит дольше, но оградит от возможности восстановления содержимого удаленных файлов. Если вы настраиваете BitLocker на новом компьютере, шифруйте только использованное место на диске – так быстрее. Если вы настраиваете BitLocker на компьютере, который использовали до этого, вы должны использовать шифрование всего диска целиком.

Вам будет предложено запустить проверку системы BitLocker и перезагрузить компьютер. После первой загрузки компьютера в первый раз диск будет зашифрован. В системном трее будет доступна иконка BitLocker, кликните по ней что бы увидеть прогресс. Вы можете использовать компьютер пока шифруется диск, но процесс будет идти медленнее.

После перезагрузки компьютера, вы увидите строку для ввода пароля BitLocker, ПИН кода или предложение вставить USB ключ.

Нажмите Escape если вы не можете выполнить разблокировку. Вам будет предложено ввести ключ восстановления.

Если вы выбрали шифрование съемного устройства с BitLocker To Go, вы увидите похожий мастер, но ваш диск будет зашифрован без требования перезагрузки системы. Не отсоединяйте съемное устройство во время процесса шифрования.

Когда вы подсоедините зашифрованную флешку или внешний диск к компьютеру, необходимо будет ввести пароль для его разблокировки. Защищенные BitLocker диски имеют специальную иконку в Windows проводнике.

Вы можете управлять защищенными дисками в окне контрольной панели BitLocker – изменить пароль, выключить BitLocker, сделать резервную копию ключа восстановления и другие действия. Нажмите правой кнопкой мышки на зашифрованном диске и выберите Включить BitLocker для перехода в панель управления.

Как и любое шифрование BitLocker дополнительно нагружает системные ресурсы. Официальная справка Microsoft по BitLocker говорит следующее «Как правило дополнительная нагрузка составляет менее 10%». Если вы работаете с важными документами и шифрование вам необходимо – это будет разумный компромисс с производительностью.

Можно ли использовать EFS с помощью BitLocker?

Да, вы можете использовать шифрование файловой системы (EFS) для шифрования файлов на диске с защитой BitLocker. BitLocker помогает защитить весь диск операционной системы от атак в автономном режиме, в то время как EFS может предоставить дополнительное шифрование файлов на уровне пользователя для разделения безопасности между несколькими пользователями одного и того же компьютера. Вы также можете использовать EFS в Windows для шифрования файлов на других дисках, которые не зашифрованы BitLocker. Корневые секреты EFS хранятся по умолчанию на диске операционной системы; Поэтому, если bitLocker включен для диска операционной системы, данные, зашифрованные EFS на других дисках, также косвенно защищены BitLocker.

Сбор сведений о состоянии из технологий BitLocker

Откройте окно Windows PowerShell и запустите каждую из следующих команд.

| Команда | Заметки |

|---|---|

| get-tpm > C:\TPM.txt | Экспортирует сведения о модуле доверенных платформ локального компьютера (TPM). В этом комлете показаны различные значения в зависимости от того, является ли чип TPM версией 1.2 или 2.0. Этот комлет не поддерживается в Windows 7. |

| manage-bde —status > C:\BDEStatus.txt | Экспортирует сведения об общем состоянии шифрования всех дисков на компьютере. |

| manage-bde c: -protectors -get > C:\Protectors | Экспортирует сведения о методах защиты, используемых для ключа шифрования BitLocker. |

| reagentc /info > C:\reagent.txt | Экспортирует сведения об интерактивном или автономном изображении о текущем состоянии среды восстановления Windows (WindowsRE) и любом доступном изображении восстановления. |

| get-BitLockerVolume | fl | Получает сведения о томах, которые может защитить шифрование диска BitLocker. |

Шифрование устройств BitLocker

Начиная с Windows 8.1, Windows автоматически включает шифрование устройств BitLocker на устройствах, поддерживаюх современное режим ожидания. С Windows 11 и Windows 10 microsoft предлагает поддержку шифрования устройств BitLocker на гораздо более широком диапазоне устройств, в том числе современных standby, и устройствах, Windows 10 Домашняя выпуска или Windows 11.

Корпорация Майкрософт ожидает, что большинство устройств в будущем будут проходить тестирование, что делает шифрование устройств BitLocker широко распространенным на современных Windows устройствах. Шифрование устройств BitLocker дополнительно защищает систему, прозрачно реализуя шифрование данных на всей устройстве.

В отличие от стандартной реализации BitLocker шифрование устройств BitLocker включено автоматически, чтобы устройство всегда было защищено. В следующем списке изложено, как это происходит.

- После завершения чистой установки Windows 11 или Windows 10 и завершения работы с выходом из окна компьютер готовится к первому использованию. В рамках этой подготовки шифрование устройств BitLocker инициализировано на диске операционной системы и фиксированных дисках данных на компьютере с четким ключом (это эквивалент стандартного приостановленного состояния BitLocker). В этом состоянии диск отображается с значоком предупреждения в Windows Explorer. Желтый значок предупреждения удаляется после создания протектора TPM и восстановления, как поясняется в следующих точках пули.

- Если устройство не подсоединено к домену, требуется использовать учетную запись Майкрософт, которой были предоставлены права администратора на устройстве. Когда администратор использует учетную запись Майкрософт для входа, незащищенный ключ удаляется, а ключ восстановления отправляется в учетную запись Майкрософт в Интернете, создается механизм защиты TPM. Если устройству требуется ключ восстановления, пользователю порекомендуют использовать другое устройство и перейти по URL-адресу доступа к ключу восстановления, чтобы извлечь его с использованием учетных данных своей учетной записи Майкрософт.

- Если пользователь использует для входа учетную запись домена, незащищенный ключ не удаляется до тех пор, пока пользователь не подсоединит устройство к домену и не выполнит успешное резервное копирование ключа восстановления в доменные службы Active Directory (AD DS). Необходимо включить параметр групповой политики Конфигурация компьютера\Административные шаблоны\Компоненты Windows\Шифрование диска BitLocker\Диски операционной системы и выбрать вариант Не включать BitLocker до сохранения данных восстановления в AD DS для дисков операционной системы. При такой конфигурации пароль восстановления создается автоматически, когда компьютер подключается к домену, а в AD DS создается резервная копия ключа восстановления. Затем создается механизм защиты TPM, незащищенный ключ удаляется.

- Аналогично входу по учетной записи домена незащищенный ключ удаляется, когда пользователь входит на устройство с использованием учетной записи Azure AD. Как описано в пункте выше, пароль восстановления создается автоматически, когда пользователь проходит проверку подлинности в Azure AD. Затем выполняется резервное копирование ключа восстановления в Azure AD, создается механизм защиты TPM, незащищенный ключ удаляется.

Корпорация Майкрософт рекомендует включить шифрование устройств BitLocker в любых поддерживаемых системах, но процесс автоматического шифрования устройств BitLocker можно предотвратить, изменив следующий параметр реестра:

- Подраздел: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\BitLocker

- Значение: PreventDeviceEncryption равно True (1)

- Тип: REG_DWORD

Администраторы могут управлять устройствами с поддержкой домена, на которые включено шифрование устройств BitLocker с помощью администрирования и мониторинга Microsoft BitLocker (MBAM). В этом случае шифрование устройств BitLocker автоматически делает доступными дополнительные параметры BitLocker. Преобразование или шифрование не требуется, и если нужно внести какие-либо изменения в конфигурацию, MBAM может осуществлять управление всем набором политик BitLocker.

Примечание

Шифрование устройств BitLocker использует 128-битный метод шифрования XTS-AES. Если требуется использовать другой метод шифрования и/или силу шифра, сначала необходимо настроить и расшифровать устройство (если уже зашифровано). После этого можно применить различные параметры BitLocker.

Как отключить BitLocker в Windows 10

В контекстном меню зашифрованного диска выберите Управление BitLocker. В панели управления нажмите Отключить BitLocker (напротив нужного раздела). Нужно обладать правами администратора. Ваш диск будет расшифрован после подтверждения действия.

Можно выполнить команду: manage-bde -off H: в командной строке (от имени администратора).

Или команду: Disable-BitLocker -MountPoint «H:» в обновлённой оболочке Windows PowerShell.

Важно! Процесс шифрования и расшифровки может занимать продолжительное время. В зависимости от Вашего накопителя

Разблокировать получается значительно быстрее, чем его зашифровать. Думаю, не стоит сравнивать скорости HHD старого и даже бюджетного SSD.

Мастер шифрования помогает Вам безопасно защитить свои данные. Вам предложат архивировать свой ключ восстановления. Если Вы забыли свой пароль, можно воспользоваться этим ключом (он сохраняется заранее в файле, на USB-устройстве или в учётке Майкрософт).

Функция BitLocker доступна только в редакциях системы Windows 10 : Professional, Enterprise и Education. Можно с уверенностью сказать обязательно в Home версии её может не хватать. Включить или отключить шифрование диска BitLocker можно средствами самой Windows 10.

Включение шифрования данных может немного снизить производительность ПК. Собственно из-за фонового процесса шифрования, который при необходимости будет продолжать выполняться. Но её рекомендуется использоваться для защиты конфиденциальных данных.

Как отключить Bitlocker через командную строку?

Я включил Bitlocker на диске F: который имеет много важного содержания в нем. теперь, когда я пытаюсь разблокировать его компьютер зависает

Только перезапуск исправляет это. Я знаю пароль, но ключ восстановления потерян

теперь, когда я пытаюсь разблокировать его компьютер зависает. Только перезапуск исправляет это. Я знаю пароль, но ключ восстановления потерян.

есть ли что-нибудь, что я могу сделать, чтобы восстановить мои файлы?

После установки обновления на компьютер с поддержкой Hyper V BitLocker подсказок для пароля восстановления и возвращает 0xC0210000

У вас есть устройство, Windows 11, Windows 10 версии 1703, Windows 10, версии 1607 или Windows Server 2016. Кроме того, Hyper-V включен на устройстве. После установки затронутой версии и перезапуска устройства устройство вступает в режим восстановления BitLocker, и вы увидите код ошибки 0xC0210000.

Обходной путь

Если устройство уже находится в этом состоянии, вы можете успешно Windows после приостановки BitLocker из среды восстановления Windows (WinRE). Для этого выполните следующие действия:

-

Извлеките 48-значный пароль восстановления BitLocker для диска операционной системы с портала организации или из того места, где пароль был сохранен при первом включении шифрования диска BitLocker.

-

На экране Восстановления нажмите кнопку Ввод. При запросе введите пароль восстановления.

-

Если устройство запускается в (WinRE) и снова подсказывало пароль восстановления, выберите Пропустить диск.

-

Выберите дополнительные параметры > Устранение > проблем расширенных параметров > Командная подсказка.

-

В окне Командная подсказка запустите следующие команды:

Эти команды разблокировать диск, а затем приостановить BitLocker, отключив защитники TPM на диске. Последняя команда закрывает окно Командная подсказка.

Примечание

Эти команды приостанавливать BitLocker для одного перезапуска устройства. Параметр -rc 1 работает только в операционной системе и не работает в среде восстановления.

-

Выберите пункт Продолжить. Windows начать.

-

После Windows откройте окно командной подсказки и запустите следующую команду:

Важно!

Если вы не приостанавливали BitLocker перед запуском устройства, эта проблема повторяется.

Чтобы временно приостановить работу BitLocker перед перезапуском устройства, откройте окно командной подсказки и запустите следующую команду:

Разрешение

Чтобы устранить эту проблему, установите соответствующее обновление на затронутом устройстве:

- Для Windows 10 версии 1703 или Windows 11: 9 июля 2019 г. —KB4507450 (сборка ОС 15063.1928)

- Для Windows 11 Windows 10 версии 1607 и Windows Server 2016: 9 июля 2019 г. — KB4507460 (сборка ОС 14393.3085)

Нужен ли ключ TPM для BitLocker?

Ключ не обязателен, BitLocker будет использовать программный метод, который не так безопасен.

Программный режим снижает производительность чтения и записи. При аппаратном шифровании нужно подключать USB устройство с ключом и вводить пароль при каждой загрузке компьютера. При использовании ключа нужно, чтобы BIOS поддерживал загрузку с USB устройств.

Чтобы проверить соответствует ли ваш компьютер требованиям BitLocker в Windows 10 версии 1803 и выше – откройте Центр безопасности Защитника Windows, выберите вкладку Безопасность устройства.

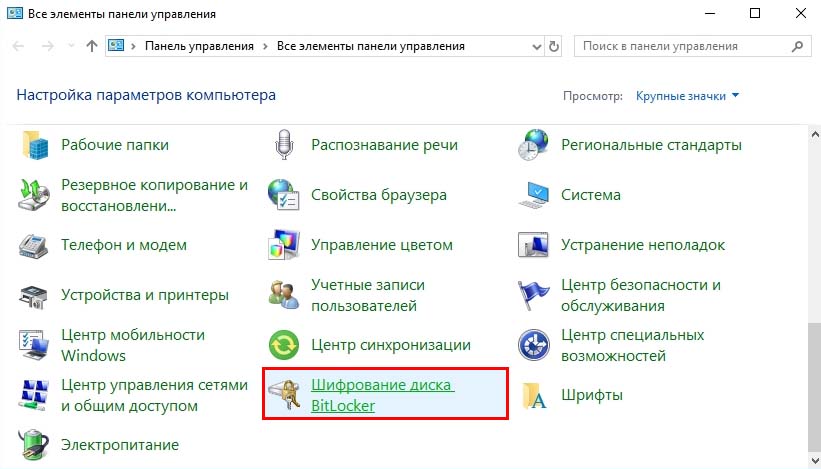

Чтоб включить защиту откройте Панель управления и перейдите в раздел Шифрование диска BitLocker.

Выберите диск из списка, на котором хранится личная информация и кликните на ссылку «Включить BitLocker».

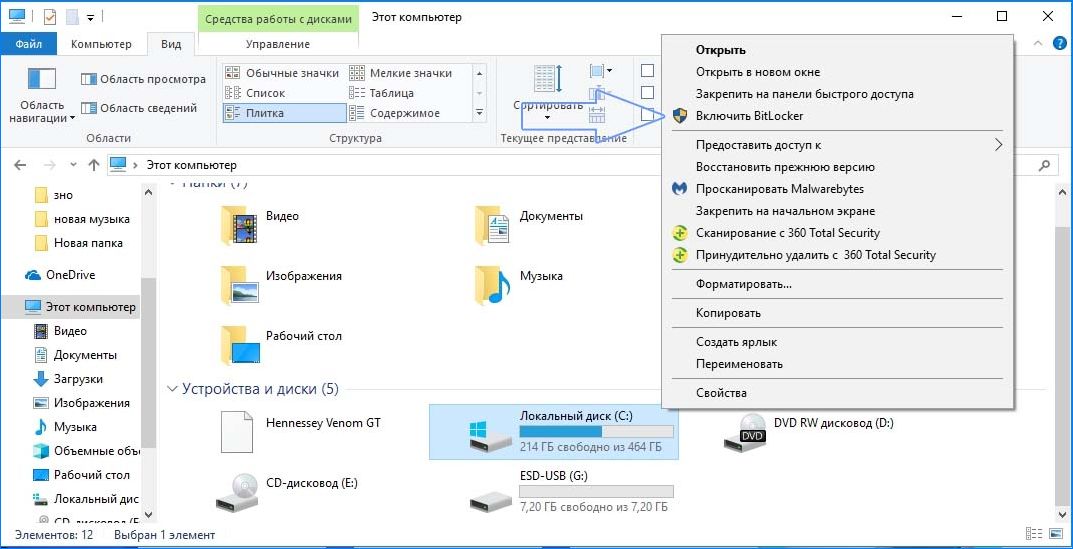

Еще способ включить шифрование – открыть Проводник, перейти на вкладку «Этот компьютер» и кликнуть правой кнопкой мыши на любом жестком диске.

После следуйте инструкциям на экране, чтобы настроить дисковую защиту.

Если диск уже достаточно заполнен, процесс займет много времени

После активации защиты появится значок замка на диске в Проводнике.

Пароль восстановления для ноутбука не был восстановлен, и ноутбук заблокирован

У вас есть Windows или Windows 10 Домашняя ноутбук, и вы должны восстановить его жесткий диск. Диск был зашифрован с помощью шифрования драйвера BitLocker. Однако пароль восстановления BitLocker не был восстановлен, и обычный пользователь ноутбука не может предоставить пароль.

Разрешение

Вы можете использовать любой из следующих методов для ручного восстановления или синхронизации существующей информации о восстановлении клиента в Интернете:

-

Создайте Windows инструментов управления (WMI), который будет создавать дополнительные сведения. Дополнительные сведения см. в сообщении поставщика шифрования дисков BitLocker.

-

В окне Командная подсказка с повышенными уровнями используйте команду manage-bde для обратного использования данных.

Например, чтобы выполнить back up all of the recovery information for the C: drive to AD DS, open an elevated Command Prompt window and run the following command:

Примечание

BitLocker не управляет этим процессом резервного копирования автоматически.

Разблокируем диски D, E и так далее в среде Windows

Описанный выше метод поможет Вам разблокировать системный диск и любые другие диски, которые заблокированы во время процесса загрузки системы.

Однако, Вам может понадобиться разблокировать зашифрованный BitLocker диск в самой Windows. Возможно, у Вас есть внешний диск или флешка с шифрованием BitLocker и они не открываются, или, возможно, Вы решили использовать зашифрованный BitLocker диск на другом компьютере.

Чтобы разблокировать диск, сначала подключите диск к компьютеру. Откройте панель управления и далее перейдите по адресу Система и безопасность > Шифрование диска BitLocker. Замечу, что BitLocker доступен только на профессиональных изданиях Windows.

Найдите нужный диск в окне BitLocker и нажмите ссылку Разблокировать диск рядом с ним.

Вам будет предложено ввести пароль, PIN-код или иной способ аутентификации, в зависимости что было выбрано в момент шифрования диска. Если Вы не знаете пароль или у Вас нет смарт-карты (если диск защищён ею), выберите Дополнительные параметры > Введите ключ восстановления.

Введите ключ восстановления для разблокирования диска. После ввода ключа восстановления, диск разблокируется и Вы сможете получить доступ ко всем файлам на нем. Идентификатор зашифрованного диска, отображаемый в окне восстановления, поможет Вам определить правильный ключ восстановления, если у вас несколько ключей восстановления.

Если ваш компьютер отображает ошибки BitLocker каждый раз при загрузке системы или Вам понадобилось получить доступ к диску, зашифрованному на другом компьютере, всегда нужно помнить, что получить доступ к диску можно практически всегда, если Вы знаете ключ восстановления.

Если у Вас есть внешний диск, который зашифрован с помощью BitLocker, но у Вас нет ключа восстановления Вам придётся отформатировать диск, чтобы снова им воспользоваться. Форматирование диска — процедура конечно неприятная, так как Вы потеряете всё содержимое диска, зато по крайней мере, сможете использовать диск снова.

Замените E: на соответствующую букву диска, но вы можете использовать командлет Disable-BitLockerAutoUnlock , чтобы удалить ключи для конкретные тома , которые используют автоматическую разблокировку.

Вы можете использовать командлет Clear-BitLockerAutoUnlock , чтобы удалить ключи для всех томов, настроенных на использование автоматической разблокировки, а не только указанных томов. Эта команда очищает все ключи автоматической разблокировки, хранящиеся на текущем компьютере.