Какие бывают ddos-атаки и почему защищаться сложнее из года в год

Содержание:

- Уровни модели OSI

- Как понять, что сайт ддосят

- Как определить, что ваш компьютер был зачислен в ботнет (и что делать)

- Как предотвратить

- Стрессеры

- Как защититься?

- Механизмы запуска DDoS-атак

- Самые знаменитые DDoS-атаки

- Защита от DDoS-атак

- Что такое атака Распределенный отказ в обслуживании (DDoS)?

- Как происходит DDoS-атака?

- Виды ddos атак и как от них защититься?

- Происхождение термина

- Типы DDoS-атак

- Виды DDoS атак

- Можно ли заказать ДДОС-атаку на конкурентов?

- Средства защиты от DDoS-атак

- DDoS-атака — как это происходит

- Облачные решения для DDoS-атак

- Как защититься от DDoS-атак?

- Что такое амплификация (amplification)

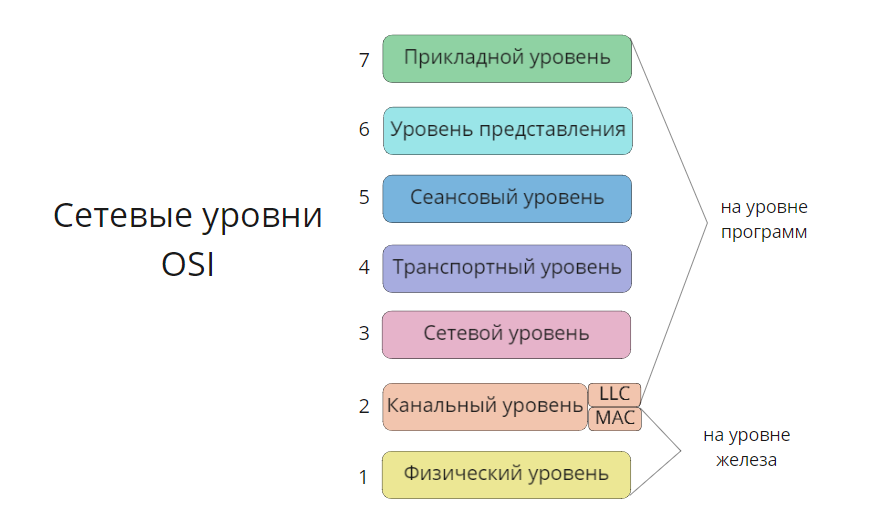

Уровни модели OSI

Современный интернет работает посредством OSI — сетевой инфраструктуры на основе протоколов OSI/ISO. Эта инфраструктура позволяет устройствам в сети взаимодействовать друг с другом. Взаимодействие происходит на разных уровнях, каждый из которых работает по правилам протоколов. Всего выделяют семь уровней взаимодействия: физический, канальный, сетевой, транспортный, сеансовый, представления и прикладной. Разберёмся, что они из себя представляют.

Уровни сети

Сетевые уровни OSI

-

1.

Физический: самый низкий уровень, на котором передаются потоки данных. Работает благодаря протоколам Ethernet, Bluetooth, Wi-Fi, IRDA.

-

2.

Канальный: связывает сети на уровне каналов и работает через коммутаторы и концентраторы. Имеет два подуровня: LLC (Logical Link Control) — управление логическим каналом и MAC (Media Access Control) — управление доступом к среде передачи. На канальном уровне задействованы такие протоколы, как протокол связи двух устройств PPP (Point-to-Point), стандарта передачи данных FDDI (Fiber Distributed Data Interface), протокол обнаружения соединений между устройствами CDP (Cisco Discovery Protocol).

-

3.

Сетевой: выбирает и задаёт путь, по которому будут передаваться данные из «А в Б». Чаще всего эту функцию выполняют маршрутизаторы. Работает по протоколу IP (Internet Protocol).

-

4.

Транспортный: гарантирует надёжную передачу данных на пути из «А в Б». Основные протоколы модели OSI этого уровня: UDP, который не устанавливает соединение при передаче данных (например, видео, музыки, простых файлов), и TCP, который всегда устанавливает соединение (например, при передаче архивов, программ и паролей).

-

5.

Сеансовый: обеспечивает устойчивую связь между устройствами на время сеанса. Например, в качестве сеанса может выступить видеоконференция. Этот уровень функционирует за счёт таких протоколов, как SMPP, который используется при USSD-запросах, отправке SMS, и PAP, который отправляет пароль и имя пользователя без шифрования.

-

6.

Представления: отвечает за преобразование данных в нужный формат. Например, модифицирует изображение формата JPEG в биты (ноли и единицы) для быстрой передачи и возвращает в JPEG по достижении адресата. Уровень работает на основании следующих протоколов и кодировок: PNG, JPEG, GIF, TIFF, MPEG, ASCII и других.

-

7.

Прикладной: самый высокий уровень, на котором организуется связь приложений с сетью. Например, на этом уровне происходит просмотр страниц с помощью протокола HTTP, передача и получение почты с помощью POP3 и SMTP и др.

DDoS-атака может обрушиться на каждый из семи уровней, но чаще всего их инициируют на сетевом и транспортном уровне — низкоуровневые атаки, а также на сеансовом и прикладном — высокоуровневые атаки. Рассмотрим, что из себя представляют типы атак на прикладном уровне модели OSI и других обозначенных уровнях.

Как понять, что сайт ддосят

Если никакие меры предостережения владельцем интернет-сайта не предприняты, он может даже не узнать о начавшейся атаке. Ее последствия он заметит потом, увидев в «Метрике» провалы по трафику или самостоятельно заглянув на сайт.

Иногда хостинг-провайдер фиксирует подозрительную активность и сообщает о ней владельцу ресурса в письме, но полностью надеяться на него не стоит.

Есть и сторонние сервисы, помогающие понять, в самом ли сайте существующая проблема или в ДДоС-атаке. В их числе – Seogadget.ru. Заходите, ищите слева внизу раздел «Доступность сайта», прописывайте адрес своего в соответствующей форме и жмите «Проверить».

Если выдаст код:

- HTTP 200 – все в норме.

- HTTP 4 – есть ошибки на сайте.

- HTTP 5 – что-то не так на сервере.

- HTTP 502 (Bad Gateway) – сайт не справляется с нагрузкой.

В последнем случае возможны 2 варианта: или дело в атаке, или в высокой посещаемости. Так бывает у сайтов новостных агентств, когда они выкладывают интересную статью, и сервер не справляется с потоком пользователей. Другие сервисы: Ping-Admin.ru, Who Is.

Как определить, что ваш компьютер был зачислен в ботнет (и что делать)

Если вы являетесь индивидуальным пользователем, ваш компьютер может быть завербован в ботнет без вашего ведома.

Признаки

Это может быть не сразу заметно, но есть несколько признаков того, что в фоновом режиме на вашем устройстве может происходить вредоносная активность, например:

- Частые сбои

- Более длительное время загрузки

- Странные сообщения об ошибках

Что с этим делать

Если вы считаете, что ваш компьютер ведет себя странно, лучше всего принять меры. Вам нужно будет установить и запустить регулярное сканирование на вирусы с использованием надежного антивирусного программного обеспечения, такого как эти рекомендуемые для Windows, Mac, и Linux.

Полное сканирование должно помочь определить, если есть вредоносные программы на вашем компьютере. В большинстве случаев антивирус может удалить вирус. Быстрая онлайн проверка на вирусы также не помешает.

И помните, никогда не загружайте вложения электронной почты или веб-файлы, если вы точно не знаете, что это за файлы и откуда они. Эти попытки фишинга могут установить вредоносное ПО на ваше устройство без вашего ведома.

Как предотвратить

Самый эффективный способ защиты — фильтр, установленный провайдером на интернет-каналы большой пропускной способности. Он анализирует трафик, выявляет подозрительную активность и ошибки. Устанавливается на уровне маршрутизатора или аппаратных устройств.

Способы защиты:

- Регулярно обновление ПО. Оставляйте возможность возврата к старой версии при появлении сбоев;

- Проверяйте ПО на наличие ошибок и уязвимостей;

- Все что связано с администрированием, закройте от стороннего доступа. Защитите аккаунт сложным паролем. Периодически изменяйте его;

- Доступ к интерфейсу администратора происходит из внутренней сети или с помощью VPN;

- Проверяйте систему на присутствие уязвимостей. Опасные варианты посмотрите на сайте OWASP Top 10;

- Активируйте брандмауэр WAF для приложений, который смотрит переданный трафик;

- Используйте сеть по доставке контента CND. Трафик распределяется по 2-3 серверам. Снижается задержка при доступе посетителей;

- Блокируйте трафик от атакующих устройств. Используйте межсетевые экраны ACL;

- Очищайте кэш DNS;

- Активируйте защиту от спам-ботов

- Размещайте интернет-ресурс на 2-3 независимых серверах. Если один будет атакован, другой обеспечит работоспособность сайта;

- Использование аппаратных средств защиты Impletec iCore или DefensePro;

- Выбирайте надежного провайдера. Он должен: обеспечить защиту, предоставлять гарантии качества обслуживания, предлагать максимально полный перечень услуг, иметь круглосуточную поддержку.

Стрессеры

Стрессер — это сервис, через который можно заказывать и контролировать атаку. Функционал реализован наподобие личного кабинета с панелью управления.

Официально владельцы стрессеров заявляют, что они предназначены для тестирования собственных ресурсов на устойчивость к DDoS-атакам. Но на деле пользователи никак не контролируются, и каждый может заказать атаку на любой сайт. Достаточно выбрать тип атаки, добавить сайт жертвы и оплатить выбранный тариф.

Найти стрессеры также не составляет труда — достаточно ввести в поисковой системе запрос, например «заказать DDoS-атаку». Google по такому запросу выдает 5 стрессеров из 10 вариантов поисковой выдачи на первой странице. На закрытых форумах, в DarkNet и Telegram предложений заказать DDoS-атаки значительно больше.

Кстати, только в Яндексе запрос «заказать DDoS-атаку» вводят от 100 до 200 раз в месяц:

Сервис wordstat.yandex.ru, ежемесячная динамика использования запроса «заказать DDoS-атаку»

Защититься от DDoS-атак, организованных через стрессеры, сравнительно несложно. Достаточно подключить облачную защиту или защиту, предоставляемую интернет-провайдерами.

Как защититься?

Конечно, DDoS-атаки будут всегда, от них никуда не деться. В этом случае единственными эффективными мерами противодействия им являются постоянный мониторинг сетевой активности. А также наличие резервных мощностей (главным образом оборудования и ПО) для задействования на случай сбоя.

Ну а если же атака всё-же произошла, то необходимо в кратчайшие сроки увести её в сторону. Путём миграции серверов и задействования виртуальных техплощадок. Также очень эффективным приёмом в комплексе мер по предотвращению DDoS-атак является быстрая локализация объекта атаки. Как правило, целями таких атак практически всегда являются веб-сайты, а не целые хостинговые площадки например.

Для обычных же пользователей-владельцев компьютеров, мобильных устройств, роутеров и т. д. Следует соблюдать личную «гигиену» во время сёрфинга как в локальных сетях, так и в Интернет. Это существенно повышает шансы не оказаться в паутине ботнет-сети и невольным соучастником DDoS-атаки.

Механизмы запуска DDoS-атак

Если ранее для проведения подобной атаки требовались отличные знания и понимания всего процесса, то сегодня достаточно нажать несколько кнопок, для проведения кибератаки. Более того, в интернете широко распространились сервисы по предоставлению проверки сайтов и других веб-ресурсов на «стрессоустойчивость» от DDoS атак. При этом эти ресурсы не требовали подтверждения того, вы владеете этим ресурсом или нет.

Также, в интернете существует ряд программ (даже с графическим интерфейсом), позволяющих после прочтения инструкции совершить данные действия. Среди них можно выделить несколько популярных:

Kali Linux – дистрибутив линукс с огромным арсеналом инструментов, для DDoS.

LOIC (The Low Orbit Ion Cannon) – конкурент первому ПО по популярности. Работает по протоколам ICMP, UDP, забивая канал потенциальной жертвы. В 2009 году группа хакеров Anonymous совершила кибератаку с ее помощью на сервисы PayPal, Visa, MasterCard из-за того, что те перед этим отключили сайт WikiLeaks от сбора пожертвований.

HOIC – аналог LOIC лишь с тем отличием, что вместо низкоуровневых протоколов используются для ДДос атак на сайт через http GET и POST.

XOIC – в этом случае утилита упрощает взаимодействие пользователя с проведением «нападения», позволяя выбрать протокол (HTTP, UDP, ICMP, TCP), указать IP-адрес и жать на запуск.

HULK – в программе применяются различные методики обхода защиты от DDoS, что дополнительно создает провайдерам головную боль.

OWASP Switchblade – тест приложений на стрессоустойчивость перед ДДос. Работает в трех режимах:SSL Half-Open, HTTP Post и Slowloris.

Программ на самом деле очень много. С каждым годом они модернизируются, появляется все больше новых, с соответствующим функционалом. Чтобы как-то выкрутиться из такого нашествия, используют соответствующую защиту.

Самые знаменитые DDoS-атаки

Среди огромного числа DDoS-атак можно выделить несколько наиболее значимых, удостоившихся попадания на первые полосы в СМИ:

- В 2002 году группа хакеров предприняла первую масштабную попытку вывести из строя корневые DNS-серверы. Их целью было прекратить работу всего Интернета, используя бот-сеть для отправки ложного трафика. Злоумышленникам удалось на некоторое время задудосить 7 из 13 корневых серверов. Повторная попытка вывести из строя Всемирную сеть состоялась в 2012 году, но не увенчалась большим успехом.

- В феврале 2000-го произошла одна из первых знаменитых ДДоС-атак. 16-летний хакер, называвший себя Mafiaboy, использовал широко распространенную в то время уязвимость программного обеспечения «Y2K-совместимость», а также софт Sinkhole для флуда. Атака продлилась около 7 дней, в течение которых молодой преступник смог «положить» такие гигантские ресурсы, как Amazon, eBay, CNN. Всего было взломано порядка 50 сетей. Через 2 месяца сотрудники ФБР нашли Mafiaboy и арестовали его — хакер открыто хвастался своим успехом в Сети.

- Компания Go Daddy, входящая в число крупнейших хостинг-провайдеров мира, пострадала от DDoS-атаки в ноябре 2012 года. Временно недоступным оказался не только сайт фирмы, но и еще 33 миллиона доменов, зарегистрированных через него.

- В апреле 2007-го в Эстонии прошла ДДоС-атака на почве политических протестов. На улицах страны происходили массовые стычки между русскими и эстонцами, причиной которых стал перенос советских памятников Второй мировой войны. Через 2 дня после начала протеста группа хакеров задудосила важнейшие правительственные, новостные и банковские сайты страны. Помимо всего, злоумышленники разместили на захваченных ресурсах фальшивые извинения от имени эстонских политиков. Длительность атаки составила 3 недели.

- Хакеры, называвшие себя Cyber fighters, организовали в 2012-2013 годах DDoS-операцию Ababil. Атака стала ответом на антиисламское видео, снятое пастором Терри Джонсом, и была направлена на крупные финансовые институты Америки. Из-за дудоса временно нарушилась работа сайтов организаций U.S. Bancorp, Bank of America, PNC Financial Services, SunTrust Bank и других. Cyber fighters продолжали атаки до тех пор, пока скандальное видео не было удалено с YouTube его автором. Через некоторое время DDoS повторился (но уже в меньших масштабах) из-за размещенных на Ютубе копий.

Защита от DDoS-атак

Теперь немного слов о способах защиты от DDoS-атак. К сожалению, в виду отсутствия совершенно надежных и отказоустойчивых систем, полностью защититься от подобных атак на сегодняшний день невозможно. Однако, существуют превентивные, ответные меры и способы устранения последствий таких «нападений».

Кажущиеся очевидными такие способы защиты, как аренда VPS-хостинга или выделенного сервера не принесут желаемого результата. Такое оборудование, конечно, рассчитано на высокую нагрузку, но при возникновении DDoS-атак арендуемый сервер не отключится, а будет работать в таком режиме, при котором скорость загрузки сайта станет очень и очень медленной (равносильной отказу в работе Интернет-ресурса). Поэтому на сегодняшний момент наиболее эффективным способом борьбы с текущей и защиты от возможных в будущем DDoS-атак является использование специальных сервисов, обеспечивающих бесперебойную работу сайта при любом уровне атаки.

Работа таких сервисов основана на предоставлении услуг Анти-DDoS-хостинга или фильтрации трафика методом проксирования. Техническое оснащение таких сервисов – высокопроизводительные, современные серверы, оснащенные многоуровневыми степенями защиты и способные выдерживать различные, в том числе критические, нагрузки. Стоимость одного такого сервера может достигать милиона (!) рублей, но он весьма быстро окупается, так как начальная стоимость услуг таких сервисов – от 3000 рублей в месяц. Защита при помощи Анти-DDoS-хостинга считается менее эффективной, но стоимость ее ниже. Наибольший эффект достигается при использовании фильтрации входящего трафика методом проксирования, при котором происходит детектирование паразитного (атакующего) трафика и отведение его «в сторону», в то время как полезные (реальные) посетители сайта могу продолжать пользоваться web-ресурсом без ограничений. Единственный минус в таком подходе — некоторая задержка (простой) в работе сайта. Связано это с необходимостью перенаправления DNS-серверов действующего хостинга на DNS-серверы Анти-DDoS-компании. Длительность такого перенаправления — от 15 минут до 72 часов.

Но это не означает необходимость постоянного «присутствия» такой услуги (и платы) в «жизни» сайта. Возможно попробовать достичь соглашений для пользования услугами таких компаний в периоды DDoS-атак, в то время как «основная» работа сайта (при отсутствии атак) будет происходить на сервере компании-хостера (за обычную абонентскую плату). Но классическая схема «подстраховки» такая: с Анти-DDoS-компанией заключается договор на абонентское обслуживание, в рамках которого осуществляется постоянная абонентская плата. При обнаружении DDoS-атаки производится переключение сайта на DNS-серверуы такой компании, однако при этом потребуется внести дополнительную плату за пользование фильтрующим каналом.

По одному из возможных вариантов развития событий при обнаружении DDoS-атаки и последующем отключении вашего сайта можно подождать некоторое время и произвести его пробное включение. По результатам анализа после такого включения можно будет или продолжить нормальную работу ресурса (при отсутствии угрозы) или обращаться в Анти-DDoS-компанию.

Что такое атака Распределенный отказ в обслуживании (DDoS)?

Атака Распределенный отказ в обслуживании (DDoS) использует ту же идею, что и DoS атака, но технически отличается. Суть атаки так же следует из ее названия — на сайт одновременно обращается множество компьютеров злоумышленника с запросом на получение страниц, что в итоге приводит к тем же последствиям, что и при DoS атаке. Этот процесс можно сравнить с той же ловлей рыбы, но в парке, где ходят толпы людей и по очереди бросают еду в воду. За счет того, что таких людей много, забрасывание удочки будет приводить к тем же результатам, что и в предыдущем сравнении. Однако, реализовать данную атаку сложнее, так как для ее проведения требуется достаточно много компьютеров. По этой причине, для реализации данной атаки, чаще всего, прибегают к использованию ботнет сетей.

Примечание: Иногда DDoS атака происходит непредумышленно, когда огромное число пользователей по какой-либо случайности заходит на сайт. К примеру, при анонсировании небольшого сайта на порталах с огромной посещаемостью, такой сайт может попросту не справиться с наплывом пользователей и временно быть не доступен.

Ботнет сеть представляет собой логически организованную сеть из множества зараженных компьютеров пользователей (такие компьютеры еще называют зомби), которая управляется одним или несколькими злоумышленниками и которая будет выполнять нужные злоумышленникам действия. В случае с DDoS, речь идет об отправке запросов на открытие страниц сайта всеми или частью зомбированных компьютеров ботнет сети. Технически, создание ботнет сетей происходит за счет инфицирования компьютеров обычных пользователей троянами, червями и прочими вредоносными программами. Которые после заражения отсылают информацию о себе на управляющие звенья, тем самым добавляясь к сети. Обычно, такие вредоносные программы редко проявляют какую-либо видимую вредоносную активность на компьютерах пользователей, дабы избежать лишних проверок системы антивирусами и прочими средствами безопасности. Это позволяет им оставаться в ботнет сети продолжительное время.

Примечание: Для большинства пользователей таких зараженных компьютеров максимальным эффектом будут лишь периодические скачки в сетевой активности, которую если раньше можно было легко заметить (особенно, во времена модемов), то сегодня, при наличии высокоскоростного интернета, такую активность сложно определить без специальных средств.

Сегодня, данный вид атаки встречается все чаще, ведь кроме того, что ее сложнее отследить, в случае больших ботнет сетей, ее попросту невозможно быстро обезвредить.

Примечание: Основной для роста числа DDoS атак является стремительное увеличение числа компьютеров, расширение области программного обеспечения, развитие скоростей обмена данными и ряд других факторов.

Как происходит DDoS-атака?

Современный Интернет работает по семиуровневой сетевой модели OSI. Модель определяет уровни взаимодействия систем, каждый уровень отвечает за определённые функции.

DDoS-атака может произойти на любом из семи уровней, но чаще всего это:

Стоит отметить, что DDoS-атаки разнообразны. Разработчики ПО улучшают методы защиты, выпуская обновления, но злоумышленники каждый год придумывают новый способ, чтобы привести систему к отказу.

Хорошо организованная атака состоит из множества запросов к серверу из разных точек мира. Но откуда у злоумышленников такие ресурсы?

К 2020 году самым опасным видом атаки считается атака с помощью ботнета.

Ботнет — объединённая сеть устройств, на которой установлено автономное программное обеспечение. Злоумышленники под видом программ, писем, файлов и иного контента распространяют вредоносное ПО, которое скрыто устанавливается на устройство жертвы и может быть запущено в любой момент. Вмешательство происходит незаметно: пользователи не подозревают о наличии вредоносного ПО.

Таким образом, любое устройство, которое имеет доступ к сети Интернет (мобильный телефон или стиральная машинка с WI-FI), может стать участником DDoS-атаки.

При атаке на сервер невозможно определить её инициатора: запросы идут со всего мира, с разных устройств. Злоумышленник, как правило, остаётся безнаказанным.

Виды ddos атак и как от них защититься?

Полностью обезопасить свой сайт от ddos атак нельзя. Как правило, все те, кто хотят защитить свой ресурс никогда сто процентной информации не находят. Поэтому защита в основном строится на грамотной профилактике и настройке.

Вот, что вам следует проделать, точнее операции необходимо выполнить:

Предотвращение.

В первую очередь очень важно не возбуждать против себя ddos атаки, ведь делают их люди, которым что-то надо от вас. Чаще всего все это происходит из-за конфликта на почве религии, политики, каких-то других разногласий

Могу сказать точно, что редки те случаи, когда подобного рода нападения происходят ради любопытства и игры.

Фильтрация.

Если вы заметили трафик от атакующих машин, то смело блокируйте его любыми методами. Например, воспользуйтесь плагин WordFence Security, позволяющий закрыть доступ IP-адресам, даже целых стран. Но с этим баловаться очень опасно, так и самим себя загубить можно. Короче, действуйте лишь тогда, когда уверены, что вы правы. Здесь нет такого выражения: «Риск благородное дело» или»Кто не рискует тот не пьет шампанского».

Обратный DDOS.

Есть возможность перенаправить трафика на злоумышленника. Я так делать не умею, поэтому и вас не учу, однако существуют спецы, которые разбираются в подобных вещах.

Устранение уязвимостей.

Уязвимость можно убрать при помощи Антивируса. Лично я использую Касперского, о его преимуществах и характеристиках можете ознакомиться в статье про Антивирус Касперского.

Рассредоточение.

Немаловажным является факт дублирования системы, то есть, если на вас произвели атаку и нападение было успешным со стороны хакеров, то вы просто работаете через другую поддерживающую ваш сайт систему. Это очень удобно, но в тоже время выполняется достаточно не просто.

Такой метод профилактики отлично подойдет для себ ресурсов корпораций, крупных компаний, фирм и т.д.

Построение распределённых и дублирование систем, которые не прекратят обслуживать пользователей, даже если некоторые их элементы станут недоступны из-за DoS-атаки.

Уклонение.

Постоянно следить за тем, когда происходят атаки на других ресурсах и стараться не сохранять какую-то информацию о своем домене на подобных сайтах.

Активные ответные меры.

Думаю, что простому блоггеру воздействовать на хакеров, производящих ddos-атаки просто не получится. Для этого дела нужны веб-мастера посильнее, ну или хотя такие, которые знают толк в своей работе. Если дать отпор, то потом уже они не захотят тратить свое время на борьбу.

С профилактическими мерами ознакомились. Теперь познакомлю вас с видами ddos-атак.

Происхождение термина

Обычно она используется злоумышленниками, стремящимися ограничить или запретить доступ к интернет-ресурсу. Мотивом для совершения хакерской атаки может стать любопытство, жажда выгоды или личная месть.

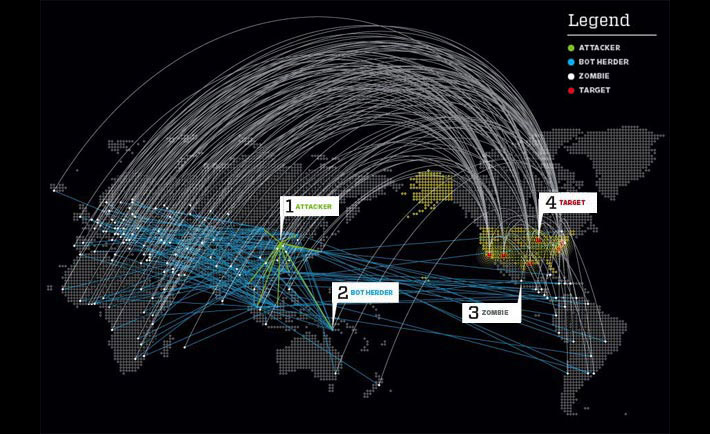

Так выглядит Ddos-атака изнутри

Чтобы выяснить, что такое дудос (или Ddos), нужно познакомиться с понятием пропускной способности телекоммуникационного узла. Веб-сервер в течение одной секунды способен обслуживать строго ограниченное количество пользователей. Он обрабатывает поступающие запросы в порядке очереди.

Если пользователей становится слишком много, сервер не может справиться с нагрузкой. Из-за этого он перестает обрабатывать входящие запросы, а обычные пользователи теряют доступ к ресурсу. Если атака была направлена на небольшой личный сайт, ничего страшного не произойдет. Но если целью хакеров становится сервер крупного банка, государственного учреждения или популярного портала, потеря доступа ведет к огромным убыткам.

Одна из самых известных успешно отраженных Ddos-атак — атака на Github

Чтобы организовать Ddos-атаку, не обязательно отправлять запросы с огромного количества компьютеров. Чаще всего злоумышленник предварительно ищет слабые узлы в сети и заражает их троянским вирусом. После этого он получает возможность управлять компьютерами-зомби, запуская с их помощью атаку в любой момент.

Типы DDoS-атак

Существует несколько видов ДДоС-атак. Самые известные и распространенные из них:

- HTTP-флуд и ping-флуд.

- Smurf-атака (ICMP-флуд).

- Атака Fraggle (UDP-флуд).

- SYN-флуд.

Ниже мы подробнее расскажем о каждой.

HTTP-флуд и ping-флуд

Ping-флуд — один из видов атаки, целью которого является отказ в обслуживании сетевого оборудования. Его главная особенность — возможность проведения атаки с помощью программного обеспечения, которое входит в состав обычных версий операционных систем. Является самым простым и примитивным типом атаки. Осуществить ее можно исключительно в том случае, если канал нападающего хакера значительно шире канала компьютера-жертвы. То есть, такой метод неэффективен против сервера с широкой полосой пропускания.

Для ДДоС-атаки на сервер чаще всего используют HTTP-флуд. Суть этого способа заключается в том, что злоумышленник посылает маленький по объему HTTP-пакет, однако такой, чтобы сервер ответил на него пакетом, размер которого во много раз больше. При таких условиях появляется большая вероятность насытить полосу пропускания жертвы.

Smurf-атака (ICMP-флуд)

Smurf-атака или ICMP-флуд — удаленная сетевая атака, осуществляемая программно по каналам связи. При ней хакеры отправляют широковещательные сетевые запросы от имени целевой системы. Транспортом служат ICMP-пакеты, рассчитанные для передачи служебной информации. Является одним из самых тяжелых и вредоносных видов DDoS, потому что у атакуемого оборудования практически не остается шансов избежать отказа в обслуживании.

Атака Fraggle (UDP-флуд)

Атака Fraggle — это разновидность Smurf-атаки, при которой злоумышленник вместо ICMP пакетов отправляет пакеты UDP. Именно отсюда пошло второе название такой атаки — UDP-флуд. Схема работы атаки Fraggle достаточно прост: на 7 порт потерпевшего отправляются echo-команды по широковещательному запросу. Echo — это команда Unix, которая служит для отображения строки текста. Далее заменяется ip-адрес хакера на ip-адрес устройства потерпевшего, который в скором времени получает большое число ответных сообщений. В итоге происходит насыщение полосы пропускания, и наступает отказ в обслуживании.

SYN-флуд

SYN-флуд — еще один вид сетевых атак. Ее смысл кроется в отправке большого числа SYN-запросов в достаточно короткий срок. Злоумышленник, отправляя фиктивные запросы, может потратить все ресурсы системы, которые предназначались для установления соединения.

Виды DDoS атак

Классификация ДДоС атак довольно обширна, однако, опуская детали, можно выделить две основных цели атакующего

Layer 7 Attack — Атака на программный уровень сервера

Ботнет моделирует запросы, похожие на настоящие запросы от клиентов, выбирая целью атаки наиболее «прожорливый» по ресурсам скрипт сайта. Под натиском такой атаки одна из программ сервера (например база данных, почтовый сервер, веб-сервер, или обработчик скриптов) не справляется с работой из-за нехватки оперативной памяти или внутренних ошибок и выдаёт отказ

Layer 3-4 Attack — Атака на канал данных сервера

Для реализации этой атаки нужен намного более мощный ботнет, однако и справиться с ней в несколько раз сложнее. Принцип действия заключается в том, что вместо атаки на веб-сервер, атакуется инфраструктура связи с ним. Канал дата-центра забивается до максимальной пропускной возможности сгенерированными фейковыми пакетами – связь с оборудованием пропадает

Можно ли заказать ДДОС-атаку на конкурентов?

Конечно! Найти сервисы по организации этого процесса совсем несложно, но важно помнить, что это незаконно и в качестве наказания может использоваться уголовная ответственность. Цены разные: кто-то за поддержание сайта в нерабочем состоянии хочет 3 тысячи рублей, а кто-то и все 30 тысяч

Все зависит от степени защищенности ресурса

Цены разные: кто-то за поддержание сайта в нерабочем состоянии хочет 3 тысячи рублей, а кто-то и все 30 тысяч. Все зависит от степени защищенности ресурса.

Конечно, все сайты по предоставлению таких услуг выглядят сомнительно и есть большая вероятность нарваться на обычных мошенников.

Также такие услуги можно найти на специализированных форумах. Цены не сильно разнятся с сайтами выше.

Так что любой ваш конкурент может поступить, как ChronoPay с Аэрофлотом, не так уж это и дорого. И надо уметь защищаться.

Средства защиты от DDoS-атак

Их на самом деле очень много, разработаны целые алгоритмы для защиты данных, как в маленьких фирмах, так и в целых корпорациях. Также, методы защиты можно поделить на активные и пассивные (предотвращение). Детальнее об этом читайте в статье «Защита от DDoS-атак».

Вкратце можно указать несколько основных способов информационной безопасности:

- Пропускание трафика через фильтр – позволяет снизить или вовсе устранить нападение.

- Обратный DDoS – если в вашем распоряжении большие серверные мощности, можно поразить хакера его же оружием, перенаправив атаку по насыщению канала связи обратно, адресату.

- Устранение ошибок и уязвимостей кода – тестирование системного программного обеспечения, выявление неисправностей и их устранение.

- Покупка (аренда) сервиса по защите от хакерских нападений – разработаны целые комплексы оборудований, направленных на защиту своих клиентов от DDoS. У них можно арендовать услуги по защите или купить это дорогостоящее оборудование, настроить и с помощью технических специалистов обслуживать самостоятельно.

DDoS-атака — как это происходит

DDoS (Distributed Denial of Service attack) – это атака на заданный компьютер, который вследствие такого воздействия перестает отвечать на запросы других пользователей сети. Создается слишком большое количество запросов, обработать которые компьютер не в состоянии. Что приводит к образованию длинной очереди, запросы из которой перестают обрабатываться.

Одному хакеру невозможно организовать такую атаку. В распоряжении злоумышленников должна быть сеть компьютеров. Иногда подобные атаки выполняются с миллионов устройств. Это личные компьютеры и другие устройства (видеокамеры, роутеры и т.п.), зараженные троянскими программами. Такой вирус можно получить при получении почты, посещении зараженных сайтов, а также устанавливая нелицензионное ПО. Пользователи могут не знать о наличии заражения, либо не избавляться от него, не предполагая серьезности последствий.

Одному хакеру невозможно организовать такую атаку. В распоряжении злоумышленников должна быть сеть компьютеров. Иногда подобные атаки выполняются с миллионов устройств. Это личные компьютеры и другие устройства (видеокамеры, роутеры и т.п.), зараженные троянскими программами. Такой вирус можно получить при получении почты, посещении зараженных сайтов, а также устанавливая нелицензионное ПО. Пользователи могут не знать о наличии заражения, либо не избавляться от него, не предполагая серьезности последствий.

Сеть зараженных вирусом компьютеров носит название – ботнет. Его функционирование требует наличия координирующего сервера. Именно с него поступают команды на устройства зараженной сети.

DDoS атака приводит к значительным материальным потерям и наносят непоправимый удар по репутации. Сайт может быть отключен дата-центром сервера, снизится клиентопоток. Защита от DDoS-атак необходима в любом случае для проектов, которые не хотят растерять свои данные.

Облачные решения для DDoS-атак

Хороший результат дают облачные решения. А именно:

- Incарsulа. Производит комплексную защиту от атак на уровнях 3,4 и 7. Работает в постоянном режиме либо включается при необходимости. Данная сеть включает 32 дата-центра. Подходит для защиты сайта, инфраструктуры и DNS.

- Акамаi. Высокоэффективная защита. Подтвержден факт отражения атаки мощностью 620 Gbрs. Располагает более 1300 площадками в 100 странах мира.

- Konа DDоs Dеfеndеr. Защищает от атак на периферию сети.

- Cloudflare. Функционирует 102 дата-центра. Защита производится на уровнях 3,4,7.

- Sucuri. Предлагает комплексную защиту сайта. Производит комплексную защиту от атак на уровнях 3,4 и 7.

- Аlibаbа. Может отражать довольно мощные атаки.

- Myrа. Подходит для защиты сайтов, веб-приложений и DSN-серверов.

Не стоит недооценивать важность защиты от хакерских атак

Как защититься от DDoS-атак?

Безопасность программного кода

При написании ПО должны приниматься во внимание соображения безопасности. Рекомендуется следовать стандартам «безопасного кодирования» и тщательно тестировать программное обеспечение, чтобы избежать типовых ошибок и уязвимостей, таких как межсайтовые скрипты и SQL-инъекции

Разработайте план действий при обновлении программного обеспечения. Всегда должна быть возможность «отката» в том случае, если что-то пойдет не так.

Своевременно обновляйте ПО. Если накатить апдейты удалось, но при этом появились проблемы, см. п.2.

Не забывайте про ограничение доступа. Аккаунты admin и/или должны быть защищены сильными и регулярно сменяемыми паролями. Необходим также периодический аудит прав доступа, своевременное удаление аккаунтов уволившихся сотрудников.

Интерфейс админа должен быть доступен только из внутренней сети или через VPN. Своевременно закрывайте VPN-доступ для уволившихся и тем более уволенных сотрудников.

Включите устранение последствий DDoS-атак в план аварийного восстановления. План должен предусматривать способы выявления факта такой атаки, контакты для связи с интернет- или хостинг-провайдером, дерево «эскалации проблемы» для каждого департамента.

Сканирование на наличие уязвимостей поможет выявить проблемы в вашей инфраструктуре и программном обеспечении, снизить риски. Простой тест OWASP Top 10 Vulnerability выявит наиболее критичные проблемы. Полезными также будут тесты на проникновение – они помогут найти слабые места.

Аппаратные средства защиты от DDoS-атак могут быть недешевы. Если ваш бюджет такого не предусматривает, то есть хорошая альтернатива – защита от DDoS «по требованию». Такую услугу можно включать простым изменением схемы маршрутизации трафика в экстренной ситуации, либо находится под защитой постоянно.

Используйте CDN-партнера. Сети доставки контента (Content Delivery Network) позволяют доставлять контент сайта посредством распределенной сети. Трафик распределяется по множеству серверов, уменьшается задержка при доступе пользователей, в том числе географически удаленных. Таким образом, хотя основное преимущество CDN – это скорость, она служит также барьером между основным сервером и пользователями.

Используйте Web Application Firewall – файрвол для веб-приложений. Он мониторит трафик между сайтом или приложением и браузером, проверяя легитимность запросов. Работая на уровне приложений, WAF может выявлять атаки по хранимым шаблонам и выявлять необычное поведение. Атаки на уровне приложений нередки в электронной коммерции. Как и в случае CDN, можно воспользоваться сервисами WAF в облаке. Однако конфигурирование правил требует некоторого опыта. В идеале защитой WAF должны быть обеспечены все основные приложения.

Что такое амплификация (amplification)

Амплификация (усиление) — это метод, используемый для усиления полосы пропускания DDoS-атаки. Путем подмены IP-адреса в запросе злоумышленник может повысить эффективность своей атаки в 70 раз. Коэффициент усиления может варьироваться в зависимости от типа сервера.

К примеру, команда monlist, часто используется для NTP DDoS-атак. Эта команда отправляет злоумышленнику сведения о последних 600 клиентах ntpd. То есть при небольшом запросе от зараженного компьютера, обратно отправляется большой поток UDP. Такая атака приобретает просто гигантские масштабы при использовании ботнета.

Рисунок 1. Схема DDoS-атак