Как настроить samba сервер на windows 10

Содержание:

- Как проверить версию SMB в Windows 10

- Disable SMB1 on Windows 10

- Редактирование /etc/samba/smb.conf:

- Быстрая и простая настройка samba

- Как обнаруживать, включать и отключать SMBv1, SMB и SMBv3 в Windows How to detect, enable and disable SMBv1, SMBv2, and SMBv3 in Windows

- 5. Активируйте протокол SMB2 с помощью Windows PowerShell Windows 10.

- Отключение SMB или SMBv3 для устранения неполадок Disabling SMBv2 or SMBv3 for troubleshooting

- Параметры сети

- Отключение SMB или SMBv3 для устранения неполадок

- Introduction

- Активация и деактивация компонентов

- Отключение клиента SMBv1 с групповая политика

Как проверить версию SMB в Windows 10

Прежде всего, если у вас есть Windows 7, вам не следует отключать SMB v2. Это связано со следующими причинами:

- Составление запросов — позволяет отправлять несколько запросов SMB 2 как один сетевой запрос.

- Больше операций чтения и записи — лучшее использование более быстрых сетей

- Кэширование свойств папок и файлов — клиенты хранят локальные копии папок и файлов

- Прочные ручки — позволяют подключению прозрачно переподключаться к серверу в случае временного отключения

- Улучшенная подпись сообщений — HMAC SHA-256 заменяет MD5 в качестве алгоритма хеширования.

- Улучшенная масштабируемость для совместного использования файлов — количество пользователей, общих и открытых файлов на сервере значительно увеличилось

- Поддержка символических ссылок

- Модель аренды без блокировки клиента — ограничивает данные, передаваемые между клиентом и сервером, улучшая производительность в сетях с высокой задержкой и увеличивая масштабируемость SMB-сервера

- Поддержка большого MTU — для полноценного использования 10-гигабайтного (ГБ) Ethernet

- Повышенная энергоэффективность — клиенты, у которых есть открытые файлы на сервере, могут спать.

Даже если ты на Windows 8.1 или же Windows 10, вам не следует отключать SMB v3 или SMB v2, потому что, помимо вышеуказанных проблем, вы также можете столкнуться со следующими проблемами, которые связаны с отключением SMB v3:

- Transparent Failover — клиенты без прерывания подключаются к узлам кластера во время обслуживания или переключения при отказе

- Scale Out — одновременный доступ к общим данным на всех узлах файлового кластера

- Многоканальность — агрегирование пропускной способности сети и отказоустойчивости, если между клиентом и сервером доступно несколько путей.

- SMB Direct — добавляет поддержку сети RDMA для очень высокой производительности с низкой задержкой и низкой загрузкой ЦП

- Шифрование — обеспечивает сквозное шифрование и защищает от прослушивания в ненадежных сетях.

- Аренда каталогов — сокращает время отклика приложений в филиалах за счет кэширования.

- Оптимизация производительности — оптимизация для небольших случайных операций чтения / записи ввода-вывода.

Способы проверки того, какая версия SMB установлена на сервере

Мы будем использовать следующие методы, чтобы проверить, какая версия SMB установлена на вашем компьютере:

- Метод PowerShell.

- Метод редактора реестра.

1]Метод PowerShell

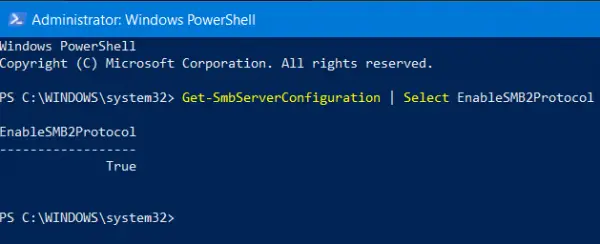

Если вы хотите проверить, какую версию SMB вы используете, вы можете просто ввести следующее в командлете для PowerShell:

SMB v1 Windows 10 и Windows 8.1

Get-WindowsOptionalFeature –Online –FeatureName SMB1Protocol

SMB v2 Windows 10 и Windows 8.1

Get-SmbServerConfiguration | Select EnableSMB2Protocol

SMB v1 Windows 7

Get-Item HKLM:SYSTEMCurrentControlSetServicesLanmanServerParameters | ForEach-Object {Get-ItemProperty $_.pspath}

SMB v2 Windows 7

Get-ItemProperty HKLM:SYSTEMCurrentControlSetServicesLanmanServerParameters | ForEach-Object {Get-ItemProperty $_.pspath}

Если он возвращает значение как Истинный, он включен, иначе отключен.

2]Метод редактора реестра

Тип regedit в Начать поиск и нажмите Enter. Когда откроется редактор реестра, перейдите к следующему ключу:

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesLanmanServerParameters

Теперь, если у вас есть DWORD с именем SMB1 или же SMB2, проверьте их значения данных.

Если он установлен на 0, это отключен.

А в любом другом случае он включен.

Способы проверки того, какая версия SMB установлена на клиентах

Мы будем использовать следующие методы, чтобы проверить, какая версия SMB установлена на вашем компьютере.

- Метод PowerShell.

- Метод редактора групповой политики.

1]Метод PowerShell

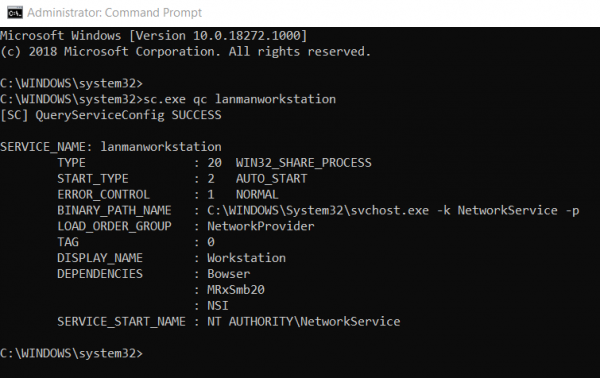

Итак, если вы хотите проверить, какую версию SMB вы используете, вы можете просто ввести следующее в командной строке с правами администратора:

SMB v1 Windows 10 и Windows 8.1

sc.exe qc lanmanworkstation

SMB v2 Windows 10 и Windows 8.1

sc.exe qc lanmanworkstation

2]Метод редактора групповой политики

Стоит отметить, что этот метод не будет работать в Windows 10 Домашняя или эквивалентной версии Windows 8 или Windows 7.

Откройте окно «Выполнить», введите gpedit.msc и нажмите Enter, чтобы открыть редактор локальной групповой политики. Перейдите по следующему пути:

Под Реестр, найдите элемент реестра со следующими свойствами,

Если значение параметра установлено на 4, SMB отключен.

Для подробного ознакомления посетите microsoft.com.

Связанное чтение: Почему и как отключить SMB1 в Windows 10 ?.

Disable SMB1 on Windows 10

To defend yourself against WannaCrypt ransomware it is imperative that you disable SMB1 as well as install the patches released by Microsoft. Let us take a look at some of the ways to disable SMB1 on Windows 10/8/7.

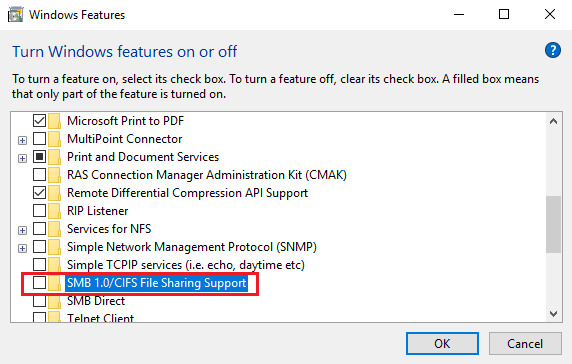

Turn Off SMB1 via Control Panel

Open Control Panel > Programs & Features > Turn Windows features on or off.

In the list of options, one option would be SMB 1.0/CIFS File Sharing Support. Uncheck the checkbox associated with it and press OK.

Restart your computer.

Related: How to enable or disable SMBv2 in Windows 10.

Disable SMBv1 using Powershell

Open a PowerShell window in the administrator mode, type the following command and hit Enter to disable SMB1:

Set-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters" SMB1 -Type DWORD -Value 0 –Force

If for some reason, you need to temporarily disable SMB version 2 & version 3 use this command:

Set-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters" SMB2 -Type DWORD -Value 0 –Force

It is recommended to disable SMB version 1 since it is outdated and uses technology that is almost 30 years old.

Says Microsoft, when you use SMB1, you lose key protections offered by later SMB protocol versions like:

- Pre-authentication Integrity (SMB 3.1.1+) – Protects against security downgrade attacks.

- Insecure guest auth blocking (SMB 3.0+ on Windows 10+) – Protects against MiTM attacks.

- Secure Dialect Negotiation (SMB 3.0, 3.02) – Protects against security downgrade attacks.

- Better message signing (SMB 2.02+) – HMAC SHA-256 replaces MD5 as the hashing algorithm in SMB 2.02, SMB 2.1 and AES-CMAC replaces that in SMB 3.0+. Signing performance increases in SMB2 and 3.

- Encryption (SMB 3.0+) – Prevents inspection of data on the wire, MiTM attacks. In SMB 3.1.1 encryption performance is even better than signing.

In case you wish to enable them later (not recommended for SMB1), the commands would be as follows:

For enabling SMB1:

Set-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters" SMB1 -Type DWORD -Value 1 -Force

For enabling SMB2 & SMB3:

Set-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters" SMB2 -Type DWORD -Value 1 –Force

Disable SMB1 using Windows registry

You can also tweak the Windows Registry to disable SMB1.

Run regedit and navigate to the following registry key:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters

On the right side, the DWORD SMB1 should not be present or should have a value of .

The values for enabling and disabling it are as follows:

- = Disabled

- 1 = Enabled

For more options and ways to disable SMB protocols on the SMB server and the SMB client visit Microsoft.

Now read: How to Disable NTLM Authentication in Windows Domain.

Редактирование /etc/samba/smb.conf:

Для работы в Active Directory smb.conf должен содержать следующие параметры:

# Задаёт Kerberos realm, обычно совпадает с именем домена в # верхнем регистре, например realm = MY.FIRM.COM realm = <REALM> # Это обычно часть реалма до первой точки, например # workgroup = MY workgroup = <WORKGROUP> # Тип домена - Active Directory. security = ADS # В случае Active Directory пароли всегда шифруются. encrypt passwords = true # Обычно этот параметр указывать не обязательно, т.к. Samba сама # определяет адрес KDC, если в сети есть WINS-сервер и он указан # в smb.conf ads server = <your.kerberos.server>

Быстрая и простая настройка samba

Иногда нужно очень быстро на сервере настроить файловую шару и открыть на нее доступ. При этом нет необходимости городить какие-то сложные конфигурации, права доступа или что-то еще. Нужен просто оперативный доступ к информации без лишних вопросов.

Мне, к примеру, недавно подобное понадобилось, чтобы открыть доступ к резервным копиям, которые хранились на сервере. Самому разбираться и искать информацию не хотелось, нужно было быстро дать человеку доступ на чтение, чтобы он сам нашел все, что ему нужно.

Я не буду специально оперировать версиями операционных систем. У самбы конфиги одинаковые почти везде, где мне приходилось с ними работать, тем более в самых простых конфигурациях.

Итак, устанавливаем самбу любым подходящим способом для вашей операционной системы. Конфигурации справедливы для 3-й версии самбы. Дальше решаем, что нам нужно:

В зависимости от этого настройки будут немного разные.

Для доступа по паролю рисуем такой конфиг:

Перезапускаем самбу. Дальше добавляем пользователя в систему примерно так:

Импортируем этого пользователя в самбу и задаем пароль:

И пробуем зайти на шару по адресу:

Чтоб организовать доступ в зависимости от ip адреса, делаем такие настройки в smb.conf:

В данном случае полный доступ будет у адреса 192.168.0.171. Чтобы добавить всю подсеть, то указать нужно следующее:

Комбинировать можно разные подсети и адреса, разделяя их пробелами. Для того, чтобы отключить доступ каким-то отдельным адресам из разрешенной подсети, можно сделать вот так:

Доступ будет разрешен всей подсети 192.168.0.0/24, кроме адреса 192.168.0.15.

Делаем перезапуск самбы и проверяем.

Если у вас установлена samba 4, то эта конфигурация не заработает и вы получите ошибку:

Чтобы доступ по ip нормально заработал, вам необходимо внести следующие изменения в приведенный выше конфиг:

Остальные параметры оставляете те же. После этого доступ по ip будет работать и на 4-й версии самбы.

Если доступ будет предоставлен всем без ограничений, то простейшая конфигурация самбы будет такой:

Не забываем сделать права для всех на папку:

Перезапускаем самбу и пробуем зайти. Должно пустить без лишних вопросов.

Вот так буквально за 5 минут можно организовать простейший файловый сервер с помощью samba. А часто сложнее и не надо. Для какой-нибудь файловой помойки подойдет самый последний вариант.

Для более сложных конфигураций у меня есть отдельные статьи:

Как обнаруживать, включать и отключать SMBv1, SMB и SMBv3 в Windows How to detect, enable and disable SMBv1, SMBv2, and SMBv3 in Windows

В этой статье описывается, как включить и отключить протокол SMB версии 1 (SMBv1), SMB версии 2 (SMB) и SMB версии 3 (SMBv3) на клиентских и серверных компонентах SMB. This article describes how to enable and disable Server Message Block (SMB) version 1 (SMBv1), SMB version 2 (SMBv2), and SMB version 3 (SMBv3) on the SMB client and server components.

Хотя отключение или удаление SMBv1 может вызвать некоторые проблемы совместимости со старыми компьютерами или программами, SMBv1 имеет существенные уязвимости, и мы настоятельно рекомендуем не использовать ее. While disabling or removing SMBv1 might cause some compatibility issues with old computers or software, SMBv1 has significant security vulnerabilities and we strongly encourage you not to use it.

5. Активируйте протокол SMB2 с помощью Windows PowerShell Windows 10.

Обнаружение протокола SMB2 с помощью PowerShell

Для выполнения этого действия мы выполним следующий командлет. Мы видим, что результат действителен.

Get-SmbServerConfiguration | Выберите EnableSMB2Protocol

Включить SMB2 с помощью PowerShell

Чтобы включить протокол SMB2 в Windows 10, мы выполним следующее:

Set-SmbServerConfiguration –EnableSMB2Protocol $ true

Отключить SMB2 с помощью PowerShell

Если по какой-то причине мы хотим отключить этот протокол SMB2, просто запустите следующий командлет:

Set-SmbServerConfiguration –EnableSMB2Protocol $ false

Обнаружение SMB1-сервера с помощью PowerShell

Чтобы обнаружить сервер SMB1 с помощью PowerShell, мы выполним следующее:

Get-Item HKLM: \ SYSTEM \ CurrentControlSet \ Services \ LanmanServer \ Parameters | ForEach-Object {Get-ItemProperty $ _. Pspath}

Чтобы включить сервер SMB1, мы выполним следующее:

Set-ItemProperty -Path "HKLM: \ SYSTEM \ CurrentControlSet \ Services \ LanmanServer \ Parameters" SMB1 -Тип DWORD -Значение 1 –Force

Чтобы отключить сервер SMB1, мы запустим следующий командлет:

Set-ItemProperty -Path "HKLM: \ SYSTEM \ CurrentControlSet \ Services \ LanmanServer \ Parameters" SMB1 -Тип DWORD -Значение 0 - Принудительно

Обнаружение сервера SMB2 или SMB3 с помощью PowerShell

Чтобы обнаружить SMB2 или SMB3 на сервере, мы выполним следующее:

Get-ItemProperty HKLM: \ SYSTEM \ CurrentControlSet \ Services \ LanmanServer \ Parameters | ForEach-Object {Get-ItemProperty $ _. Pspath}

Чтобы включить его, мы выполняем:

Set-ItemProperty -Path "HKLM: \ SYSTEM \ CurrentControlSet \ Services \ LanmanServer \ Parameters" SMB2 -Тип DWORD -Значение 1 –Force

Set-ItemProperty -Path "HKLM: \ SYSTEM \ CurrentControlSet \ Services \ LanmanServer \ Parameters" SMB2 -Тип DWORD -Значение 0 - Принудительно

Отключение SMB или SMBv3 для устранения неполадок Disabling SMBv2 or SMBv3 for troubleshooting

Хотя мы рекомендуем использовать протоколы SMB 2.0 и SMBv3, может оказаться полезным временно отключить их для устранения неполадок, как описано в статье Обнаружение состояния, включение и отключение протокола SMB на сервере SMB. While we recommend that you keep SMBv2 and SMBv3 enabled, you might find it useful to disable one temporarily for troubleshooting, as described in How to detect status, enable, and disable SMB protocols on the SMB Server.

В Windows 10, Windows 8.1 и Windows 8, Windows Server 2019, Windows Server 2016, Windows Server 2012 R2 и Windows Server 2012 отключение SMBv3 деактивирует следующие функции (а также функции 2.0, описанные в предыдущем списке): In Windows 10, Windows 8.1, and Windows 8, Windows Server 2019, Windows Server 2016, Windows Server 2012 R2, and Windows Server 2012, disabling SMBv3 deactivates the following functionality (and also the SMBv2 functionality that’s described in the previous list):

В Windows 7 и Windows Server 2008 R2 отключение SMB отключает следующие функциональные возможности. In Windows 7 and Windows Server 2008 R2, disabling SMBv2 deactivates the following functionality:

Протокол SMB был впервые появился в Windows Vista и Windows Server 2008, а протокол SMBv3 появился в Windows 8 и Windows Server 2012. The SMBv2 protocol was introduced in Windows Vista and Windows Server 2008, while the SMBv3 protocol was introduced in Windows 8 and Windows Server 2012. Дополнительные сведения о возможностях протоколов SMB 2.0 и SMBv3 см. в следующих статьях: For more information about the capabilities of SMBv2 and SMBv3 capabilities, see the following articles:

Параметры сети

Неверно заданные настройки общего доступа в параметрах сети также могут приводить к появлению ошибки 0х80070035.

Копируем в текстовое поле диалогового окна «Выполнить» строку «control /name Microsoft.NetworkAndSharingCenter». Жмем «ОК» используя каноническое имя для прямого доступа к апплету управления сетями.

Кликаем по подсвеченной маркером в боковой области переходов ссылке.

Раскрываем параметры сетевого профиля, отмеченного как «текущий». Устанавливаем галочки и радиокнопки в позиции, обозначенные на снимке экрана цифрами «2» и «3». Записываем изменения при помощи выделенной рамкой кнопки.

Отключение SMB или SMBv3 для устранения неполадок

Мы рекомендуем включить протоколы SMB 2.0 и SMBv3, но может оказаться полезным временно отключить их для устранения неполадок. Дополнительные сведения см. в статье .

в Windows 10, Windows 8.1 и Windows 8 Windows Server 2019, Windows Server 2016, Windows Server 2012 R2 и Windows Server 2012, отключение SMBv3 деактивирует следующие функциональные возможности:

- Прозрачная отработка отказа — клиенты повторно подключаются без прерывания узлов кластера во время обслуживания или отработки отказа

- Scale Out одновременный доступ к общим данным на всех узлах кластеров файлов

- Многоканальное агрегирование пропускной способности сети и отказоустойчивости при наличии нескольких путей между клиентом и сервером

- SMB Direct — добавляет поддержку сети RDMA для обеспечения высокой производительности с низкой задержкой и низким использованием ЦП.

- Шифрование — обеспечивает сквозное шифрование и защищает от перехвата в ненадежных сетях.

- Аренда каталога — улучшает время отклика приложений в филиалах за счет кэширования

- Оптимизация производительности — оптимизация для небольшого случайного чтения и записи ввода-вывода

в Windows 7 и Windows Server 2008 R2 отключение 2.0 отключает следующие функции:

- Составной запрос — позволяет отправлять несколько запросов SMB в виде одного сетевого запроса.

- Большие операции чтения и записи — лучшее использование более быстрых сетей.

- Кэширование свойств папок и файлов — клиенты сохраняют локальные копии папок и файлов

- Устойчивые дескрипторы. разрешение на прозрачное повторное подключение к серверу при наличии временного отключения

- Улучшенная подпись сообщения — HMAC SHA-256 заменяет MD5 как алгоритм хеширования

- Улучшенная масштабируемость общего доступа к файлам — число пользователей, общих папок и открытых файлов на сервере значительно увеличилось.

- Поддержка символьных ссылок

- Модель нежесткой аренды клиента — ограничивает данные, передаваемые между клиентом и сервером, повышая производительность в сетях с высокой задержкой и повышая масштабируемость сервера SMB.

- Поддержка большого MTU — для полного использования 10 Gigabit Ethernet (GbE)

- Повышение эффективности энергопотребления — клиенты, которые имеют открытые файлы на сервере, могут перейти в спящий режим

протокол smb был впервые появился в Windows Vista и Windows Server 2008, а протокол SMBv3 появился в Windows 8 и Windows Server 2012. Дополнительные сведения о функциях SMB и SMBv3 см. в следующих статьях:

- Общие сведения о протоколе SMB

- Новые возможности SMB

Introduction

SMB Direct is a fantastic technology that brings many benefits. These benefits are too good to leave on the table. But some planning on how to use it goes a long way in to optimizing your experience. To help with planning you need to understand the technology and your environment. A great aid in achieving this is the use of a map of your environment. Studying the map will help to determine where to go, what route to take, why, when and how.

Figure 1: Photo by Hendrik Morkel on Unsplash

For some reason, people tend to jump right in without looking at the map if they even have one. Unless you already know the territory, this can lead to a lot of wasted time and energy. So please study your environment, look at the landscape, map it and get your bearings before acting. Let’s start!

Активация и деактивация компонентов

Есть несколько способов, позволяющих просмотреть список включённых и отключённых компонентов и отредактировать его. Сторонние программы не понадобятся, так как все необходимые средства встроены в Windows 10. В конце статьи представлена таблица со списком всех компонентов и задач, которые они выполняют. С помощью неё вы сможете понять, какие компоненты нужны вам включёнными, а какие — нет.

Через панель управления

Панель управления — основное приложение системы, в котором находятся практически все настройки, с которыми когда-либо придётся контактировать пользователю. В том числе в нём есть и параметры компонентов:

- Разверните панель управления, найдя её при помощи системной поисковой строки.Открываем панель управления

- Перейдите к блоку «Программы и компоненты». Его можно найти по названию с помощью поисковой строки.Открываем раздел «Программы и компоненты»

- Нажмите на строку «Включение и отключение компонентов Windows». Заметьте, переход к этому разделу требует прав администратора.Нажимаем на строчку «Включение и отключение компонентов Windows»

- Развернётся полный список компонентов: включённые имеют тёмный квадратик, выключенные — белый незакрашенный квадрат. Если у компонента имеется иконка с плюсом, значит у него есть подкомпоненты, список которых открывается кликом по значку с плюсом. Отключение главного компонента приведёт к деактивации всех его подкомпонентов.Выбираем, какие компоненты стоит включить, а какие — отключить

Через параметры системы

Альтернативный способ настройки системы — использование приложения «Параметры». С помощью него также можно выполнить детальную настройку многих характеристик Windows, в том числе и компонентов:

- Разверните приложение «Параметры», найти его можно по названию при помощи системной поисковой строки.Открываем параметры системы

- Перейдите к блоку «Приложения».Нажимаем на раздел «Приложения»

- Находясь в подпункте «Приложения и возможности», нажмите на строчку «Управление дополнительными компонентами».Нажимаем на кнопку «Управление дополнительными компонентов»

- Появится список используемых компонентов. Чтобы отключить один из них, кликните по нему левой кнопкой мыши, а потом нажмите кнопку «Удалить».Нажимаем кнопку «Удалить»

- Чтобы добавить новый компонент, используйте кнопку «Добавить компонент», после нажатия которой откроется список неиспользуемых сервисов. Выберите из них нужный вам и кликните по кнопке «Установить».Нажимаем кнопку «Установить»

Отключение клиента SMBv1 с групповая политика

Чтобы отключить клиент SMBv1, необходимо обновить раздел реестра Services, чтобы отключить запуск MRxSMB10 , а затем зависимость от MRxSMB10 должна быть удалена из записи для LanmanWorkstation , чтобы ее можно было запустить нормально, не требуя запуска MRxSMB10 .

Это руководство обновляет и заменяет значения по умолчанию в следующих двух элементах реестра:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\services\mrxsmb10

Запись реестра: Start REG_DWORD: 4= отключено

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanWorkstation

Запись реестра: депендонсервице REG_MULTI_SZ: «Бовсер», «MRxSmb20», «NSI»

Примечание

Включенная по умолчанию MRxSMB10, которая теперь удалена как зависимость.

Чтобы настроить это с помощью групповая политика, выполните следующие действия.

-

Откройте Консоль управления групповыми политиками. Щелкните правой кнопкой мыши объект групповой политики, который должен содержать новый элемент предпочтения, и выберите команду изменить.

-

в дереве консоли в разделе конфигурация компьютера разверните папку предпочтения , а затем разверните папку Windows Параметры .

-

Щелкните правой кнопкой мыши узел реестра , наведите указатель на пункт создать и выберите пункт Реестр.

-

В диалоговом окне « Свойства нового реестра » выберите следующие параметры.

- Действие: обновление

- Hive: HKEY_LOCAL_MACHINE

- Путь к ключу: SYSTEM\CurrentControlSet\services\mrxsmb10

- Имя значения: начало

- Тип значения: REG_DWORD

- Данные значения: 4

-

Затем удалите зависимость от отключенной MRxSMB10 .

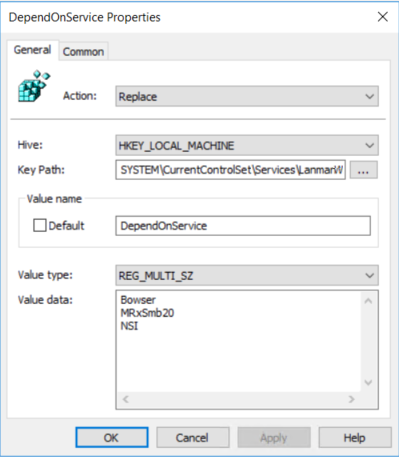

В диалоговом окне « Свойства нового реестра » выберите следующие параметры.

- Действие: Replace

- Hive: HKEY_LOCAL_MACHINE

- Путь к ключу: систем\куррентконтролсет\сервицес\ланманворкстатион

- Имя значения: депендонсервице

- Тип значения: REG_MULTI_SZ

-

Данные значения:

- бовсер

- MRxSmb20

- NSI

Примечание

Эти три строки не будут содержать маркеры (см. следующий снимок экрана).

значение по умолчанию включает в себя MRxSMB10 во многих версиях Windows, поэтому, заменяя их строкой с несколькими значениями, она действует путем удаления MRxSMB10 в качестве зависимости для LanmanServer и перехода от четырех значений по умолчанию к этим трем приведенным выше значениям.

Примечание

При использовании консоль управления групповыми политиками не нужно использовать кавычки или запятые. Просто введите каждую запись в отдельные строки.

-

Перезапустите целевые системы, чтобы завершить отключение SMB v1.

Аудит использования SMBv1

чтобы определить, какие клиенты пытаются подключиться к серверу SMB с помощью SMBv1, можно включить аудит на Windows Server 2016, Windows 10 и Windows server 2019. вы также можете выполнить аудит на Windows 7 и Windows Server 2008 r2, если установлено ежемесячное обновление май 2018, а также на Windows 8.1 и Windows Server 2012 R2, если установлено ежемесячное обновление за июль 2017.

-

Включите параметр

-

Включен

-

Автоматическое

если включен аудит SMBv1, в журнале событий Microsoft-Windows-смбсервер\аудит появляется событие 3000, определяющее каждого клиента, который пытается подключиться с помощью SMBv1.

Итоги

Если все параметры находятся в одном объекте групповой политики, групповая политика управления отображает следующие параметры.

Тестирование и проверка

После завершения действий по настройке, описанных в этой статье, можно разрешить репликацию и обновление политики. При необходимости выполните команду gpupdate/Force из командной строки, а затем просмотрите целевые компьютеры, чтобы убедиться, что параметры реестра применены правильно. Убедитесь, что протоколы SMB и SMBv3 работают для всех остальных систем в среде.

Примечание

Не забудьте перезапустить целевые системы.