Обзор технологии доверенного платформенного модуля

Содержание:

- Windows Hello для бизнеса

- Настройка дискретного доверенного платформенного модуля (Дтпм)

- Как узнать, установлен ли уже модуль TPM?

- TPM-чип гарантирует безопасность ОС

- TPM программы установки (Фтпм)

- Как проверить наличие чипа доверенного платформенного модуля (TPM) в Windows 10

- Описание компонента

- Что это и для чего его включать

- TPM 1.2 против TPM 2.0

- Способы проверки наличия TPM 2.0

- TPM solutions available on Windows IoT Core

- Ошибка New CPU installed, fTPM NV corrupted

- История

- Соответствие требованиям TPM 2.0 для Windows

- Станьте владельцем папки Ngc и удалите её

- Принцип работы

- Как проверить, есть ли у вас чип TPM

- Проектирование и реализация доверенного платформенного модуля

Windows Hello для бизнеса

Windows Hello для бизнеса обеспечивает различные варианты проверки подлинности, предназначенные для замены паролей, которые могут быть трудны для запоминания и легко могут быть скомпрометированы. Кроме того, при использовании решений по принципу «имя пользователя — пароль» часто для проверки подлинности на различных устройствах и в различных службах выбираются одинаковые комбинации имени пользователя и пароля; если эти учетные данные станут кому-либо известны, они будут скомпрометированы во многих местах. Windows Hello для бизнеса готовит устройства поочередно и объединяет информацию, указанную на каждом устройстве (т.е. криптографический ключ) с дополнительной информацией для проверки подлинности пользователей. В системе с доверенным платформенным модулем модуль может защитить ключ. Если в системе отсутствует TPM, ключ защищают программные средства. В качестве дополнительных данных, которые пользователь должен предоставить, может служить значение PIN-кода или, если в системе установлено необходимое оборудование, биометрические сведения, такие как отпечаток пальца или распознавание лиц. Для защиты личных данных биометрическая информация используется только на заданном устройстве, у которого имеется доступ к специальному ключу: эти данные не передаются на другие устройства.

Для внедрения новой технологии проверки подлинности необходимо, чтобы поставщик удостоверений и организации развернули и начали применять эту технологию. Windows Hello для бизнеса позволяет пользователям проводить проверку подлинности со своей существующей учетной записью Майкрософт, учетной записью Active Directory, учетной записью Microsoft Azure Active Directory или даже использовать для этого службы поставщика удостоверений от сторонних разработчиков или службы проверяющей стороны, которые поддерживают проверку подлинности Fast ID Online V2.0.

Поставщики удостоверений могут различными способами обрабатывать учетные данные на клиентских устройствах. Например, организация может подготовить только устройства с TPM, чтобы иметь уверенность в том, что TPM защищает учетные данные. Для того чтобы система была способна отличить TPM от вредоносной программы, действующей как TPM, требуются следующие свойства TPM (см. рис. 1):

• Ключ подтверждения. Производитель TPM может создать в модуле специальный ключ, который называется ключ подтверждения. В сертификате ключа подтверждения, подписанного производителем, говорится, что ключ подтверждения присутствует в TPM, который сделал производитель. Решения могут использовать этот сертификат с TPM с содержащимся в нем ключом подтверждения, который подтверждает, что в сценарии действительно задействован TPM от конкретного производителя TPM (а не вредоносная программа, имитирующая TPM).

• Ключ удостоверения подлинности. В целях защиты личных данных в большинстве сценариев TPM не используется ключ подтверждения. Вместо этого в них используются ключи удостоверения подлинности, и ЦС применяет ключ удостоверения подлинности и его сертификат для подтверждения того факта, что в реальном TPM действительно имеется один или несколько ключей удостоверения подлинности. ЦС удостоверений выпускает сертификаты ключей удостоверения подлинности. Несколько ЦС удостоверений, как правило, рассматривают один и тот же сертификат ключа подтверждения, который может определить TPM как уникальный, но создано может быть любое количество сертификатов ключей удостоверения подлинности в целях ограничения распространения информации в другие сценарии.

Рисунок 1. Управление криптографическим ключом TPM

При использовании Windows Hello для бизнеса Майкрософт может выполнять роль ЦС для проверки подлинности. Службы Майкрософт могут выдавать сертификат ключа удостоверения подлинности для каждого устройства, пользователя и поставщика удостоверения, чтобы гарантировать защиту личных данных и помочь поставщикам удостоверений обеспечить выполнение требований TPM на устройстве перед тем, как будут подготовлены учетные данные Windows Hello для бизнеса.

Настройка дискретного доверенного платформенного модуля (Дтпм)

Эти инструкции применимы для любого модуля Дтпм, поддерживаемого в МИКРОТЕСТОВ, RPi2 или RPi3.

- Получите дискретный модуль TPM и подключите его к МИКРОТЕСТОВ/RPi2/RPi3.

- (Применяется к МИКРОТЕСТОВ) Отключите Фтпм, изменив следующие параметры UEFI:

- (Применяется к МИКРОТЕСТОВ) Включите Дтпм, изменив следующие параметры UEFI:

- В зависимости от выбранного модуля TPM найдите соответствующую таблицу ACPI здесь.

- скопируйте эту таблицу ACPI в микротестов/RPi2/RPi3 C:\ Windows \System32\ACPITABL.dat.

- Включите тестсигнинг на устройстве:

- Перезапустите устройство.

- убедитесь, что включена правильная версия tpm — запустите средство tpm 2,0 на устройстве Windows IoT Core.

убедитесь, что дтпм работает — запустите модульные тесты урчин на устройстве Windows IoT Core.

Вы должны увидеть несколько тестовых тестов (Обратите внимание, что некоторые функции могут не поддерживаться Дтпм, поэтому ожидается несколько кодов ошибок):

Как узнать, установлен ли уже модуль TPM?

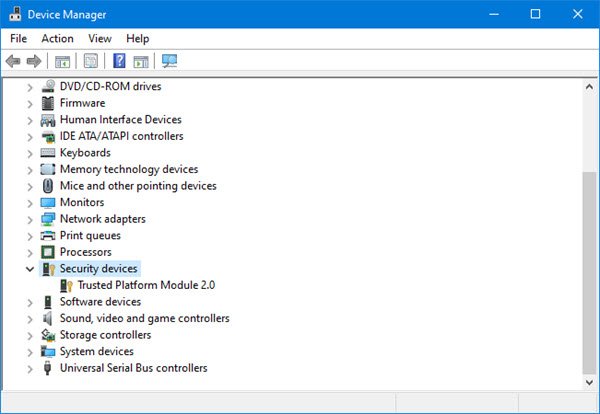

Первую информацию можно получить в диспетчере устройств. Если у вас установлен и активен модуль TPM, он должен появиться среди системных устройств, в частности, в раскрывающемся списке устройств безопасности. Однако он может не отображаться, потому что он не активен, для этого нажмите клавиши Windows и R, чтобы открыть всплывающее окно.

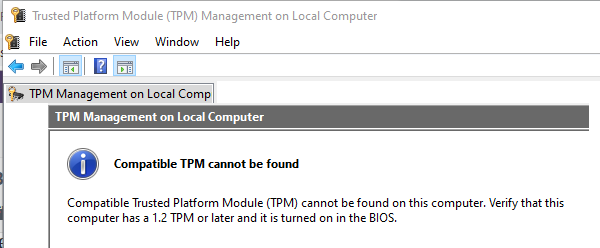

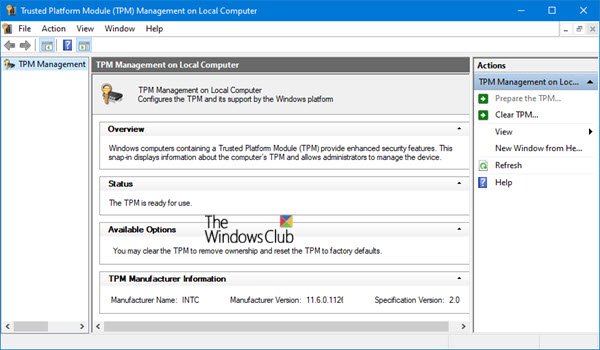

В нем введите tpm.msc, вы должны получить следующее окно:

Если он установлен в вашей системе, мы рекомендуем пропустить следующий раздел. Альтернативный вариант — получить сообщение ниже, что означает, что вам придется установить модуль TPM 2.0 на свой компьютер. Хотя это не обязательно, прежде всего вам нужно будет провести небольшую заключительную проверку.

TPM-чип гарантирует безопасность ОС

Самым эффективным способом защиты системы, исключающим возможность проникновения хакеров, является использование аппаратного чипа TPM. Он представляет собой небольшой «компьютер в компьютере»: доверяемый модуль с собственным процессором, оперативной памятью, накопителем и интерфейсом ввода/вывода.

Главной задачей TPM является предоставление в распоряжение операционной системы гарантированно безопасных служб. Например, чипы TPM хранят криптоключи, использующиеся для шифрования данных на жестком диске. Кроме того, модуль подтверждает идентичность всей платформы и проверяет систему на возможные вмешательства хакеров в работу аппаратных средств. На практике TPM в тандеме с UEFI Secure Boot обеспечивает пользователю полностью защищенный и безопасный процесс запуска операционной системы.

Этап, на котором загружается ПО стороннего разработчика (антивирусный сканер), Microsoft обозначает как Measured Boot. Для драйвера ELAM (Early Launch Anti-Malware, ранний запуск антивредоносной программы) от разработчиков антивирусного ПО Microsoft предоставляет свою подпись. Если же она отсутствует, UEFI прерывает процесс загрузки. Ядро проверяет антивирусную защиту при запуске. Если ELAM-драйвер проходит проверку, ядро признает действительными и остальные драйверы. Это исключает возможность того, что руткиты окажут влияние на процесс загрузки Windows и «воспользуются ситуацией», когда антивирусный сканер еще не активен.

Предыдущая спецификация TPM 1.2 использовала устаревшую технологию с внедренными в аппаратной части алгоритмами шифрования RSA-2048 и SHA-1 (последний считается как раз небезопасным). Вместо использования строго определенных алгоритмов в чипах TPM в версии 2.0 можно предусмотреть симметричные и асимметричные методы шифрования. Например, в настоящий момент доступны SHA-2, HMAC, ECC и AES. К тому же в TPM 2.0 путем обновления можно добавить поддержку новых криптоалгоритмов.

TPM-чипы генерируют ключи для BitLocker — системы шифрования в Windows

Подход к использованию ключей также изменился. Если раньше в качестве фундамента для всех предлагаемых служб задействовались два фиксированных криптографических ключа, то TPM 2.0 работает с очень большими случайными числами — так называемыми начальными. При этом нужные ключи генерируются посредством математических функций с использованием начальных чисел в качестве исходных данных. TPM 2.0 предоставляет также возможность генерации ключей только для однократного использования.

ФОТО: компании-производители

TPM программы установки (Фтпм)

Для TPM (Фтпм) требуется специальная поддержка процессора/SoC, а вхенце Фтпм в настоящее время не реализован в Raspberry Pi2.

- Необходимо иметь МИКРОТЕСТОВ с UEFI версии 0,80 или более поздней.

- Включите Фтпм, изменив следующие параметры UEFI:

- убедитесь, что у вас нет C:\ Windows \System32\ACPITABL.dat для стпм/дтпм (устраните конфликт или удалите файл, если он не нужен).

- убедитесь, что включена правильная версия tpm — запустите средство tpm 2,0 на устройстве Windows IoT Core.

убедитесь, что фтпм работает — запустите модульные тесты урчин на устройстве Windows IoT Core.

Вы должны увидеть несколько тестовых тестов (Обратите внимание, что некоторые функции не поддерживаются Фтпм, поэтому ожидается несколько кодов ошибок):

Как проверить наличие чипа доверенного платформенного модуля (TPM) в Windows 10

Оглавление

Когда дело доходит до аппаратного обеспечения на ПК, пользователи склонны смотреть на спецификации, такие как RAM, CPU, GPU, модель материнской платы и, если вы смотрите на жесткие диски вместо твердотельных накопителей, на их скорость и емкость.

Одним из крошечных аппаратных компонентов, о которых вы можете не знать, является чип Trusted Platform Module или TPM. Это не сделает ваш компьютер быстрее или повысить производительность.

Устройство в основном делает вашу систему более защищенной и часто рекламируется для компьютеров бизнес-класса. Вот как можно проверить, есть ли на вашем компьютере чип Trusted Platform Module (TPM).

Описание компонента

Технология Trusted Platform Module (TPM) предназначена для предоставления аппаратных функций, связанных с безопасностью. Микросхема TPM — это надежный криптографический процессор, спроектированный для выполнения операций шифрования. Чип включает несколько физических механизмов безопасности, чтобы сделать его устойчивым к взлому, а вредоносное программное обеспечение не может подделыть функции безопасности TPM. Некоторые из основных преимуществ использования технологии TPM:

-

создание, сохранение и ограничение использования криптографических ключей;

-

технологию TPM можно использовать для проверки подлинности устройства с помощью уникального RSA-ключа TPM, записанного в модуль;

-

обеспечение целостности платформы за счет хранения измерений безопасности.

Самые распространенные функции TPM используются для оценки целостности системы, а также для создания и применения ключей. Во время загрузки системы загружаемый загрузочный код (в том числе встроенное ПО и компоненты операционной системы) можно проверить и записать в модуль TPM. Оценку целостности можно использовать для проверки запуска системы и подтверждения того, что ключ на основе TPM использовался, только когда система была загружена с правильным программным обеспечением.

Ключи на основе TPM можно настраивать различными способами. Например, можно сделать ключ на основе TPM недоступным за пределами модуля. Это удобно для защиты от фишинга, так как в этом случае ключ не может быть скопирован и использован без TPM. Ключи на основе TPM также можно настроить для ввода значения авторизации. Если число неудачных попыток авторизации слишком велико, TPM активирует свою логику защиты от атак перебором по словарю и предотвращает дальнейшие попытки подбора.

Разные версии TPM определены в спецификации организации TCG. Дополнительные сведения см. на веб-сайте TCG.

Автоматическая инициализация TPM в Windows 10

Начиная с Windows 10 операционная система автоматически инициализирует TPM и берет его под контроль. Это означает, что в большинстве случаев мы не рекомендуем настраивать TPM с помощью консоли управления TPM, TPM.msc. Существует несколько исключений, в основном связанных со сбросом или чистой установкой на компьютере. Дополнительные сведения см. в разделе . Мы больше не активно разрабатываем консоль управления начиная с Windows Server 2019 и Windows 10, версия 1809.

В некоторых корпоративных сценариях в Windows 10 версии 1507 и 1511 можно использовать групповую политику для резервного копирования значения авторизации владельца TPM в Active Directory. Состояние TPM сохраняется для разных установок операционной системы, поэтому данные TPM хранятся в Active Directory отдельно от объектов-компьютеров.

Что это и для чего его включать

Забегая вперёд, стоит отметить, что ПК и ноутбуки, выпущенные не ранее шести лет назад, с большой долей вероятности имеют необходимый TPM модуль, и установка Windows 11 на них возможна. Криптомодуль начал внедряться на исходе 2014 года, но у большинства ноутбуков и материнских плат ПК он по дефолту обычно отключён.

TPM модуль – это криптографический чип (процессор), встраиваемый в материнскую плату для осуществления операций шифрования на низком уровне, за пределами операционной системы. Никакие уязвимости операционной системы не влияют на защищённость данных, хранящихся в криптомодуле.

Для чего нужен TPM

Криптомодуль TPM или Trusted Platform Module устанавливается на материнские платы компьютеров с целью:

- аппаратной поддержки шифрования данных на накопителе (в связке со специализированными приложениями);

- безопасной аутентификации пользователя (в том числе, используя современные методы, такие как дактилоскопический сканер, камеры для распознавания по лицу. Во многих ноутбуках эти данные хранятся именно в TPM модуле);

- эффективной защиты программ и реестра от изменений;

- аппаратной антивирусной защиты.

Наиболее распространённый вариант использования – это шифрование дисковой подсистемы, которое позволяет защитить конфиденциальную информацию. Даже если злоумышленник получит физический доступ к ноутбуку или жёсткому диску, он не сможет получить файлы в читаемом виде. В текущей версии Windows 10 полнодисковое шифрование осуществляется программой Bitlocker. Как раз здесь пригодится модуль TPM для хранения криптографических ключей.

В некоторых случаях функции криптомодуля реализуются производителями материнских плат программно.

TPM 1.2 против TPM 2.0

Хотя TPM 2.0 обращается ко многим из одних и тех же сценариев использования и имеет схожие функции, детали отличаются. TPM 2.0 не имеет обратной совместимости с TPM 1.2.

Технические характеристики

TPM 1.2

TPM 2.0

Архитектура

Универсальная спецификация состоит из трех частей.

Полная спецификация состоит из специфической для платформы спецификации, которая ссылается на общую библиотеку TPM 2.0, состоящую из четырех частей. Спецификации платформы определяют, какие части библиотеки являются обязательными, необязательными или запрещенными для этой платформы; и подробно описать другие требования для этой платформы. Спецификации платформы включают в себя PC Client, Mobile и Automotive-Thin.

Алгоритмы

Требуются SHA-1 и RSA . AES не является обязательным. Тройной DES когда-то был необязательным алгоритмом в более ранних версиях TPM 1.2, но был запрещен в TPM 1.2 версии 94. Требуется функция генерации маски на основе хэша MGF1, которая определена в PKCS # 1 .

Спецификация профиля TPM клиентской платформы ПК (PTP) требует SHA-1 и SHA-256 для хэшей; RSA , ECC с использованием 256-битной кривой Баррето-Нерига и кривой NIST P-256 для криптографии с открытым ключом и генерации и проверки асимметричной цифровой подписи ; HMAC для генерации и проверки симметричной цифровой подписи; 128-битный AES для алгоритма с симметричным ключом ; и функция генерации маски на основе хэша MGF1, которая определена в PKCS # 1 , требуются спецификацией профиля TPM клиентской платформы TCG PC (PTP). Также определены многие другие алгоритмы, но они не являются обязательными

Обратите внимание, что Triple DES был считан в TPM 2.0, но с ограничениями некоторых значений в любом 64-битном блоке.

Крипто-примитивы

Генератор случайных чисел , A криптографический алгоритм с открытым ключом , A криптографической хэш — функция , функция генерации маски, цифровая подпись генерации и проверки, и прямым Anonymous Аттестация требуется. Алгоритмы с симметричным ключом и исключающее ИЛИ являются необязательными

Также требуется генерация ключа .

Генератор случайных чисел , открытых ключей криптографических алгоритмов , криптографические хэш — функции , с симметричным ключом алгоритмы , цифровая подпись генерации и проверки, функции генерации маски, эксклюзивные или , и ЕСС основанное Прямая Anonymous Аттестация используя Баррето-Naehrig 256-битной кривой Требуется спецификацией профиля TPM (PTP) клиентской платформы TCG PC. Спецификация общей библиотеки TPM 2.0 также требует функций генерации и деривации ключей .

Иерархия

Один (хранилище)

Три (платформа, хранение и подтверждение)

Корневые ключи

Один (SRK RSA-2048)

Несколько ключей и алгоритмов в иерархии

Авторизация

HMAC , ПЦР, местонахождение, физическое присутствие

Пароль, HMAC и политика (которая охватывает HMAC, PCR, местонахождение и физическое присутствие).

NVRAM

Неструктурированные данные

Неструктурированные данные, Счетчик, Растровое изображение, Расширение, ПИН-код прошел и не прошел

Авторизация политики TPM 2.0 включает HMAC 1.2, местонахождение, физическое присутствие и PCR. Он добавляет авторизацию на основе асимметричной цифровой подписи, косвенного обращения к другому секрету авторизации, счетчиков и временных ограничений, значений NVRAM, конкретной команды или параметров команды и физического присутствия. Он позволяет выполнять операции И и ИЛИ этих примитивов авторизации для построения сложных политик авторизации.

Способы проверки наличия TPM 2.0

Чип TPM используется в системах Windows 10 для использования таких функций, как шифрование и BitLocker. В Windows 11 чип TPM является предварительным условием для обновления, и он также будет использоваться для настройки функций безопасности. Есть много способов проверить, есть ли в вашей системе микросхема TPM 2.0. Мы покажем вам, как попробовать разные методы, и вы сможете выбрать тот, который вам подойдёт.

Способ № 1. Проверьте TPM с помощью tpm.msc

Шаг 1: Перейдите в меню «Пуск», введите tpm.msc и нажмите «Открыть».

Шаг 2: Как только откроется TMP Management, вы увидите, присутствует ли TPM на вашем устройстве или нет.

Когда TPM версии 2.0 есть в компьютере

Если доверенный платформенный модуль не найден или отключён в BIOS или UEFI, вы увидите это в разделе «Не удаётся найти совместимый доверенный платформенный модуль».

Когда TPM нет или отключён

Способ № 2. Посмотреть в Диспетчере устройств

- Щёлкните правой кнопкой мыши меню «Пуск», чтобы открыть меню WinX. (Горячие клавиши: Win + X).

- Кликните на «Диспетчер устройств».

- Прокрутите вниз и выберите «Устройства безопасности», чтобы развернуть этот раздел.

- Он покажет, какой у вас чип TPM. Если написано «Доверенный платформенный модуль 2.0», то всё хорошо.

модуль tpm 2.0

Способ № 3. Проверьте или включите TPM 2.0 для Windows 11 в UEFI

Шаг 1: Перейдите в меню «Пуск» и введите в поиске «Параметры». (Горячие клавиши: Win + I).

Шаг 2: Выберите «Обновление и безопасность».

Шаг 3: В левой части экрана выберите «Восстановление».

Шаг 4: В разделе «Особые варианты загрузки» нажмите «Перезагрузить сейчас».

Шаг 5: На открывшемся синем экране выберите Диагностика > Дополнительные параметры > Параметры встроенного ПО UEFI. Компьютер перезагрузится и вы попадете в UEFI.

Шаг 6: Включите TPM, если он отключён.

Шаг 7: Выйдите из настроек и перезагрузите систему.

Примечание: Вы можете перейти в UEFI при загрузке компьютера, нажав несколько специальных клавиш. Эти клавиши различаются в зависимости от производителя материнской платы. Ниже приведены сочетания клавиш для некоторых популярных брендов:

Dell: F2 или F12HP: ESC или F10Acer: F2 или DelMSI: DelLenovo: F1 или F2ASUS: F2 или DelSamsung: F2Toshiba: F2

Вы можете использовать любой из вышеперечисленных методов, чтобы проверить, есть ли у вас микросхема TPM 2.0. Метод UEFI позволит вам найти микросхему TPM и включить ее, если она также по какой-то причине отключена.

TPM solutions available on Windows IoT Core

A few words about Software TPM (sTPM), Firmware TPM (fTPM), Discrete TPM (dTPM)…

Firmware TPM (fTPM)

Firmware TPM (fTPM) requires special Processor/SoC support that is not currently implemented on Raspberry Pi 2 or 3. MinnowBoard Max needs firmware version 0.80 or higher. DragonBoard410c provides fTPM capabilities out of the box enabled by default.

Discrete TPM (dTPM)

Discrete TPM (dTPM) is considered the utmost trustworthy solution by all means.

There are several manufacturers of dTPM chips and PCB modules that are supported on Windows IoT Core:

Software TPM (sTPM)

Software TPM (sTPM) is also referred to as TPM Simulator. It is platform-independent, supported on Windows IoT Core.

Note

sTPM is intended for development purposes only and does not provide any real security benefits.

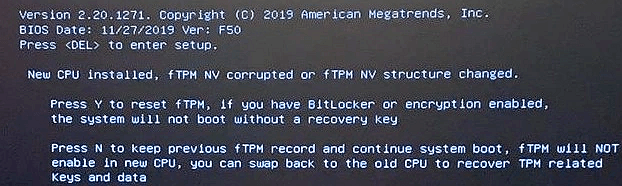

Ошибка New CPU installed, fTPM NV corrupted

Если на вашем компьютере включен fTPM, то после установки нового процессора вы можете получить ошибку со следующим сообщением «New CPU installed, fTPM NV corrupted or fTPM NV structure changed».

Причина данной проблемы в том, что при каждом включении компьютера fTPM проверяет его конфигурацию и если она изменилась, то доступ к ключам шифрования блокируется. Для продолжения работы можно нажать на клавишу «Y» для сброса всех настроек TPM и удаления ключей шифрования. В этом случае вы можете потерять все данные, если они были зашифрованы с помощью Bitlocker. Либо можно нажать «N» и продолжить загрузку без TPM. В этом случае можно установить старый процессор и восстановить ключи TPM.

История

Модуль Trusted Platform Module (TPM) был разработан консорциумом компьютерной индустрии под названием Trusted Computing Group (TCG) и стандартизирован Международной организацией по стандартизации (ISO) и Международной электротехнической комиссией (IEC) в 2009 году как ISO / IEC 11889.

Когда выпускается новая версия, Trusted Computing Group разбивает ее на 3 части. Каждая часть состоит из PDF-файла, который составляет всю новую спецификацию TPM.

- Часть 1 — Принципы проектирования

- Часть 2 — Структуры TPM

- Часть 3 — Команды

TCG продолжает пересматривать спецификации TPM, чтобы соответствовать текущим потребностям. Версия 1.2 основной спецификации TPM была доработана 3 марта 2011 г., и была завершена ее доработка. Затем TCG выпустила спецификацию 2.0 библиотеки TPM , последняя версия которой была опубликована в 2019 году.

Соответствие требованиям TPM 2.0 для Windows

Windows для настольных выпусков (Home, Pro, Enterprise и Education)

С 28 июля 2016 г. все новые модели устройств, линии или серии (или при обновлении конфигурации оборудования существующей модели, строки или серии с основным обновлением, например ЦП, графические карты) должны реализовать и включить по умолчанию TPM 2.0 (сведения в разделе 3.7 страницы Минимальные требования к оборудованию). Требование в отношении включения TPM 2.0 распространяется только на новые устройства, которые производятся. Рекомендации TPM в отношении конкретных компонентов Windows см. в разделе TPM и компоненты Windows.

Windows Server 2016

TPM необязательный для Windows серверов, если SKU не отвечает другим критериям квалификации (AQ) для сценария службы host Guardian Services, в этом случае требуется TPM 2.0.

Станьте владельцем папки Ngc и удалите её

Ещё один простой способ устранить сбой TPM заключается в удалении папки Ngc. Её можно найти на диске C:\, но для удаления требуется быть владельцем папки. Вот как это можно сделать:

- Откройте проводник и перейдите:

C:\Windows\ServiceProfiles\LocalService\AppData\Local\Microsoft

- Найдите папку Ngc и нажмите на неё правой кнопкой мыши, затем выберите «Свойства».

- На вкладке «Безопасность» нажмите «Дополнительно».

- В разделе «Владелец» нажмите «Изменить». Для этого вам потребуются права администратора.

- В текстовом поле введите имя пользователя локальной учётной записи (которую вы используете в этот момент) и нажмите «Проверить имена».

- Нажмите ОК. Установите флажок «Заменить владельца подконтейнеров и объектов».

- Нажмите OK.

- Дважды нажмите, чтобы открыть папку Ngc и удалить все её содержимое.

- Перезагрузите компьютер.

Удаление учётных данных приложения из диспетчера учётных данных

Этот вариант применим для пользователей, которые сталкиваются с проблемой при запуске приложений Microsoft, таких как Outlook или Microsoft Office. Метод включает в себя удаление учётных данных соответствующего приложения с помощью диспетчера учётных данных:

- Нажмите кнопку «Пуск» и введите в поиск «диспетчер учётных данных». Откройте соответствующее окно.

- Нажмите «Учётные данные Windows».

- В разделе «Общие учётные данные» выберите все учётные данные Microsoft Office и нажмите стрелку вправо, чтобы развернуть их.

- Затем нажмите «Удалить» рядом с «Редактировать».

- Удаляйте данные по одному за раз.

- Перезагрузите компьютер.

Принцип работы

Вряд ли найдется такой пользователь, которого бы совершенно не волновала проблема защиты конфиденциальной информации, расположенной на его компьютере. В коммерческой и промышленной сфере на решение этой проблемы тратятся огромные средства, но до сих пор эффективного и при этом недорогого средства, позволяющего защитить компьютерные данные, так и не было найдено.

Система Trusted Platform Module является одной из попыток удовлетворить насущную потребность в подобной технологии. Хотя она и не является панацеей, тем не менее, она способна значительно повысить степень защиты информации как на уровне компьютерных сетей, так и на уровне отдельных компьютеров и прочих устройств, содержащих важные данные.

Trusted Platform Module (TPM, доверенный платформенный модуль) – это программно-аппаратный комплекс для защиты информации. Комплекс может устанавливаться на любые компьютеры и даже на отдельные накопители и мобильные устройства, такие как смартфоны. Чаще всего комплексом TPM оснащаются ноутбуки

Что немаловажно, компьютерные системы, оснащенные аппаратными модулями TPM, стоят не намного дороже, чем аналогичные по характеристикам системы, не оснащенные TPM

Основные свойства данных, которые призвана обеспечить технология TPM:

Стандарт TPM был разработан рядом известных производителей программного и аппаратного обеспечения, в число которых входят Microsoft, HP, Intel, IBM. Впоследствии к их числу присоединились такие компании, как Sun, AMD, Sony и Verisign.

Использование TPM позволяет предотвратить взлом компьютера и утечку важной информации, заражение его троянскими программами и вирусами, сохранить целостность лицензионного программного обеспечения, обеспечить защиту сетевого трафика. Система TPM может гарантировать защиту ПО от модификации, а также защиту данных от копирования

Накопители, поддерживающие систему TPM, способны осуществлять аппаратное шифрование данных, что обеспечивает защиту конфиденциальной информации. При авторизации пользователя в системе TPM могут использоваться различные методы, в том числе и биометрические, такие, как сканирование отпечатков пальцев.

Спецификация TPM позволяет использовать как полностью программную, так и аппаратно-программную реализацию технологии. На практике в большинстве случае используется второй вариант, как дающий наибольшую степень защиты.

Основой системы TPM является специальный чип, встроенный в материнскую плату. Этот чип, который часто называется криптографическим процессором или просто криптопроцессором, содержит необходимые для защиты информации программные и аппаратные средства. Его назначение – хранить и генерировать ключи, производить ассиметричное шифрование и хэширование данных. Микросхемы криптопроцессоров на сегодняшний день изготавливаются многими производителями и установлены на миллионах компьютеров.

При загрузке компьютера с установленной системой TPM при помощи криптопроцессора производится проверка на идентичность всех основных компонентов компьютера, как аппаратных, так и программных, таких, как BIOS и операционная система. В случае успеха подобной проверки компьютер считается работающим в так называемом проверенном состоянии. В этом состоянии могут исполняться любые приложения, в том числе, и те, которые требуют защиты и сохранения конфиденциальности данных, а также может осуществляться доступ к зашифрованным данным.

На программном уровне для работы TPM необходима поддержка технологии со стороны операционной системы, а также наличие специального программного обеспечения. Технология Trusted Platform Module поддерживается большинством современных операционных систем линейки Windows, начиная с Windows XP SP2, а также современными версиями Linux.

Опция Trusted Platform Module позволяет включить в BIOS поддержку данной технологии. Она доступна лишь в том случае, если материнская плата компьютера оснащена криптопроцессором-микросхемой TPM. Выбор значения Enabled позволяет пользователю включить эту микросхему, а значения Disabled – выключить.

Как проверить, есть ли у вас чип TPM

Есть несколько способов проверить наличие чипа TPM. Однако вы должны знать, что он должен быть включен на аппаратном уровне, чтобы программное обеспечение безопасности, такое как Bitllocker, могло его использовать.

- Использование управления TPM

- Включить его в BIOS или UEFI

- Использование узла безопасности в диспетчере устройств

- Используя команду WMIC.

1] Open Trusted Management Module Management

Введите tpm.msc в командной строке и нажмите Enter. Будет запущено управление доверенным модулем управления.

Если это говорит:

Или что-то подобное, то у вас TPM на компьютере отсутствует.

Если это говорит:

2] Регистрация в BIOS или UEFI

Перезагрузите компьютер и загрузитесь в BIOS или UEFI . Найдите раздел безопасности и проверьте, есть ли параметр, похожий на TPM Support или Security Chip или что-то еще. Включите его и перезагрузите компьютер после сохранения настроек.

3] Проверьте с помощью диспетчера устройств

Используйте Win + X + M, чтобы открыть диспетчер устройств. Найти, если есть узел Устройства безопасности. Если да, разверните его и TPM с номером модуля.

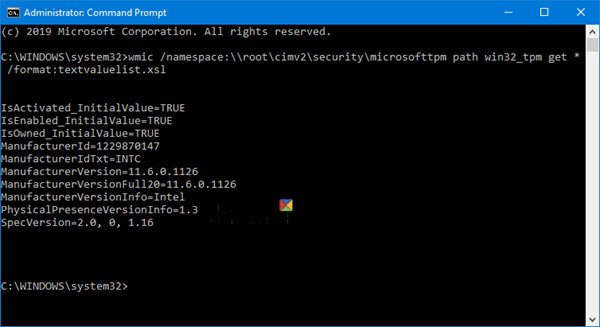

4] Используйте WMIC в командной строке

В командной строке с повышенными привилегиями выполните команду:

Будет отображен список пары ключ-значение.

Если в результате вы видите True, это означает, что TPM включен; иначе вы должны увидеть, что «экземпляры не доступны».

Мы надеемся, что руководство было простым и достаточно простым, чтобы вы могли выяснить, есть ли на компьютере чипсет TPM.

Проектирование и реализация доверенного платформенного модуля

Традиционно доверенные платформенные модули (TPM) представляют собой отдельные микросхемы, впаянные в материнскую плату компьютера. Некоторые реализации позволяют поставщикам оборудования оценивать и сертифицировать TPM отдельно от остальной системы. Хотя отдельные реализации TPM все еще распространены, их использование является проблематичным на тех встроенных устройствах, которые отличаются небольшими размерами или низким энергопотреблением. В некоторых более новых реализациях TPM функциональные возможности TPM интегрируются в тот же набор микросхем, который используют другие платформенные компоненты, обеспечивая при этом логическое разделение, аналогичное изолированным микросхемам TPM.

Модули TPM являются пассивными: они получают команды и возвращают ответы. Чтобы предоставить доступ ко всем преимуществам TPM, поставщик оборудования должен аккуратно интегрировать модуль TPM в системное оборудование и встроенное ПО. Это позволит модулю отправлять команды и получать ответы. Модули TPM изначально были разработаны для обеспечения безопасности и конфиденциальности владельца и пользователей платформы, однако более новые версии обеспечивают безопасность и конфиденциальность непосредственно самого системного оборудования. Однако перед использованием в расширенных сценариях модуль TPM необходимо подготовить к работе. Windows 10 автоматически настраивает TPM, но если пользователи планируют переустановить операционную систему, может потребоваться очистить TPM перед переустановкой, чтобы система могла воспользоваться всеми преимуществами TPM.

Trusted Computing Group (TCG) — некоммерческая организация, которая публикует и поддерживает спецификации доверенного платформенного модуля. Целью TCG является разработка, определение и продвижение нейтральных по отношению к поставщикам, глобальных отраслевых стандартов, которые поддерживают аппаратный корень доверия для взаимодействующих доверенных вычислительных платформ. TCG также публикует спецификации TPM в виде международного стандарта ISO/IEC 11889 с использованием процесса предоставления общедоступной спецификации, которую определяет Совместный технический комитет 1, куда входят представители Международной организации стандартизации (ISO) и Международной электротехнической комиссии (IEC).

Поставщики оборудования внедряют модуль TPM в качестве компонента в доверенную вычислительную платформу например компьютер, планшет или телефон. Доверенные вычислительные платформы используют TPM, для обеспечения безопасности и конфиденциальности, достичь которых с использованием одного лишь программного обеспечения невозможно. Например, само по себе программное обеспечение не может достоверно сообщить о наличии вредоносного ПО при запуске системы. Тесная интеграция между TPM и платформой повышает прозрачность процесса загрузки и поддерживает оценку работоспособности устройства, позволяя надежно измерять и регистрировать программное обеспечение, которое запускает устройство. Реализация TPM в составе доверенной вычислительной платформы формирует аппаратное ядро доверия, что означает, что поведение оборудования является доверенным. Например, если ключ, хранящийся в TPM, имеет свойства, которые запрещают экспорт ключа, этот ключ не может покидать TPM.

Организация TCG разработала TPM в качестве недорогого массового решения безопасности, которое соответствует требованиям различных клиентских сегментов. Свойства безопасности различаются в зависимости от реализации TPM так же, как в зависимости от сектора различаются требования клиентов и регулирующих органов. Например, при государственных закупках некоторые правительства четко определяют требования к безопасности модулей TPM, а некоторые — нет.