Как настроить tpm 2.0 для установки windows 11

Содержание:

- TPM — это микросхема

- Атака на TPM модуль через Sleep Mode

- Как проверить включен ли TPM на компьютере

- А Т2 на компьютерах Mac — то же самое?

- Practical applications

- 1Включение модуля TPM в BIOS компьютера

- Как очистить TPM

- Windows Hello для бизнеса

- Using TPM 1.2

- Реализации TPM

- Versions

- Атаки

- Device health attestation

- Что такое TPM 2.0

- Будьте осторожны при его активации!

- Прием

TPM — это микросхема

TPM — это физический компонент, который обычно встроен в вашу материнскую плату. Внутри есть множество компонентов, которые позволяют доверенному платформенному модулю выполнять свою работу. В чем конкретно его работа? Вот основные задачи, которые выполняет TPM:

- TPM надежно хранит пароли, сертификаты безопасности и ключи шифрования и предотвращает несанкционированное вмешательство.

- Он надежно хранит информацию о компьютере, поэтому его легко обнаружить, если кто-то вмешался в работу компьютера.

- TPM может безопасно генерировать ключи шифрования, чтобы за процессом нельзя было следить или вмешиваться.

Помимо этих функций, TPM также включает в себя зашитый, уникальный и неизменяемый ключ шифрования, что делает невозможным его замену или подделку.

Вкратце, TPM — это специальное оборудование на материнской плате, которое обеспечивает безопасное использование компьютера и аутентификацию. Ну, кроме случаев, когда у вас есть fTPM или TPP.

Атака на TPM модуль через Sleep Mode

В любых системах обеспечения безопасности встречаются уязвимости. Не избежали этой участи и модули TPM. В 2018 году корейские исследователи Seunghun Han, Wook Shin, Jun-Hyeok Park и HyoungChun Kim из National Security Research Institute представили на конференции Usenix научную работу под названием «Страшный сон».

Когда компьютер уходит в «спящий режим», TPM сохраняет свое состояние в NVRAM, а при выходе из этого режима восстанавливает его. И вот в этот момент некоторые модели модулей TPM позволяют подменить содержимое PCR регистров. Модуль TPM также ведет свой внутренний журнал, что позволяет узнать всю «цепочку доверия» в тот момент, когда в штатном режиме загружалась Windows, и модуль отдавал мастер-ключ шифрования диска. Исследователи тут же поставили в известность крупнейших производителей материнских плат: Intel, Lenovo, Gigabyte, Dell, hp. Уязвимость была закрыта в обновлениях BIOS. Однако очень немногие пользователи устанавливают обновления BIOS, так что в мире ещё много компьютеров, уязвимых к этой атаке.

Seunghun Han написал две утилиты:

Napper for TPM: https://github.com/kkamagui/napper-for-tpm

Имеет смысл запустить сначала его; это утилита для проверки TPM модуля на предмет наличия уязвимости «страшных снов». На странице есть ссылка на скачивание образа Live CD; достаточно записать его на USB накопитель (я для этих целей обычно пользуюсь отличной отечественной программой Rufus) и загрузить с нее исследуемый компьютер. К сожалению, все компьютеры в нашей тестовой лаборатории оказались неуязвимыми к этой атаке.

Вторая утилита это сам эксплоит: https://github.com/kkamagui/bitleaker

К сожалению, ее нет в виде Live CD, поэтому придется повозиться сначала с установкой Ubuntu на USB накопитель или внешний диск, а потом собрать и установить Bitleaker согласно инструкции. Для загрузки этой системы нужно либо отключить Secure Boot, либо подписать модифицированные загрузчик и ядро своей подписью и внести публичный ключ в BIOS компьютера. Подробную инструкцию можно найти, например, здесь.

Учтите, что добавление нового доверенного сертификата тоже изменяет содержимое регистров PCR, поэтому я бы советовал просто отключить Secure Boot при загрузке.

Как проверить включен ли TPM на компьютере

Перед тем, как что-либо предпринимать, стоит уточнить текущее состояние TPM на вашем компьютере. Возможно, уже все включено и работает. В этом случае для обновления до Windows 11 ничего делать не придется.

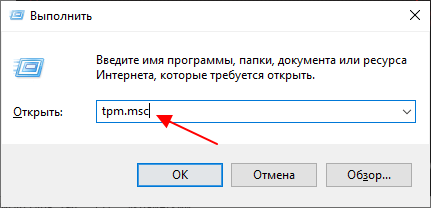

Чтобы узнать включен ли TPM на компьютере нужно воспользоваться программой «Управление доверенным платформенным модулем на локальном компьютере», которая входит в состав операционной системы Windows 10. Для этого нужно открыть меню «Выполнить» (комбинация клавиш Win-R) и ввести команду «tpm.msc».

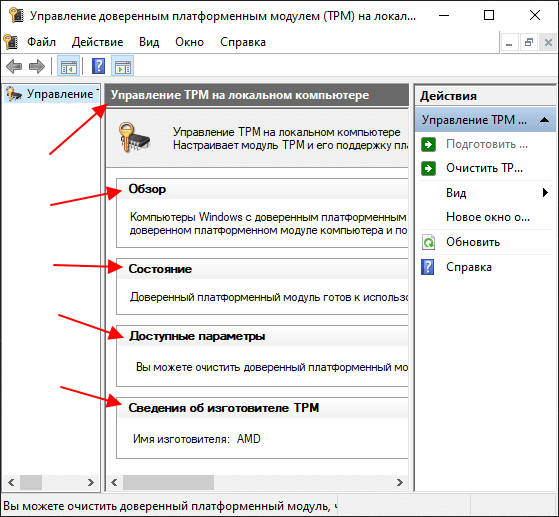

Если модуль включен и все работает, то вы увидите несколько блоков с информацией:

- Обзор;

- Состояние;

- Доступные параметры;

- Сведения об изготовителе.

Также в правой части окна будут кнопки «Подготовить» и «Очистить».

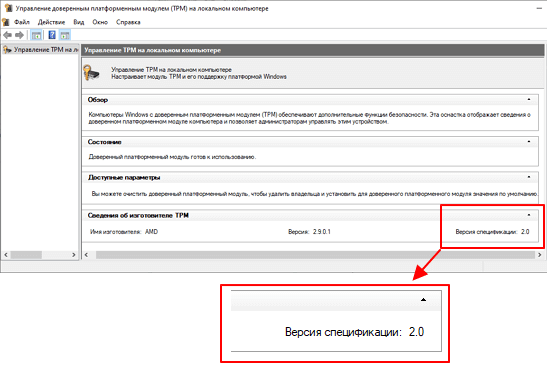

Самым интересным здесь является блок «Сведения об изготовителе». В нем должна быть указана версия спецификации, которой соответствует ваш TPM модуль. Для работы Windows 11 нужна версия 2.0.

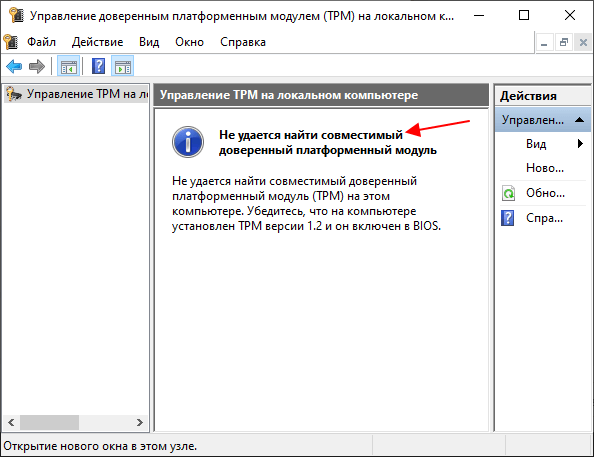

Если же у вас нет TPM модуля или он отключен, то в окне будет отображаться ошибка «Не удается найти совместимый доверенных платформенный модуль».

Наличие данной ошибки означает, что компьютер пока не готов к установке Windows 11. Вам нужно установить внешний модуль либо включить эмуляцию TPM в BIOS материнкой платы.

А Т2 на компьютерах Mac — то же самое?

Нет, TPM и T2 может и схожи в принципах своей работы, но это абсолютно разные элементы. Во-первых, TPM имеет открытую сертификацию, и с ним могут работать почти все компьютеры. T2 — это эксклюзивная разработка Apple, и применяется она сугубо в их компьютерах.

Чип тоже шифрует накопители, хранит аутентификационные данные (это даёт возможность использовать Touch ID) и обеспечивает безопасную загрузку. То есть, когда вы открываете крышку Macbook, выход из режима сна осуществляется так: сначала чип обрабатывает процесс входа, а только потом вводит другие элементы системы.

Ещё Т2 обрабатывает сигнал со встроенной камеры, выравнивая экспозицию, подбирая оптимальный баланс белого, чтобы итоговая картинка смотрелась бодро.

TPM умеет то же самое за исключением последнего пункта. По этой причине Windows 11 не удастся установить на компьютеры Mac, такова реальность. Хотя не исключено, что потом Microsoft подкрутит софт и всё же реализует поддержку этих компьютеров. Уверен, что пользователей Windows среди владельцев Mac не мало.

Practical applications

Certificates can be installed or created on computers that are using the TPM. After a computer is provisioned, the RSA private key for a certificate is bound to the TPM and cannot be exported. The TPM can also be used as a replacement for smart cards, which reduces the costs associated with creating and disbursing smart cards.

Automated provisioning in the TPM reduces the cost of TPM deployment in an enterprise. New APIs for TPM management can determine if TPM provisioning actions require physical presence of a service technician to approve TPM state change requests during the boot process.

Antimalware software can use the boot measurements of the operating system start state to prove the integrity of a computer running Windows 10 or Windows 11 or Windows Server 2016. These measurements include the launch of Hyper-V to test that datacenters using virtualization are not running untrusted hypervisors. With BitLocker Network Unlock, IT administrators can push an update without concerns that a computer is waiting for PIN entry.

The TPM has several Group Policy settings that might be useful in certain enterprise scenarios. For more info, see TPM Group Policy Settings.

1Включение модуля TPM в BIOS компьютера

Для включения модуля зайдите в BIOS и перейдите в раздел, связанный с безопасностью. Хотя BIOS может существенно отличаться на разных компьютерах, как правило, раздел с настройками безопасности называется «Security». В этом разделе должна быть опция, которая называется «Security Chip».

Настройки безопасности в BIOS

Модуль может находиться в трёх состояниях:

- Выключен (Disabled).

- Включён и не задействован (Inactive).

- Включён и задействован (Active).

В первом случае он не будет виден в операционной системе, во втором – он будет виден, но система не будет его использовать, а в третьем – чип виден и будет использоваться системой. Установите состояние «активен».

Тут же в настройках можно очистить старые ключи, сгенерированные чипом.

Очистка памяти чипа TPM

Очистка TPM может пригодиться, если вы, например, захотите продать свой компьютер. Учтите, что стерев ключи, вы не сможете восстановить данные, закодированные этими ключами (если, конечно, вы шифруете свой жёсткий диск).

Теперь сохраните изменения («Save and Exit» или клавиша F10) и перезагрузите компьютер.

После загрузки компьютера откройте диспетчер устройств и убедитесь, что доверенный модуль появился в списке устройств. Он должен находиться в разделе «Устройства безопасности».

Чип TPM в диспетчере устройств Windows

Как очистить TPM

После того как вы установили обновление прошивки либо через Центр обновления Windows, либо с веб-сайта OEM, вам также потребуется очистить TPM. Это важно для обеспечения безопасности данных. Очистка вашего TPM приведет к сбросу вашего процессора безопасности до его настроек по умолчанию. . Откройте Защитник Windows 10, перейдите Безопасность устройств

Далее найдите Устранение неполадок процессора безопасности и нажмите Очистить TPM. Перед завершением процесса необходимо перезагрузить устройство

Откройте Защитник Windows 10, перейдите Безопасность устройств. Далее найдите Устранение неполадок процессора безопасности и нажмите Очистить TPM. Перед завершением процесса необходимо перезагрузить устройство.

Очистить TPM с помощью PowerShell

Есть команда, которая сбрасывает модуль Trusted Platform Module в состояние по умолчанию и удаляет значение авторизации владельца и все ключи , хранящиеся в модуле TPM. Эта команда использует значение авторизации владельца, хранящееся в реестре, вместо указания значения или использования значения в файле.

Откройте PowerShell от имени администратора и введите Clear-Tpm

Смотрите еще:

- Изоляция ядра и Целостность памяти в Защитнике Windows 10

- Включить повышенный уровень Защитника Windows 10

- Включить и использовать Exploit Protection в Windows 10

- Как включить Strict Site Isolation в браузере Chrome и Yandex

- Шифрование сайта скриптом для майнинга Coinhive

Загрузка комментариев

Канал

Чат

Windows Hello для бизнеса

Windows Hello для бизнеса обеспечивает различные варианты проверки подлинности, предназначенные для замены паролей, которые могут быть трудны для запоминания и легко могут быть скомпрометированы. Кроме того, при использовании решений по принципу «имя пользователя — пароль» часто для проверки подлинности на различных устройствах и в различных службах выбираются одинаковые комбинации имени пользователя и пароля; если эти учетные данные станут кому-либо известны, они будут скомпрометированы во многих местах. Windows Hello для бизнеса готовит устройства поочередно и объединяет информацию, указанную на каждом устройстве (т.е. криптографический ключ) с дополнительной информацией для проверки подлинности пользователей. В системе с доверенным платформенным модулем модуль может защитить ключ. Если в системе отсутствует TPM, ключ защищают программные средства. В качестве дополнительных данных, которые пользователь должен предоставить, может служить значение PIN-кода или, если в системе установлено необходимое оборудование, биометрические сведения, такие как отпечаток пальца или распознавание лиц. Для защиты личных данных биометрическая информация используется только на заданном устройстве, у которого имеется доступ к специальному ключу: эти данные не передаются на другие устройства.

Для внедрения новой технологии проверки подлинности необходимо, чтобы поставщик удостоверений и организации развернули и начали применять эту технологию. Windows Hello для бизнеса позволяет пользователям проводить проверку подлинности со своей существующей учетной записью Майкрософт, учетной записью Active Directory, учетной записью Microsoft Azure Active Directory или даже использовать для этого службы поставщика удостоверений от сторонних разработчиков или службы проверяющей стороны, которые поддерживают проверку подлинности Fast ID Online V2.0.

Поставщики удостоверений могут различными способами обрабатывать учетные данные на клиентских устройствах. Например, организация может подготовить только устройства с TPM, чтобы иметь уверенность в том, что TPM защищает учетные данные. Для того чтобы система была способна отличить TPM от вредоносной программы, действующей как TPM, требуются следующие свойства TPM (см. рис. 1):

• Ключ подтверждения. Производитель TPM может создать в модуле специальный ключ, который называется ключ подтверждения. В сертификате ключа подтверждения, подписанного производителем, говорится, что ключ подтверждения присутствует в TPM, который сделал производитель. Решения могут использовать этот сертификат с TPM с содержащимся в нем ключом подтверждения, который подтверждает, что в сценарии действительно задействован TPM от конкретного производителя TPM (а не вредоносная программа, имитирующая TPM).

• Ключ удостоверения подлинности. В целях защиты личных данных в большинстве сценариев TPM не используется ключ подтверждения. Вместо этого в них используются ключи удостоверения подлинности, и ЦС применяет ключ удостоверения подлинности и его сертификат для подтверждения того факта, что в реальном TPM действительно имеется один или несколько ключей удостоверения подлинности. ЦС удостоверений выпускает сертификаты ключей удостоверения подлинности. Несколько ЦС удостоверений, как правило, рассматривают один и тот же сертификат ключа подтверждения, который может определить TPM как уникальный, но создано может быть любое количество сертификатов ключей удостоверения подлинности в целях ограничения распространения информации в другие сценарии.

Рисунок 1. Управление криптографическим ключом TPM

При использовании Windows Hello для бизнеса Майкрософт может выполнять роль ЦС для проверки подлинности. Службы Майкрософт могут выдавать сертификат ключа удостоверения подлинности для каждого устройства, пользователя и поставщика удостоверения, чтобы гарантировать защиту личных данных и помочь поставщикам удостоверений обеспечить выполнение требований TPM на устройстве перед тем, как будут подготовлены учетные данные Windows Hello для бизнеса.

Using TPM 1.2

Drivers

TPM drivers are natively supported in modern kernels, but might need to be loaded:

# modprobe tpm

Depending on your chipset, you might also need to load one of the following:

# modprobe -a tpm_{atmel,infineon,nsc,tis,crb}

Usage

TPM 1.2 is managed by , a userspace daemon that manages Trusted Computing resources and should be (according to the TSS spec) the only portal to the TPM device driver. is part of the AUR package, which was created and released by IBM, and can be configured via .

To start tcsd and watch the output, run:

# tcsd -f

or simply start and enable .

Once is running you might also want to install AUR which provides many of the command line tools for managing the TPM.

Some other tools of interest:

tpmmanager — A Qt front-end to tpm-tools

opencryptoki — A PKCS#11 implementation for Linux. It includes drivers and libraries to enable IBM cryptographic hardware as well as a software token for testing.

Basics

Start off by getting basic version info:

$ tpm_version

and running a selftest:

$ tpm_selftest -l info

TPM Test Results: 00000000 ... tpm_selftest succeeded

Securing SSH keys

There are several methods to use TPM to secure keys, but here we show a simple method based on AUR.

First, create a new directory and generate the key:

$ mkdir ~/.simple-tpm-pk11 $ stpm-keygen -o ~/.simple-tpm-pk11/my.key

Point the config to the key:

~/.simple-tpm-pk11/config

key my.key

Now configure SSH to use the right PKCS11 provider:

~/.ssh/config

Host *

PKCS11Provider /usr/lib/libsimple-tpm-pk11.so

It is now possible to generate keys with the PKCS11 provider:

$ ssh-keygen -D /usr/lib/libsimple-tpm-pk11.so

Note: This method currently does not allow for multiple keys to be generated and used.

Accessing PCR registers

Platform Configuration Registers (PCR) contain hashes that can be read at any time but can only be written via the extend operation, which depends on the previous hash value, thus making a sort of blockchain. They are intended to be used for platform hardware and software integrity checking between boots (e.g. protection against Evil Maid attack). They can be used to unlock encryption keys and proving that the correct OS was booted.

| PCR | Use | Notes |

|---|---|---|

| PCR0 | Core System Firmware executable code (aka Firmware) | May change if you upgrade your UEFI |

| PCR1 | Core System Firmware data (aka UEFI settings) | |

| PCR2 | Extended or pluggable executable code | |

| PCR3 | Extended or pluggable firmware data | Set during Boot Device Select UEFI boot phase |

| PCR4 | Boot Manager | |

| PCR5 | GPT / Partition Table | |

| PCR6 | Resume from S4 and S5 Power State Events | |

| PCR7 | Secure Boot State | |

| PCR8 | Hash of the kernel command line | |

| PCR 9 to 10 | Reserved for Future Use | |

| PCR11 | BitLocker Access Control | |

| PCR12 | Data events and highly volatile events | |

| PCR13 | Boot Module Details | |

| PCR14 | Boot Authorities | |

| PCR 15 to 23 | Reserved for Future Use |

facilitates this check with a human observer and dedicated trusted device.

# cat /sys/kernel/security/tpm0/ascii_bios_measurements

Реализации TPM

Модуль Trusted Platform Module, установленный на материнской плате

| Разработчики) | Microsoft |

|---|---|

| Репозиторий | |

| Написано в | C , C ++ |

| Реализация TPM | |

| Лицензия | Лицензия BSD |

| Веб-сайт |

В 2006 году начали продаваться новые ноутбуки со встроенным чипом TPM. В будущем эта концепция может быть размещена на существующей микросхеме материнской платы в компьютерах или любом другом устройстве, где могут использоваться средства TPM, например, в мобильном телефоне . На ПК для подключения к микросхеме TPM используется шина LPC или SPI .

Trusted Computing Group (TCG) сертифицировала микросхемы TPM производства Infineon Technologies , Nuvoton и STMicroelectronics , присвоив идентификаторы поставщиков TPM компаниям Advanced Micro Devices , Atmel , Broadcom , IBM , Infineon, Intel , Lenovo , National Semiconductor , Nationz Technologies, Nuvoton. , Qualcomm , Rockchip , Standard Microsystems Corporation , STMicroelectronics, Samsung , Sinosun, Texas Instruments и Winbond .

Существует пять различных типов реализаций TPM 2.0 (перечислены в порядке от наиболее до наименее безопасного):

- Дискретные TPM — это специализированные микросхемы, которые реализуют функциональность TPM в собственном защищенном от несанкционированного доступа полупроводниковом корпусе. Теоретически они являются наиболее безопасным типом TPM, поскольку процедуры, реализованные на оборудовании, должны быть более устойчивыми к ошибкам по сравнению с подпрограммами, реализованными в программном обеспечении, а их пакеты должны обеспечивать некоторую защиту от несанкционированного доступа.

- Интегрированные TPM являются частью другого чипа. Хотя они используют оборудование, устойчивое к программным ошибкам, от них не требуется реализовывать защиту от несанкционированного доступа. Intel интегрировала TPM в некоторые из своих наборов микросхем .

- TPM с микропрограммным обеспечением (fTPM) — это решения на основе микропрограмм (например, UEFI ), которые работают в доверенной среде выполнения ЦП . Intel, AMD и Qualcomm внедрили микропрограммные модули TPM.

- TPM гипервизора (vTPM) — это виртуальные TPM, предоставляемые гипервизорами и полагающиеся на них , в изолированной среде выполнения, которая скрыта от программного обеспечения, работающего внутри виртуальных машин, для защиты своего кода от программного обеспечения на виртуальных машинах. Они могут обеспечить уровень безопасности, сопоставимый с микропрограммным TPM.

- Программные TPM — это программные эмуляторы TPM, которые работают с не большей защитой, чем обычная программа в операционной системе. Они полностью зависят от среды, в которой они работают, поэтому они не обеспечивают большей безопасности, чем та, которую может обеспечить обычная среда выполнения, и они уязвимы для собственных программных ошибок и атак, которые проникают в обычную среду выполнения. Они полезны для целей разработки.

Официальная эталонная реализация спецификации TPM 2.0 TCG была разработана Microsoft . Он под лицензией BSD License, а исходный код доступен на GitHub . Microsoft предоставляет решение Visual Studio и сценарии сборки автоинструментов Linux .

В 2018 году Intel представила программный стек Trusted Platform Module 2.0 (TPM2) с открытым исходным кодом с поддержкой Linux и Microsoft Windows. Исходный код размещен на GitHub и находится под лицензией BSD License .

Infineon профинансировал разработку промежуточного программного обеспечения TPM с открытым исходным кодом, которое соответствует спецификации расширенного системного API (ESAPI) Software Stack (TSS) TCG. Он был разработан Институтом безопасных информационных технологий Фраунгофера (SIT).

Программное обеспечение IBM TPM 2.0 — это реализация спецификации TCG TPM 2.0. Он основан на частях 3 и 4 спецификации TPM и исходном коде, предоставленном Microsoft. Он содержит дополнительные файлы для завершения реализации. Исходный код размещен на SourceForge и GitHub и находится под лицензией BSD License.

Versions

There are two very different TPM specifications: 1.2 and 2.0, which also use different software stacks.

- TPM 1.2 uses the «TrouSerS» TSS (TCG software stack) by IBM, which is packaged as AUR (tcsd) and AUR (userspace). All software access the TPM through the tcsd daemon.

- TPM 2.0 allows direct access via (one client at a time), managed access through the resource manager daemon, or kernel-managed access via . There are two choices of userspace tools, by Intel and AUR by IBM.

TPM 2.0 requires UEFI boot; BIOS or Legacy boot systems can only use TPM 1.2.

Some TPM chips can be switched between 1.2 and 2.0 through a firmware upgrade (which can be done only a limited number of times).

Атаки

В 2010 году Кристофер Тарновски представил атаку против TPM на Black Hat Briefings , где он утверждал, что может извлекать секреты из одного TPM. Он смог сделать это после 6 месяцев работы, вставив зонд и проследив за внутренней шиной ПК Infineon SLE 66 CL.

В 2015 году в рамках разоблачений Сноудена выяснилось, что в 2010 году команда ЦРУ США заявила на внутренней конференции, что провела атаку с дифференциальным анализом мощности против TPM, которая могла извлекать секреты.

В случае физического доступа компьютеры с TPM уязвимы для атак холодной загрузки, пока система включена или может быть загружена без парольной фразы из выключения или гибернации , что является настройкой по умолчанию для компьютеров Windows с полным шифрованием диска BitLocker.

В 2021 году Dolos Group продемонстрировала атаку на дискретный TPM, где сам чип TPM имел некоторую защиту от взлома, а другие конечные точки его коммуникационной шины — нет. Они считывают ключ шифрования всего диска, передаваемый по материнской плате, и используют его для расшифровки SSD ноутбука.

Споры о поколении слабых ключей в 2017 году

В октябре 2017 года сообщалось, что библиотека кода, разработанная Infineon , которая широко использовалась в ее TPM, содержала уязвимость, известную как ROCA, которая генерировала слабые пары ключей RSA, которые позволяли выводить закрытые ключи из открытых ключей . В результате все системы, зависящие от конфиденциальности таких слабых ключей, уязвимы для взлома, например кражи личных данных или подделки.

Криптосистемы, которые хранят ключи шифрования непосредственно в TPM без ослепления, могут подвергаться особому риску для этих типов атак, поскольку пароли и другие факторы будут бессмысленными, если атаки могут извлекать секреты шифрования.

Infineon выпустила обновления прошивки для своих TPM производителям, которые их использовали.

Device health attestation

Device health attestation enables enterprises to establish trust based on hardware and software components of a managed device. With device heath attestation, you can configure an MDM server to query a health attestation service that will allow or deny a managed device access to a secure resource.

Some things that you can check on the device are:

-

Is Data Execution Prevention supported and enabled?

-

Is BitLocker Drive Encryption supported and enabled?

-

Is SecureBoot supported and enabled?

Note

Windows 11, Windows 10, Windows Server 2016, and Windows Server 2019 support Device Health Attestation with TPM 2.0. Support for TPM 1.2 was added beginning with Windows version 1607 (RS1). TPM 2.0 requires UEFI firmware. A computer with legacy BIOS and TPM 2.0 won’t work as expected.

Что такое TPM 2.0

TPM означает Модуль Trusted Platform Module , чтобы материнская плата модуль безопасности, предназначенный для безопасного хранения ключей шифрования нашего компьютера. С 2016 года этот чип стал обязательным требованием для любого нового компьютера, на котором должна быть установлена Windows 10, поэтому он не является новинкой как таковой в Windows 11.

Цель этого чипа — контролировать все, что связано с криптография не подвергая опасности ключи в любое время. Например, он отвечает за хранение ключей и защищает их от вредоносных программ и компьютерных атак, так что ничто и никто не может получить к ним доступ или изменить их. Когда мы шифруем жесткий диск с помощью Bitlocker или аналогичной программы, этот модуль отвечает за сохранение ключа и всех задач шифрования / дешифрования данных, не влияя на общую производительность ПК. Другие инструменты шифрования, такие как LUKS (от Linux) также может работать с этим модулем.

В итоге, что нам предлагает микросхема TPM это:

- Создает и хранит криптографические ключи, ограничивая доступ и использование.

- Он использует уникальный ключ RSA для задач шифрования, и этот ключ хранится только внутри чипа.

- Обеспечивает целостность шифрования даже при самых сложных кибератаках.

Будьте осторожны, возникло недопонимание требований Microsoft. Версия 2.0 модуля TPM будет обязательным для производителей, которые хотят предварительно установить Windows 11 на свои компьютеры, а также веб-камеру и другие требования, которые были проигнорированы. Если мы хотим самостоятельно установить Windows 11 на любой компьютер, нам понадобится только TPM 1.2, более старая версия, которую мы можем найти на любом современном компьютере.

Будьте осторожны при его активации!

С того момента, как была представлена Windows 11, и люди начали говорить об этом модуле, пользователи проверяли, соответствуют ли их компьютеры минимальным требованиям для установки новой операционной системы. И требование, которое больше всего терпит неудачу, было TPM 2.0 .

Если наш компьютер 2016 года выпуска или более современный, самым безопасным является то, что он без проблем удовлетворяет этому требованию, поэтому нам не о чем беспокоиться. Конечно, нам, возможно, придется активируйте его в BIOS чтобы иметь возможность его использовать. Это можно сделать очень легко, хотя это будет зависеть от марки и модели пластины.

Проблема, которую все остаются незамеченными, заключается в том, что мы связываем нашу установку Windows с нашим CPU / ЦЕНТРАЛЬНЫЙ ПРОЦЕССОР и наша материнская плата. Как мы можем прочитать в этом предупреждающем сообщении, когда активация TPM 2.0 , если мы изменим процессор или микросхему BIOS материнской платы, мы потеряем ключи шифрования TPM. Ключ шифрования больше невозможно восстановить, и мы потеряем все данные, которые хранятся на жестком диске.

Не имеет значения, помним ли мы ключ BitLocker или что у нас есть сохраненный ключ восстановления. Если мы изменим процессор, плату или просто микросхему BIOS, мы потеряем все данные на диске, что сделает невозможным их восстановление.

Прием

TCG столкнулась с сопротивлением развертыванию этой технологии в некоторых областях, где некоторые авторы видят возможные применения, не связанные конкретно с Trusted Computing , что может вызвать проблемы с конфиденциальностью. Проблемы включают злоупотребление удаленной проверкой программного обеспечения (когда производитель — а не пользователь, владеющий компьютерной системой — решает, какое программное обеспечение разрешено запускать) и возможные способы отслеживания действий, предпринятых пользователем, записываемых в базу данных, в таким образом, который полностью не обнаруживается пользователем.

TrueCrypt утилита шифрования диска не поддерживает модуль TPM. Первоначальные разработчики TrueCrypt придерживались мнения, что исключительная цель TPM — «защита от атак, требующих от злоумышленника прав администратора или физического доступа к компьютеру». Злоумышленник, имеющий физический или административный доступ к компьютеру, может обойти TPM, например, установив аппаратный регистратор нажатий клавиш , сбросив TPM или захватив содержимое памяти и получив ключи, выданные TPM. Таким образом, осуждающий текст заходит так далеко, что утверждает, что TPM полностью избыточен.

По словам Ричарда Столлмана в 2015 году, «есть основания полагать, что использование для DRM нецелесообразно».