Kali linux nethunter на android ч.2: атаки на беспроводные сети

Содержание:

- Введение

- Wifite2 vs. Wifite

- 1 Aircrack-ng

- Wifite

- Hacking WEP network

- Step 4: Examine the Site Survey & Choose Targets

- Basic Usage

- Wifite or Wifite2?

- 9 Crunch

- Some Practical Warnings & Defenses

- Как подобрать пароль вручную?

- WiFite2: An Automated Wireless Attack tool

- Как защитить от взлома свою сеть?

- Requirements

- Working Of WPS

- Как осуществить взлом со смартфона?

- 3 Pixiewps

- Расшифровка хендшейка EWSA

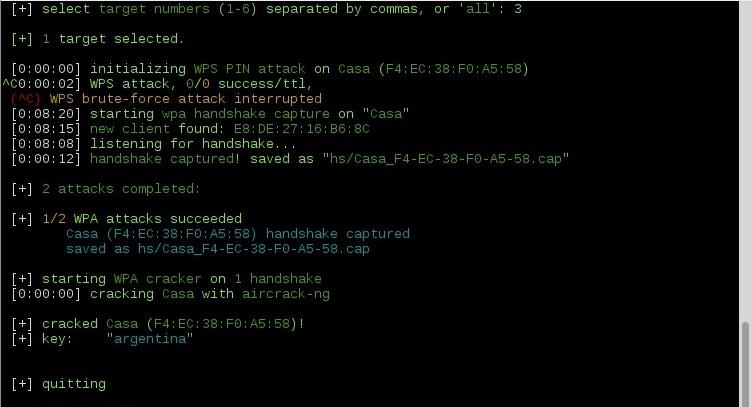

- Step 4: Sit and Wait

- Какие программы использовать для взлома

Введение

Большинство из нас знают что такое вай фай, но далеко не каждый располагает информацией как происходит процесс взаимодействия роутера и устройств клиентов. В этой статье мы постараемся коротко и максимально информативно донести до каждого, как это работает, и конечно самое главное, как мы можем повлиять на этот процесс и подключить своё устройство с последующим выходом в интернет. Другими словами, всё что будет написано ниже — это РАБОЧАЯ ИНСТРУКЦИЯ ПО ВЗЛОМУ Wi-Fi . Итак поехали!

Что от Вас потребуется:

- Компьютер или ноутбук с Wi-Fi адаптером

- USB накопитель (флешка минимум на 1гб)

- 5 – 10 минут времени на перехват хендшейка

Основной Вашей задачей является, выбрать сеть с наилучшим сигналом и перехватить файл хендшейка. Хендшейк — это файл в который роутер записывает данные в процессе успешного соединения с клиентом, происходит что то вроде рукопожатия (отсюда и название handshake)

Wifite2 vs. Wifite

Wifite has been around for some time and was one of the first Wi-Fi hacking tools I was introduced to. Along with Besside-ng, automated Wi-Fi hacking scripts enabled even script kiddies to have a significant effect without knowing much about the way the script worked. Compared to Besside-ng, the original Wifite was very thorough in using all available tools to attack a network, but it could also be very slow.

One of the best features of the original Wifite was the fact that it performed a Wi-Fi site survey before attacking nearby networks, allowing a hacker to easily designate one, some, or all nearby networks as targets. By laying out available targets in an easy to understand format, even a beginner could understand what attacks might work best against nearby networks.

Don’t Miss: Automating Wi-Fi Hacking with Besside-ng

The original Wifite would automatically attack WPA networks by attempting to capture a handshake or by using the Reaver tool to brute-force the WPS setup PIN of nearby networks. While this method was effective, it could prove to take 8 hours or more to complete.

1 Aircrack-ng

Aircrack is one of the most popular tools for WEP/WPA/WPA2 cracking. The Aircrack-ng suite contains tools to capture packets and handshakes, de-authenticate connected clients and generate traffic and tools to perform brute force and dictionary attacks. Aicrack-ng is an all-in-one suite containing the following tools (among others):

– Aircrack-ng for wireless password cracking

– Aireplay-ng to generate traffic and client de-authentication

– Airodump-ng for packet capturing

– Airbase-ng to configure fake access points

The Aicrack-ng suite is available for Linux and comes standard with Kali Linux. If you plan to use this tool you have to make sure your Wifi card is capable of packet injection.

Website: https://www.aircrack-ng.org/

Tutorial: https://www.hackingtutorials.org/wifi-hacking/how-to-hack-upc-wireless-networks/

Wifite

While the aircrack-ng suite is a well known name in the wireless hacking , the same can’t be said about Wifite. Living in the shade of the greatness of established aircrack-ng suite, Wifite has finally made a mark in a field where aircrack-ng failed. It made wifi hacking everyone’s piece of cake. While all its features are not independent (eg. it hacks WPS using reaver), it does what it promises, and puts hacking on autopilot. I’m listing some features, before I tell you how to use wifite (which I don’t think is necessary at all, as anyone who can understand simple English instructions given by Wifite can use it on his own).

Features Of Wifite

- Sorts targets by signal strength (in dB); cracks closest access points first

- Automatically de-authenticates clients of hidden networks to reveal SSIDs

- Numerous filters to specify exactly what to attack (wep/wpa/both, above certain signal strengths, channels, etc)

- Customizable settings (timeouts, packets/sec, etc)

- “Anonymous” feature; changes MAC to a random address before attacking, then changes back when attacks are complete

- All captured WPA handshakes are backed up to wifite.py’s current directory

- Smart WPA de-authentication; cycles between all clients and broadcast deauths

- Stop any attack with Ctrl+C, with options to continue, move onto next target, skip to cracking, or exit

- Displays session summary at exit; shows any cracked keys

- All passwords saved to cracked.txt

- Built-in updater: ./wifite.py -upgrade

I find it worth mentioning here, that not only does it hack wifi the easy way, it also hack in the best possible way. For example, when you are hacking a WEP wifi using Wifite, it uses fakeauth and uses the ARP method to speed up data packets

Hacking WEP network

If you’ve followed my previous posts on Hacking Wifi (WEP), you know there’s a lot of homework you have to do before you even start hacking. But not here. With Wifite, its as easy and simple as a single command.

You might even have used the command

If you see any error at this stage move to the bottom of the page for troubleshooting tips. If your issue is not listed please comment. We reply within a day.

The -wep makes it clear to wifite that you want to hack WEP wifis only. It’ll scan the networks for you, and when you think it has scanned enough, you can tell it to stop by typing ctrl+c. It’ll then ask you which wifi to hack. In my case, I didn’t specify -wep so it shows all the wifis in range.

You can also select all and then go take a nap (or maybe go to sleep). When you wake up, you might be hacking all the wifi passwords in front of you. I typed one and it had gathered 7000 IVs (data packets) within 5 mins. Basically you can except it to hack the wifi in 10 mins approx. Notice how it automatically did the fake auth and ARP replay.

Note, the limitation that many reader on my blog are beginners forbid me from introducing too many attacks. I made a tutorial about ARP replay attack, and that too was detailed as hell. However, Wifite makes it possible for you to use any method that you want to use, by just naming it. As you saw in the screenshot above, the fragmentation attack was carried out just by typing -frag. Similarly, many other attacks can be played with. A good idea would be to execute the following-

This will tell you about the common usage commands, which will be very useful. Here is the list of WEP commands for different attacks-

WEP

-wep only target WEP networks

-pps <num> set the number of packets per second to inject

-wept <sec> sec to wait for each attack, 0 implies endless

-chopchop use chopchop attack

-arpreplay use arpreplay attack

-fragment use fragmentation attack

-caffelatte use caffe-latte attack

-p0841 use -p0841 attack

-hirte use hirte (cfrag) attack

-nofakeauth stop attack if fake authentication fails

-wepca <n> start cracking when number of ivs surpass n

-wepsave save a copy of .cap files to this directory

As you can see, its the same thing as is there on the help screenshot. Play around with the attacks and see what you can do. Hacking WPA without WPS wouldn’t be that easy, and while I don’t usually do this, I’m providing a link to an external website for the tutorial . This is the best WPA cracking tutorial I’ve seen, and I can’t write a better one. It’s highly detailed, and I’m just hoping I don’t lose my audience to that website. Here is the tutorial – Cracking Wifi WPA/WPA2 passwords

Wifite quits unexpectedly, sating “Scanning for wireless devices. No wireless interfaces were found. You need to plug in a wifi device or install drivers. Quitting.”

You are using Kali inside a virtual machine most probably. Virtual machine does not support internal wireless card. Either buy an external wireless card, or do a live boot / side boot with Windows. Anything other than Virtual machine in general.

Step 4: Examine the Site Survey & Choose Targets

From our test survey, we can see that target number 5 may present the best target. While the signal strength isn’t the best, and there aren’t any clients connected, we can probably get a handshake with the new PMKID attack even if no one is connected.

If we’re looking for weak passwords, the first three networks have the strongest signal strength, while targets 4 and 7 have the best chance of scoring a quick four-way handshake to try brute-forcing later. If we’re targeting a particular network, now is when we can select it. If we want to pick the most likely networks, we might select targets 4, 5, and 7 for the likelihood of a fast handshake being captured and cracked, if the WPS PIN isn’t cracked first.

Don’t Miss: Disable Security Cam s on Any Wireless Network with Aireplay-Ng

If we want to focus on easy targets, we can tell the script to only display targets vulnerable to a certain kind of attack. To show only targets with WPS that might be vulnerable to or Bully attacks, we can run Wifite2 with the -wps flag.

Basic Usage

To see all available command arguments, just type :

root@kali:~# wifite -h

.;' `;,

.;' ,;' `;, `;,

.;' ,;' ,;' `;, `;, `;, WiFite 2.2.5

:: :: : ( ) : :: :: automated wireless auditor

':. ':. ':. /_\ ,:' ,:' ,:' https://github.com/derv82/wifite2

':. ':. /___\ ,:' ,:'

':. /_____\ ,:'

/ \

optional arguments

-h, --help show this help message and exit

SETTINGS:

-v, --verbose Show more options (-h -v). Prints commands and outputs. (default: quiet)

-i Wireless interface to use, e.g. wlan0mon (default: ask)

-c Wireless channel to scan (default: all 2Ghz channels)

-mac, ---random-mac Randomize wireless card MAC address (default: off)

-p Pillage: Attack all targets after scan_time (seconds)

--kill Kill processes that conflicts with Airmon/Airodump (default: off)

--clients-only Only show targets that have associated clients (default: off)

--nodeauths Do not authenticate clients *EVER* (default: deauth targets)

WEP:

--wep Show only WEP-encrypted networks

--require-fakeauth Fails attacks if fake-auth fails (default: off)

--keep-ivs Retain .IVS files and reuse when cracking (default: off)

WPA:

--WPA Show only WPA-encrypted-networks (uncludes WPS)

--PMKID Only use PMKID capture, avoids other WPS & WPA attacks (default: off)

--new-hs Captures new handshakes, ignores existing handshakes in hs (default: off)

--dic File containing passwords for cracking (default: ./wordlist-top4800-probable.txt)

WPS:

--wps Show only WPS-enabled networks

--wps-only Only use WPS PIN & Pixie-Dust attacks (default: off)

--bully Use bully program for WPD PIN & Pixie-Dust attacks (default: reaver)

--ignore-locks Do not stop WPS PIN attack if AP become locked (default: stop)

COMMANDS:

--cracked Print previously-cracked access points

--check Check a .cap file (or all hs/*.cap files) for WPA handshakes

--crack Show commands to crack a captured handshake

Wifite or Wifite2?

Wifite is not a new tool. It was one of the first WiFi hacking tools we met. Along with Besside-ng, automated scripts for hacking WiFi allowed even the script kiddie to get good results, despite the fact that they did not understand how these scripts work. Compared to Besside-ng, the original Wifite thoroughly used all the tools available to it to attack the network, but at the same time it was very slow.

One of the best features of the original Wifite was that he conducted a WiFi scanning of the area before attacking nearby networks. This allowed the hacker to specify one, several or all networks as targets. Due to the fact that Wifite laid out to the user all the available targets in an easy-to-understand format, even a beginner could understand which attacks are best used against the nearest networks.

The original Wifite could automatically attack WPA networks by intercepting handshakes or use the Reaver tool to bruteforce the WPS PIN codes of nearby networks. Despite the fact that this method of attack was very effective, its execution took 8 hours or more.

The updated WiFite2 works much faster due to the reduction of time for the attacks themselves and the use of more advanced tactics than in the previous version. Because of this, Wifite2 is a more serious and powerful tool for hacking WiFi than the original Wifite.

9 Crunch

Crunch is a great and easy to use tool for generating custom wordlists which can be used for dictionary attacks. Since the success rate of every dictionary attack depends on the quality of the used wordlist, you cannot avoid creating your own wordlist. Especially when you want to create wordlists based on default router passwords. Crunch can also be piped directly to other tools like Aircrack-ng. This feature can save a lot of time since you won’t have to wait until large password lists have been generated by Crunch before you can use them.

Website: https://sourceforge.net/projects/crunch-wordlist

Tutorial: https://www.hackingtutorials.org/general-tutorials/password-list-with-crunch/

Some Practical Warnings & Defenses

Wifite2 is an example of how even script kiddies can be effective against networks with common vulnerabilities like WPS setup PINs and weak passwords. With an increasing amount of the more advanced attacks becoming automated, it’s critical that you learn about the most common and effective ways of attacking a Wi-Fi network.

In general, the best way to defend your network from tools like Wifite2 is to make sure you have WPS disabled and pick a very strong password for your Wi-Fi network that you don’t share with anyone you don’t need to.

It’s important to note that by selecting «all» in a target list, Wifite2 will attack all of the networks it has detected, not just the ones you have permission to attack. You must have permission to use this tool on any network you attack, as attacking a network belonging to someone else without permission is a crime and can get you in a lot of trouble. Saying the script did it isn’t an excuse if you’re caught attacking an important network, so be sure to keep Wifite2 targeted on networks you have permission to audit.

Как подобрать пароль вручную?

Пред подбором пароля лучше найти сети, обладающие наиболее высоким уровнем сигнала. Предпочтительнее взламывать пароль человека, с которым вы хотя бы немного знакомы.

Допустим, вам известно как его зовут, дата его рождения, или даже кличка кошки (такие пароли тоже встречаются).

Постарайтесь подобрать пароль, исходя из этой информации. Довольно высока вероятность, что вы его угадаете после нескольких попыток.

Потерпели неудачу – ничего страшного. Есть еще несколько десятков паролей, которые люди используют чаще всего.

Зачем заморачиваться и ломать голову, когда можно использовать шаблоны? Очень часто пользователи ставят одни цифры: 123456, 1234567, 12345678 и так далее, в общем, что-то несложное, чтобы не забыть и при необходимости быстро набрать.

Читайте еще >>> Что делать, если ноутбук не видит wifi, и почему «нет доступных подключений»?

Довольно распространены комбинации типа шесть шестерок, семь семерок, восемь восьмерок или такие: 123 123, 123321. Попробуйте использовать первые или последние цифры в разных комбинациях.

Многие ставят сочетание цифр и букв, считая, что придумали классный пароль: 1q2w3e

В таблице вы найдете 10 самых распространенных паролей.

| 1 | qwerty |

| 2 | password |

| 3 | qwertyuiop |

| 4 | googl |

| 5 | mynoob |

| 6 | zxcvbn |

| 7 | qweewq |

| 8 | 18atcskd12w |

| 9 | 3rjs1La7qe |

| 10 | 123qwert |

Некоторые провайдеры, например Ростелеком или Йота ставят пароли «по умолчанию». Их не так сложно найти во всемирной паутине, если постараться.

https://youtube.com/watch?v=MCyYlHQILcs

WiFite2: An Automated Wireless Attack tool

WiFite2 is using all well-known methods for cracking/retrieving wireless (WPS/WPA/WEP) passwords:

- WPS:

- WPS:

- WPA: WPA Handshake Capture + offline crack.

- WPA: PMKID Hash Capture + offline crack.

- WEP: various known attacks against WEP, including: fragmentation, chop-chop, aireplay, etc.

WiFite2 vs. WiFite

- Less bugs: cleaner process management, doesn’t leave processes running in the background, less-painful pull requests, working unit tests, etc.

- It’s faster: target access points are refreshed every second instead of every 5 seconds.

- Accuracy: displays realtime Power level of currently-attacked target, displays more information during an attack, etc.

- Educational: the option (expandable to or ) shows which commands are executed and also shows the output of those commands.Easy debug!

- Active development, support, new banner, etc.

Supported OSs:

- WiFite2 is specifically designed for the latest version of Kali Linux & ParrotSec.

- BackBox/Ubuntu have outdated tool versions.

* Note: Make sure you have installed latest versions of the Required Tools.

Features:

- WPS Offline Brute-Force Attack aka “Pixie-Dust”. (enabled by-default, force with: )

- WPS Online Brute-Force Attack aka “PIN attack”. (enabled by-default, force with: )

- WPA/2 Offline Brute-Force Attack via 4-Way Handshake capture (enabled by-default, force with: )

- Validates handshakes against , , , and (when available)

- Various WEP attacks (replay, chopchop, fragment, hirte, p0841, caffe-latte)

- Automatically decloaks hidden access points while scanning or attacking.

- Note: Only works when channel is fixed. Use ;

- Disable this using ;

- 5Ghz support for some wireless cards (via switch).

- Stores cracked passwords and handshakes to the current directory ()

- Easy to try to crack handshakes or PMKID hashes against a wordlist ()

Как защитить от взлома свою сеть?

Чтобы защитить от нежелательных «гостей» свою сеть, прибегните к таким мерам.

- Для того, чтобы спрятать свою сеть, выберите «Скрыть SSID» и поставьте галочку.

- Установите на wi-fi сложный пароль, включив цифры и буквы одновременно. Используйте 12 символов, то есть максимально допустимое их количество.

- Выключите WPS, иначе авторизированные пользователи смогут подключиться, сделав повторный запрос.

- Измените пароль на панели самого роутера, чем сложнее он будет, тем лучше.

- Никогда не вводите свой PIN-код на подозрительных ресурсах.

- Отклейте от оборудования бирку с ПИНом и время от времени меняйте его на маршрутизаторе.

- При настройке роутера используйте WEP2 или более новые типы шифрования.

- Ограничьте количество девайсов, которые будут подключены к wi-fi. У вас, например, ноутбук, смартфон и планшет. Тогда будет достаточно 3-х устройств.

Requirements

- Wireless card: with “Monitor Mode” and packet injection capability.

- Latest versions of the Required Tools/Programs

Required Tools:

- : identifying wireless devices already in Monitor Mode.

- : starting/stopping wireless devices.

-

suite:

-

- : enumerating and enabling Monitor Mode on wireless devices.

- : cracking WEP .cap files and WPA handshake captures.

- : deauthing access points, replaying capture files, various WEP attacks.

- : target scanning & capture file generation.

- : forging capture files.

-

Optional Tools:

- : detecting WPS networks and inspecting handshake capture files.

- : WPS Pixie-Dust & brute-force attacks.

- : WPS Pixie-Dust & brute-force attacks.

- : detecting handshake captures.

- : detecting handshake captures.

-

: cracking PMKID hashes.

- : capturing PMKID hashes.

- : converting PMKID packet captures into ‘s format.

Working Of WPS

Now while most of the things are the same as in WPA, there is a new concept of using pins for authentication. So basically, the client sends 8 digit pins to the access point, which verifies it and then allows the client to connect. Now a pin has 8 digits, and only contains numbers, so its a possible target for bruteforece. Under normal bruteforcing of WPA passwords, you have to consider the fact that there may be number, alphabets, and sometimes symbols (and more than 8 letters). This make the task a billion billion times tougher. However, we can try thousands of keys per second, which make it a tad bit easier. Now in WPS, there is a delay because we have to wait for APs response, and we may only try a few keys per second (practically the best I’ve seen on my PC is 1 key per 2 sec). Basically, 8 digits and 10 possibilities per digit (0-9) make it 10^8 (interpret ^ as raised to the power of)seconds if we assume one key per second. Now that’ll be years. So, where is this taking us? The answer is, there are flaws in this technology that can be used against it.

- The 8th digit is a checksum of first 7 digits. 10^7 possibilities, i.e. one-tenth time. Two months, still a way to go.

- The pin number for verification goes in two halves, so we can independently verify the first four and the last four digits. And believe me, its easy to guess 4 digits correct two times, than to guess 8 correct digits at once. Basically, the first half would take 10^4 guess and the second would take 10^3.

Now the guesses would be 10^4 + 10^3 (not 10^4 *10 ^3). Now we need 11,000 guesses.

So that’ll take 3 hours approximately. And that’s all the combinations, and most probably the correct pin will not be the last combination, so you can expect to reach the result earlier. However, the assumption is that bruteforcing will take place at a key per second. My personal best is a key every 2 seconds, and yours might drop to as low as a key every 10 seconds.

How to carry out the attack

Now it might have been tough to carry out this attack at some point in history, but now, its a breeze. If you have all the prerequisites, then hacking the network would be as easy as

Как осуществить взлом со смартфона?

Для взлома с телефона подойдет приложение WPS Connect, главная задача которого – определение возможности взлома вай фая на роутере, использующем пин-код по умолчанию. Но программа станет работать только на рутованном девайсе.

Для Андроида годится также программа WIBR+, которая может подбирать одновременно пароли к двум сетям. Недостаток приложения состоит в том, что после завершения генерации очередного ключа, ему приходится снова подключаться к сети.

Читайте еще >>> Почему телефон не подключается к wifi: как поймать сеть роутера?

Существует еще одно приложение для Андроид WiHack mobile. Его плюс в том, что его можно использовать и на Виндоус. В самой простой версии используется брутфорс, но есть и полная, включающая анализ пакетов.

На часть смартфонов реально установить Кали, но это больше для профессионалов.

3 Pixiewps

PixieWPS is a relatively new tool included with Kali Linux and also targets a WPS vulnerability. PixieWPS is written in C and is used to brute force the WPS PIN offline exploiting the low or non-existing entropy of vulnerable access points. This is called a pixie dust attack. PixieWPS requires a modified version of Reaver or Wifite to work with. Since this tools has become quite popular in little time, it earns the number 3 in our Top 10 Wifi Hacking Tools list.

Website: https://github.com/wiire/pixiewps/

Modified Reaver: https://github.com/t6x/reaver-wps-fork-t6x

Tutorial: https://www.hackingtutorials.org/wifi-hacking/pixie-dust-attack-wps-in-kali-linux-with-reaver/

Расшифровка хендшейка EWSA

Сравним работу EWSA с ее по-настоящему бесплатным конкурентом — hashcat-plus. Качаем полный набор hashcat-gui с сайта автора и извлекаем архив в удобное место, она портативная. Запускаем hashcat-gui32.exe или hashcat-gui64.exe в зависимости от разрядности Windows и отвечаем на первый же вопрос какой GPU будем использовать — NVidia (CUDA) или ATI RADEON (вариант CPU only нас, очевидно, не устроит).

Когда загрузится основное окно программы переходим на вкладку oclHashcat-plus (или cudaHashcat-plus в случае с NVidia). Здесь есть одна тонкость — hashcat не умеет парсить EAPOL-хендшейки, совсем не умеет и незнает что это такое. Он требует от вас выложить ему “на блюдечке” WPA-хеши в его собственном формате *.hccap. Преобразовать обычный *.cap в *.hccap можно с помощью патченой утилиты aircrack-ng! Разработчик hashcat сделал удобный онлайн-конвертер , просто загрузите туда ваш *.cap-файл с хендшейком и укажите ESSID, в случае если хендшейк в файле есть вам вернется уже готовый к атаке *.hccap. Ну а если нет то и суда нет).

Двигаемся далее

Указываем программе наш *.hccap-файл в качестве Hash file для атаки, в окошко Word lists добавляем файлы словарей (стрелками можно выставить желаемый порядок их прохождения), выбираем WPA/WPA2 в качестве Hash type и жмем на Start.

Должно появиться консольное окно с запуском выбранной весии hashcat-plus и кучей параметров, и если все в порядке утилита приступит к работе. В процессе расчета можно выводить на экран текущий статус по нажатию клавиши ‘s’. Можно и приостанавливать процесс по нажатию ‘p’ или прервать по нажатию ‘q’. Если hashcat-plus вдруг найдет пароль она вас обязательно вам его покажет..

Готово!!!

Результат — 392.000 паролей в секунду! И это очень хорошо согласуется с теоретической предполагаемой скоростью, исходя из конфигурации системы и проведенных карандашем расчетов.

Данный тест убедительно показывает, что hashcat-plus гораздо лучше масштабируем в случае использования нескольких GPU одновременно. Выбор за вами.

Весь приведенный выше материал опубликован с целью ликвидации безграмотности населения в области безопастности сетей, а не как руководство к действию. Помните что взлом частной сети — ПРЕСТУПЛЕНИЕ!

Предыдушая статья: Взлом WiFi пароля — софт. Программа для взлома WiFi.

Step 4: Sit and Wait

If the network you’re attempting to crack has WPS enabled, it’ll start cracking it like that first. To stop it, just press Ctrl+C

Now it will attempt to capture the handshake for a few minutes.

If no clients are connected, it’ll send a general deauth to the wireless adapter, so that clients may show up.

If it detects a client connected to the network, it’ll tell you it’s MAC Address, and proceed to send targeted deauths to that client.

When it succeeds deauthenticating a client (who has re-connect enabled by default), or a new client connects to the network, hopefully it will capture the handshake, and it’ll start attempting to crack it with aircrack-ng and the dictionary file you gave it.

If the passphrase is any of the words contained in that dictionary, it’ll stop and show it on screen. Otherwise, it’ll run through the whole dictionary, and say it couldn’t find the key. But it has a nice success rate.

Какие программы использовать для взлома

В интернете вы найдете множество программ, которые помогут быстро осуществить взлом.

Самая простая программа для взлома — WiFi Crack. Принцип работы заключается в следующем: закладывается база постоянных паролей и идет их перебор. Программа портативная и поэтому ее можно не устанавливать, а запустить из архива. Но все же удобнее разархивировать.

https://youtube.com/watch?v=sErK-qK59-Y

В саму программу вшита база популярных паролей, но их мало, и они скорее пользуются популярностью в Европе, чем в России. Поэтому используйте базы из рунета.

Минус WiFi Crack в том, что она не даст стопроцентной гарантии взлома. Высока вероятность, что вы взломаете соседский вай-фай, если на нем стоит простой пароль. К тому же, скорость перебора оставляет желать лучшего. И если база большая, то есть вероятность, что вам придется потратить на чужой пароль не один день.

Лучшей программой для взлома считается Kali Linux – Aircrack. Она способна поддерживать любые способы взлома. Большой плюс, что на ней очень удобно работать с ноутбука.

https://youtube.com/watch?v=CDBOTp43vSk

Если у вас только телефон, можете использовать те программы, о которых говорилось выше. Если по каким-то причинам предложенные программы и приложения вас не устроят, обратитесь к App Store, Google Play. Достаточно набрать «взлом wi-fi», и появится множество самых разных вариантов. Но прежде чем их устанавливать, почитайте отзывы, а затем уже беритесь за дело.

Читайте еще >>> Как узнать сколько пользователей подключено к моему wifi?